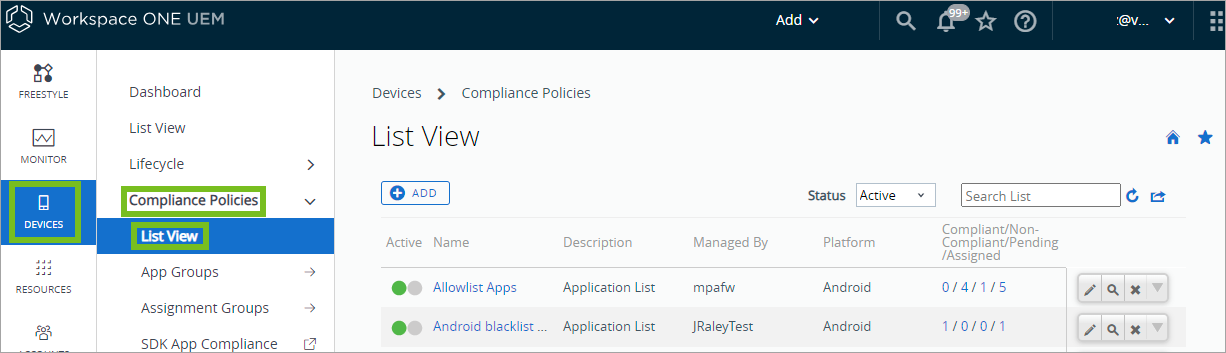

Konformitätsrichtlinien

Die Compliance Engine ist ein automatisches Tool von Workspace ONE UEM, welches sicherstellt, dass alle Geräte Ihre Richtlinien erfüllen. Bei diesen Richtlinien kann es sich um grundlegende Sicherheitseinstellungen wie etwa das Vorhandensein einer Kennung und die Festlegung einer Mindestdauer für eine Gerätesperre handeln.

Konformitätsrichtlinien in Workspace ONE UEM

Auf bestimmten Plattformen möchten Sie eventuell spezielle Vorsichtsmaßnahmen festlegen und durchsetzen. Diese Vorsichtsmaßnahmen umfassen die Einstellung der Passwortstärke, das Blockieren bestimmter Apps und Check-in-Intervalle für Geräte, um sicherzustellen, dass die Geräte sicher sind und Kontakt zu Workspace ONE UEM haben. Sobald festgestellt wird, dass Geräte den Konformitätsanforderungen nicht entsprechen, fordert die Compliance Engine die Benutzer zur Behandlung von Konformitätsfehlern auf, um disziplinarische Maßnahmen auf dem Gerät zu verhindern. Die Compliance Engine kann beispielsweise eine Nachricht auslösen, anhand derer der Benutzer benachrichtigt wird, dass sein Gerät nicht konform ist.

Darüber hinaus kann nicht konformen Geräten kein Geräteprofil zugewiesen und es können keine Anwendungen auf ihnen installiert werden. Sollten die Probleme im angegebenen Zeitraum nicht behoben werden, kann mit dem Gerät nicht mehr auf bestimmte Benutzerdefinierte Inhalte und Funktionen zugegriffen werden. Die verfügbaren Konformitätsrichtlinien und -aktionen variieren je nach Plattform.

Dell BIOS-Verifizierung für Workspace ONE UEM

Stellen Sie mit Dell Trusted Device (vormals Dell BIOS Verification) sicher, dass Ihre Windows-Desktop-Geräte von Dell sicher bleiben. Dieser Dienst analysiert das BIOS Ihrer Dell-Geräte und meldet den Status an Workspace ONE UEM, sodass Sie gegen kompromittierte Geräte vorgehen können.

Vorteile von Dell Trusted Device

Das BIOS spielt eine Rolle bei der Aufrechterhaltung der Integrität und Sicherheit des Geräts. Moderne Computersysteme sind auf BIOS-Firmware angewiesen, um während des Startvorgangs Hardware zu initialisieren und Laufzeitdienste bereitzustellen, die das Betriebssystem und die Anwendungen unterstützen. Diese privilegierte Position innerhalb der Gerätearchitektur macht die unbefugte Änderung der BIOS-Firmware zu einer wichtigen Bedrohung. Der Dell Trusted Device-Dienst bietet eine sichere BIOS-Validierung mithilfe eines sicheren signierten Antwortmodells. Dank des Status der sicheren Validierung können Sie mit dem Compliance-Richtlinienmodul auf kompromittierte Geräte reagieren.

Vorbereiten Ihrer Geräte für Dell Trusted Device

Um Dell Trusted Device auf Ihren Windows-Desktop-Geräten zu verwenden, müssen Sie den Dell Trusted Device-Dienst auf dem Gerät installieren. Sie müssen den neuesten Client von Dell (https://www.dell.com/support/home/product-support/product/trusted-device/drivers) herunterladen. Verwenden Sie ggf. die Softwareverteilung, um den Client auf Ihren Windows-Desktop-Geräten von Dell zu installieren.

Dell BIOS Verification-Status

Nachdem Sie den Client auf Ihren Geräten installiert haben, können Sie den gemeldeten Status auf der Seite „Gerätedetails“ anzeigen. Die Status lauten wie folgt:

- Erfolg – Der Dell Trusted Device-Client ist auf dem Gerät installiert, und das Gerät ist sicher.

- Fehler – Der Dell Trusted Device-Client ist installiert, und eines der folgenden Probleme liegt vor:

- Das Pre-Check-Ereignis gibt ein Fehlerergebnis zurück. Dieses Ergebnis tritt auf, wenn der Client eine ungültige binäre Signatur erkennt.

- Das BIOS-Dienstprogrammereignis gibt ein Fehlerergebnis für den Validierungstest zurück.

- Das BIOS-Serververarbeitungsereignis gibt ein Fehlerergebnis für eine ungültige Signatur oder einen ungültigen Exitcode zurück, oder den Payload-Status ist nicht synchron.

- Warnung – Dell Trusted Device ist installiert, und der Client erkennt ein Problem. Das Gerät ist möglicherweise nicht gesichert. Untersuchen Sie daher das Problem. Folgende Liste kann Ursachen für einen Warnungsstatus enthalten.

- Keine Netzwerkverbindung

- Ungültiges Befehlszeilenargument

- Die Anwendung wird mit unzureichenden Rechten ausgeführt.

- Interne Fehler im Client

- Der Server antwortet mit einem Fehler.

- Treiberprobleme beim Client

- Unbekannte Ergebnisse bei der BIOS-Verifizierung

- Wenn ein graues Warnsymbol angezeigt wird, ist der Dell Trusted Device-Client nicht auf dem Gerät installiert.

Erkennung kompromittierter Geräte durch Integritätsnachweis

Bei der Bereitstellung von sowohl BYOD- als auch unternehmenseigenen Geräten ist es wichtig, dass die Geräte ordnungsgemäß funktionieren, wenn auf Unternehmensressourcen zugegriffen wird. Der Windows-Integritätsnachweisdienst greift über sichere Kommunikation auf Gerätestartinformationen aus der Cloud zu. Diese Informationen werden gemessen und mit den zugehörigen Datenpunkten abgeglichen, um sicherzustellen, dass das Gerät wie geplant gestartet und keinen Sicherheitsrisiken oder -bedrohungen ausgesetzt wird. Die Messungen umfassen Secure Boot, Codeintegrität, BitLocker und Start-Manager.

Mithilfe von Workspace ONE UEM können Sie den Windows-Integritätsnachweisdienst konfigurieren, um die Gerätekonformität sicherzustellen. Wenn eine der aktivierten Prüfungen nicht bestanden wird, wendet das Workspace ONE UEM-Konformitätsrichtlinienmodul Sicherheitsmaßnahmen basierend auf der konfigurierten Konformitätsrichtlinie an. Diese Funktion ermöglicht Ihnen die sichere Aufbewahrung von Unternehmensdaten von kompromittierten Geräten. Da Workspace ONE UEM die erforderlichen Informationen von der Gerätehardware und nicht vom Betriebssystem bezieht, werden kompromittierte Geräte selbst dann erkannt, wenn der Betriebssystem-Kernel kompromittiert ist.

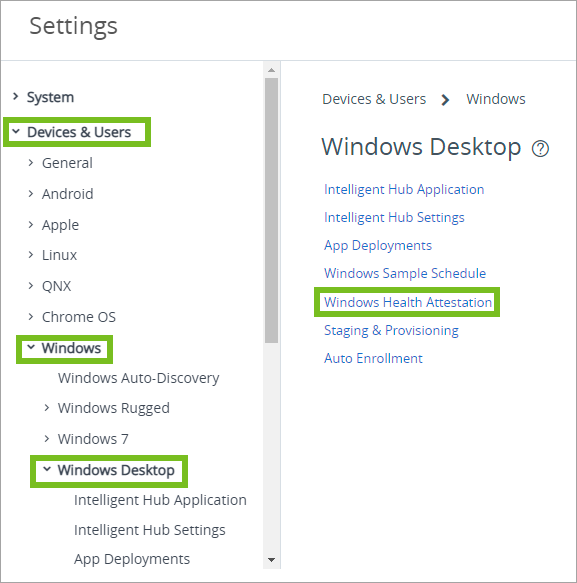

Konfigurieren Sie den Integritätsnachweisdienst für Windows Desktop-Konformitätsrichtlinien.

Schützen Sie Ihre Dienste mithilfe des Windows-Integritätsnachweisdienstes für die Erkennung kompromittierter Geräte. Dieser Dienst ermöglicht Workspace ONE UEM, die Geräteintegrität beim Start zu prüfen und Korrekturmaßnahmen vorzunehmen.

Verfahren

- Navigieren Sie zu Gruppen und Einstellungen > Alle Einstellungen > Geräte und Benutzer > Windows > Windows Desktop > Windows-Integritätsnachweis.

- (Optional) Wählen Sie Benutzerdefinierten Server verwenden, wenn Sie einen benutzerdefinierten lokalen Server verwenden, auf dem der Integritätsnachweis ausgeführt wird. Geben Sie die Server-URL ein.

-

Konfigurieren Sie die Einstellungen für den Integritätsnachweis.

Einstellungen Beschreibungen Benutzerdefinierten Server verwenden Wählen Sie diese Option aus, um einen benutzerdefinierten Server zum Integritätsnachweis zu konfigurieren.

Für diese Option muss auf einem Server Windows Server 2016 oder höher ausgeführt werden. Bei Aktivierung dieser Option wird das Server-URL-Feld angezeigt.Server URL Geben Sie die URL Ihres benutzerdefinierten Integritätsnachweisservers ein. Secure Boot deaktiviert Aktivieren Sie diese Option, um den Status eines kompromittierten Geräts zu kennzeichnen, wenn Secure Boot auf dem Gerät deaktiviert wurde.

Secure Boot erzwingt einen Systemstart in einem Zustand, der vom Hersteller als vertrauenswürdig eingestuft wird. Außerdem müssen bei aktiviertem Secure Boot die Kernkomponenten, die zum Starten des Computers verwendet werden, über die korrekten kryptografischen Signaturen verfügen, denen vom Hersteller des Computers vertraut wird. Die UEFI-Firmware prüft die Vertrauenswürdigkeit vor dem Start des Geräts. Wenn kompromittierte Dateien erkannt werden, kann das System nicht gestartet werden.Attestation Identity Key (AIK) nicht vorhanden Aktivieren Sie diese Option, um den Status eines kompromittierten Geräts zu kennzeichnen, wenn AIK nicht auf dem Gerät vorhanden ist.

Wenn ein Attestation Identity Key (AIK) auf einem Gerät vorhanden ist, weist dies darauf hin, dass das Gerät über ein Endorsement Key(EK)-Zertifikat verfügt. Ein solches Gerät ist vertrauenswürdiger als ein Gerät ohne EK-Zertifikat.Richtlinie für Datenausführungsverhinderung (Data Execution Prevention, DEP) deaktiviert Aktivieren Sie diese Option, um den Status eines kompromittierten Geräts zu kennzeichnen, wenn die DEP-Richtlinie auf dem Gerät deaktiviert ist.

Die Richtlinie für Datenausführungsverhinderung (DEP) ist eine Speicherschutzfunktion, die auf Systemebene des Betriebssystems integriert ist. Die Richtlinie verhindert das Ausführen von Code von Datenseiten wie Standard-Heaps, Stapel und Speicherpools. DEP wird von Hardware und Software erzwungen.BitLocker deaktiviert Aktivieren Sie diese Option, um den Status eines kompromittierten Geräts zu kennzeichnen, wenn die BitLocker-Verschlüsselung auf dem Gerät deaktiviert ist. Code-Integritätsprüfung deaktiviert Aktivieren Sie diese Option, um den Status eines kompromittierten Geräts zu kennzeichnen, wenn die Code-Integritätsprüfung auf dem Gerät deaktiviert ist.

Die Codeintegrität ist eine Funktion, die die Integrität eines Treibers oder einer Systemdatei bei jedem Laden in den Speicher prüft. Die Codeintegrität prüft auf nicht signierte Treiber bzw. Systemdateien, bevor diese in den Kernel geladen werden. Zudem prüft diese auf Benutzer mit Administratorberechtigungen, die durch Schadsoftware modifizierte Systemdateien ausführen.Frühstart von Antischadsoftware deaktiviert Aktivieren Sie diese Option, um den Status eines kompromittierten Geräts zu kennzeichnen, wenn der Frühstart von Antischadsoftware auf dem Gerät deaktiviert ist.

Der Frühstart von Antischadsoftware (Early Launch Anti-Malware, ELAM) bietet Computern Schutz in Ihrem Netzwerk beim Start und bevor Treiber von Drittanbietern initialisiert werden.Codeintegrität-Versionsprüfung Aktivieren Sie diese Option, um den Status eines kompromittierten Geräts zu kennzeichnen, wenn die Codeintegrität-Versionsprüfung auf dem Gerät fehlschlägt. Startmanager-Versionsprüfung Aktivieren Sie diese Option, um den Status eines kompromittierten Geräts zu kennzeichnen, wenn die Startmanager-Versionsprüfung auf dem Gerät fehlschlägt. Startanwendung - Sicherheit - Versionsnummernüberprüfung Aktivieren Sie diese Option, um einen kompromittierten Gerätestatus zu kennzeichnen, wenn die Versionsnummer für die Sicherheit der Startanwendung nicht mit der eingegebenen Nummer übereinstimmt. Start-Manager - Sicherheit - Versionsnummer - Überprüfung Aktivieren Sie diese Option, um einen kompromittierten Gerätestatus zu kennzeichnen, wenn die Versionsnummer für die Sicherheit des Start-Managers nicht mit der eingegebenen Nummer übereinstimmt. Erweiterte Einstellungen Aktivieren Sie diese Option, um im Abschnitt für Softwareversions-IDs erweiterte Einstellungen konfigurieren zu können. -

Wählen Sie Speichern.