Für Android-Zertifikatsauthentifizierung läuft der Cert-Proxy-Dienst auf dem Workspace ONE Access-Knoten als unabhängiger Dienst, um die Verbindungen auf Port 5262 zu empfangen und die Verbindungen mit dem Workspace ONE Access-Dienst auf Port 443 für die Authentifizierung über einen Proxyserver zu leiten.

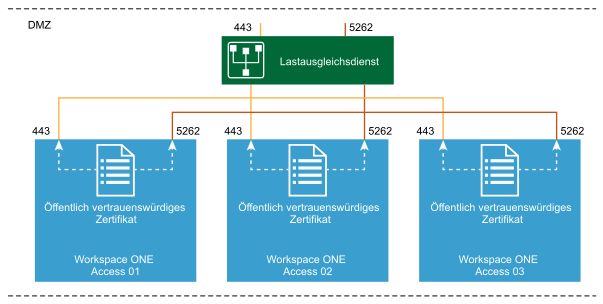

Der HTTPS-443-Datenverkehr für Workspace ONE Access kann entweder auf Layer 7 SSL-Abladung auf dem Lastausgleichsdienst/Reverse-Proxy festgelegt oder für SSL-Passthrough als Layer 4 TCP an den Back-End-Server zugelassen werden. Wenn 443-Datenverkehr mit SSL-Passthrough konfiguriert ist, wird das öffentlich vertrauenswürdige Zertifikat vom Workspace ONE Access-Dienst auf Port 443 und vom Cert-Proxy-Dienst auf Port 5262 gemeinsam genutzt. Es sind keine zusätzlichen Konfigurationsschritte erforderlich.

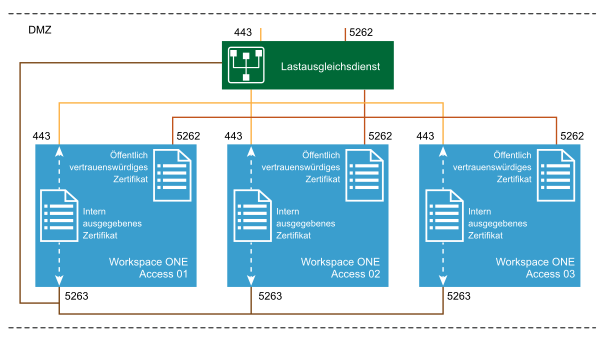

Wenn der HTTPS-Datenverkehr mit SSL auf dem Lastausgleichsdienst/Reverse-Proxy abgeladen wird, verwendet der Workspace ONE Access-Dienst ein selbstsigniertes Zertifikat zur Vertrauensstellung, das während des Installationsvorgangs der Anwendung generiert wird. Da 5262 als SSL Layer 4 TCP mit SSL-Passthrough, das ein öffentlich vertrauenswürdiges SSL-Zertifikat erfordert, festgelegt werden muss, führt dies zu einem Zertifikatskonflikt zwischen den beiden auf dem Host ausgeführten Diensten. Um dieses Problem zu umgehen, benötigt der Cert-Proxy-Dienst einen sekundären Port 5263, der auf dem Server konfiguriert wird. Port 5263 verwendet dasselbe selbstsignierte Zertifikat, das auf dem Workspace ONE Access-Dienst ausgeführt wird. Die Konfiguration des zusätzlichen Ports 5263 ermöglicht, dass die Kommunikation während des gesamten Mobile SSO-Prozesses für Android gesichert und vertrauenswürdig ist, während sie die Entschlüsselung des HTTPS-Datenverkehrs auf dem Lastausgleichsdienst ermöglicht.

Entscheidung zwischen erneuter SSL-Verschlüsselung und SSL-Abladung für HTTP-443-Datenverkehr

Im Folgenden finden Sie eine Entscheidungsmatrix, die Sie für die Einrichtung des Cert-Proxy-Dienstes mit dem Workspace ONE Access-Dienst hinzuziehen können.

In dieser Matrix werden SAN-Zertifikate definiert als Zertifikat, das den Workspace ONE Access VIP-FQDN und jeden Knotemaschinen-FQDN enthält. Der FQDN hat das Format einer nicht-routbare Domäne/Sub-Domäne. Basierend auf Ihrem VMware-Design können Sie die Matrix verwenden, um festzustellen, ob Port 5263 konfiguriert ist.

| Öffentlicher Namespace | DMZ-Namespace | Zertifikatstyp | Anforderung Lastausgleichsdienst | Cert-Proxy-Port 5263 erforderlich |

|---|---|---|---|---|

| Freigegebener Namespace (.com / .com) | ||||

| example.com | example.com | Platzhalter, SAN | Erneute SSL-Verschlüsselung erforderlich | Nein |

| example.com | example.com | Einzelhost CN | Erneute SSL-Verschlüsselung erforderlich | Ja |

| example.com | example.com | Platzhalter, SAN | SSL-Passthrough erforderlich | Nein |

| Getrennter Namespace (.com / .dmz) | ||||

| example.com | example.dmz | Platzhalter, Einzelhost CN | Erneute SSL-Verschlüsselung erforderlich | Ja |

| example.com | example.dmz | SAN | Erneute SSL-Verschlüsselung erforderlich | Nein |

| example.com | example.dmz | SAN | SSL-Passthrough erforderlich | Nein |