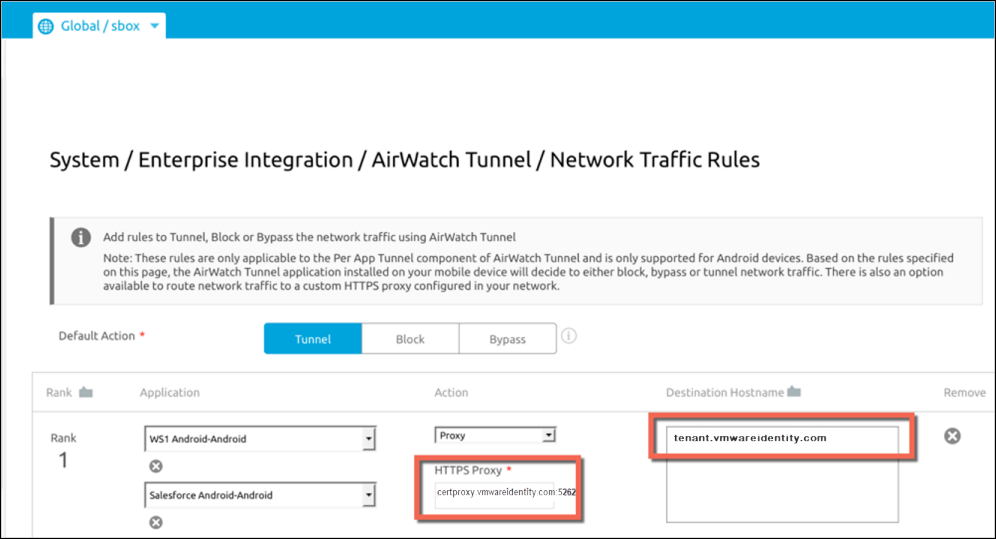

Konfigurieren Sie die Netzwerkverkehrsregeln so, dass der VMware Tunnel-Client den Datenverkehr an den HTTPS-Proxy für Android-Geräte weiterleitet. Tragen Sie die Android-Apps, die mit der Pro-App-VPN-Option konfiguriert werden, in die Verkehrsregeln ein und konfigurieren Sie die Proxy-Serveradresse und den Zielhostnamen.

Warum und wann dieser Vorgang ausgeführt wird

Konfigurieren Sie die Datenverkehrsregeln für Geräte, um zu steuern, wie Geräte Datenverkehr von bestimmten Anwendungen handhaben. Datenverkehrsregeln für Geräte zwingen die VMware Tunnel-App dazu, Datenverkehr über den Tunnel zu senden, jeglichen Datenverkehr an angegebene Domänen zu blockieren, das interne Netzwerk mit direkter Verbindung zum Internet zu umgehen oder Datenverkehr an eine HTTPS-Proxy-Site zu senden.

Detaillierte Informationen zum Erstellen von Netzwerkverkehrsregeln finden Sie im VMware Tunnel-Handbuch auf der Website der AirWatch-Ressourcen.

Voraussetzungen

Die VMware Tunnel-Option ist mit der installierten Komponente Pro-App-Tunnel konfiguriert.

Android VPN-Profil ist erstellt.

Pro-App-VPN ist für jede Android-App aktiviert, die den Netzwerkverkehrsregeln hinzugefügt wird.

Prozedur

- Wechseln Sie in der AirWatch-Verwaltungskonsole zu > .

- Konfigurieren Sie die Einstellungen der Datenverkehrsregeln für Geräte auf der Registerkarte Geräteverkehrsregeln, wie im VMware Tunnel-Handbuch beschrieben. Konfigurieren Sie speziell für die mobile SSO-Konfiguration für Android die folgenden Einstellungen.

- Wählen Sie die Standardaktion aus.

Option |

Beschreibung |

Tunnel |

Wählen Sie für die VPN-Konfiguration mit Single Sign-On für Android „Tunnel“ als Standardaktion aus. Alle Apps auf dem Gerät, die für Pro-App-VPN konfiguriert sind, senden den Netzwerkdatenverkehr über den Tunnel. |

Bypass |

Wählen Sie für Single Sign-On für Android Bypass als Standardaktion aus.

Wichtig:

Wenn Sie „Bypass“ als Standardaktion ausgewählt haben, umgehen alle Apps auf dem Gerät, die für Pro-App-VPN konfiguriert sind, den Tunnel und stellen eine direkte Verbindung mit dem Internet her. Bei dieser Implementierung wird keinerlei Datenverkehr an den Tunnel-Server gesendet, wenn der Tunnel-Client nur für Single Sign-On verwendet wird.

|

Wählen Sie für Single Sign-On für Android mit VPN-Verwendung Bypass als Standardaktion aus.

Wichtig:

Wenn Sie „Bypass“ als Standardaktion ausgewählt haben, umgehen alle Apps auf dem Gerät, die für Pro-App-VPN konfiguriert sind, den Tunnel und stellen eine direkte Verbindung mit dem Internet her. Bei dieser Implementierung wird keinerlei Datenverkehr an den Tunnel-Server gesendet, wenn der Tunnel-Client nur für Single Sign-On verwendet wird.

- Fügen Sie in der Spalte „Anwendung“ alle Android-Apps hinzu, die mit dem Pro-App-VPN-Profil konfiguriert sind.

- Wählen Sie für in der Cloud gehostete Mandanten in der Spalte „Aktion“ die Option „Proxy“ aus und geben Sie die HTTPS-Proxy-Informationen ein. Geben Sie certproxy.vmwareidentity.com:5262 ein.

Geben Sie in der Spalte „Zielhostname“ den Zielhostnamen von VMware Identity Manager ein. Geben Sie diesen in folgender Form ein: <tenant>.vmwareidentitymanager.<region> ein. Sie haben die Wahl zwischen vmwareidentity.com, vmwareidentity.eu und vmwareidentity.asia. Der VMware Tunnel-Client leitet den Datenverkehr vom VMware Identity Manager-Hostnamen an den HTTPS-Proxy weiter.

- Wählen Sie für lokal gehostete Mandanten in der Spalte „Aktion“ die Option „Proxy“ aus und geben Sie die HTTPS-Proxy-Informationen ein. Geben Sie den Hostnamen und Port von VMware Identity Manager ein. Beispiel: login.example.com:5262.

Anmerkung:

Wenn Sie für lokale Bereitstellungen einen externen Zugriff auf den VMware Identity Manager-Host bereitstellen, muss der Firewall-Port 5262 geöffnet werden oder der Datenverkehr über Port 5262 muss per Reverse-Proxy-Verfahren in die DMZ geleitet werden.

Geben Sie in der Spalte „Zielhostname“ den Zielhostnamen von VMware Identity Manager ein. Beispiel: myco.example.com. Der VMware Tunnel-Client leitet den Datenverkehr vom VMware Identity Manager-Hostnamen an den HTTPS-Proxy weiter.

- Klicken Sie auf Speichern.

Nächste Maßnahme

Veröffentlichen Sie diese Regeln. Nachdem die Regeln veröffentlicht wurden, wird ein aktualisiertes VPN-Profil an das Gerät gesendet und die VMware Tunnel-Anwendung wird so konfiguriert, dass SSO aktiviert wird.

Gehen Sie zur VMware Identity Manager-Verwaltungskonsole, und konfigurieren Sie Mobile SSO für Android auf der Seite „Integrierter Identitätsanbieter“.