Sie können den API-Zugriff für VMware Identity Services aktivieren, nachdem Sie die anfängliche Integration mit Ihrem Identitätsanbieter über die Workspace ONE Cloud-Konsole eingerichtet haben. Verwenden Sie die APIs, um Benutzer und Gruppen, Identitätsverbund und Verwaltungsvorgänge programmgesteuert zu verwalten.

Um den API-Zugriff zu aktivieren, müssen Sie einen OAuth 2.0-Client für VMware Identitätsdienste in Ihrem Workspace ONE-Mandanten erstellen.

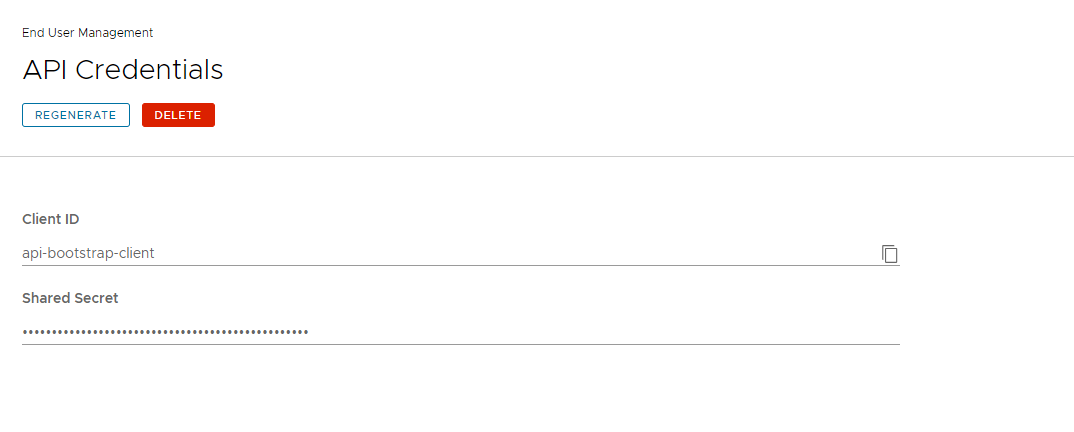

Erstellen Sie zunächst einen temporären OAuth 2.0-Client auf der Seite „VMware Identity Services“ in der Workspace ONE Cloud-Konsole, um ein Administratortoken für den erstmaligen Zugriff zu erhalten. Verwenden Sie dann die Clientanmeldedaten zum Aufrufen der REST APIs, um einen weiteren OAuth 2.0-Client mit eingeschränkten Berechtigungen zu erstellen, den Sie weiterhin mit den VMware Identity Services-APIs verwenden werden. Löschen Sie nach dem Erstellen des zweiten Clients den temporären Client.

Voraussetzungen

- Sie verfügen über eine Administratorrolle im Workspace ONE Cloud-Dienst.

- Auf der Seite in der Workspace ONE Cloud-Konsole haben Sie VMware Identity Services für Ihren Workspace ONE-Mandanten aktiviert, die Integration mit Ihrem externen Identitätsanbieter konfiguriert und die Workspace ONE-Dienste ausgewählt, die mit dem Identitätsanbieter verwendet werden sollen.

Prozedur

Nächste Maßnahme

Verwenden Sie die VMware Identity Services-REST APIs, um Benutzer und Gruppen, Identitätsverbund und Verwaltungsvorgänge zu verwalten. Um die APIs aufzurufen, rufen Sie ein Zugriffstoken vom zweiten OAuth 2.0-Client ab, den Sie erstellt haben.

Informationen zur Verwendung der VMware Identity Services-REST APIs finden Sie in der API-Referenz.