Erstellen Sie den Identitätsanbieter-Datensatz in Okta.

Weitere Informationen dazu, wie Okta externe Identitätsanbieter handhabt, finden Sie in der Okta-Dokumentation unter Identitätsanbieter.

Prozedur

- Melden Sie sich in der Okta-Verwaltungskonsole mit Administratorrechten oder einer Rolle an, die berechtigt ist, einen Identitätsanbieter hinzuzufügen.

- Navigieren Sie zu Sicherheit (Security) > Identitätsanbieter (Identity Providers).

- Klicken Sie auf Identitätsanbieter hinzufügen (Add Identity Provider).

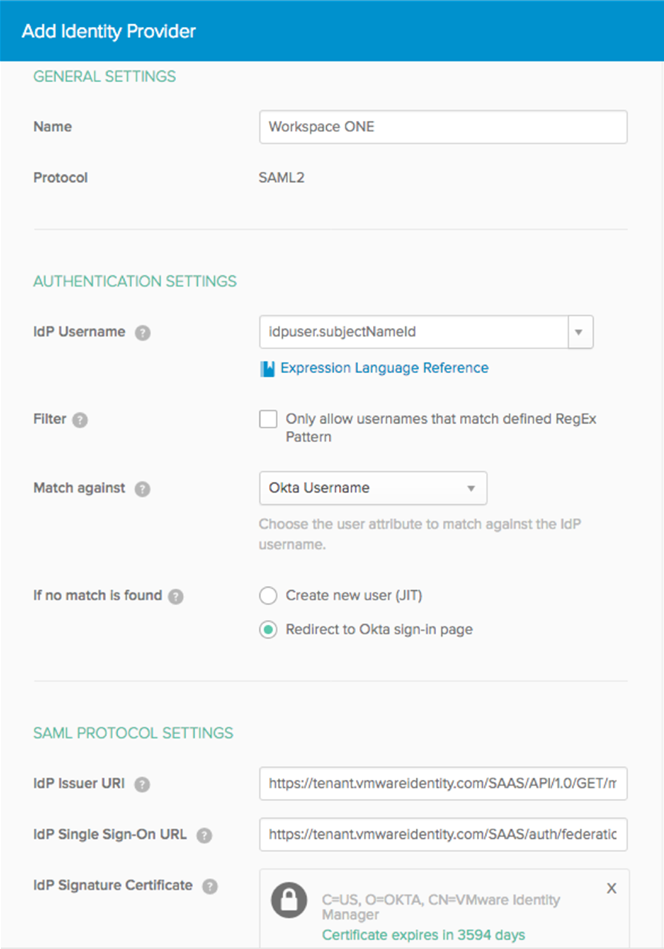

- Geben Sie einen Namen für den Identitätsanbieter ein. Beispiel: Workspace ONE.

- Geben Sie die folgenden Informationen ein:

Option Beschreibung IdP-Benutzername idpuser.subjectNameId Wenn Sie den Benutzernamen in einem benutzerdefinierten SAML-Attribut senden möchten, definieren Sie einen entsprechenden Ausdruck. Weitere Informationen hierzu finden Sie unter https://developer.okta.com/reference/okta_expression_language.

Filter Deaktivieren Sie das Kontrollkästchen. Übereinstimmung mit Okta Username Passen Sie die Auswahl nach Bedarf an Ihre Umgebung und die Werte, die Sie senden möchten, an.

Weitere Informationen finden Sie im Kapitel Verzeichnisausrichtung.

Wenn keine Übereinstimmung gefunden wird Redirect to Okta sign-in page URI des IdP-Ausstellers Geben Sie die entityID ein. Dies ist der Wert, den Sie aus der Metadatendatei des Identitätsanbieters aus Workspace ONE erhalten haben. Beispiel:

https://tenant.vmwareidentity.com/SAAS/API/1.0/GET/metadata/idp.xml

IdP Single-Sign-On-URL Geben Sie die URL des SingleSignOnService-Speicherorts ein. Dies ist der Wert, den Sie aus der Metadatendatei des Identitätsanbieters aus Workspace ONE erhalten haben. Beispiel:

https://tenant.vmwareidentity.com/SAAS/auth/federation/sso

IdP-Signaturzertifikat Suchen Sie nach der Signaturzertifikatsdatei, die Sie von Workspace ONE heruntergeladen haben, und wählen Sie sie aus. Tipp: Möglicherweise müssen Sie die Dateierweiterung umbilden oder den Standardbrowserfilter so ändern, dass nach *.crt- und *.pem-Dateien gesucht wird.

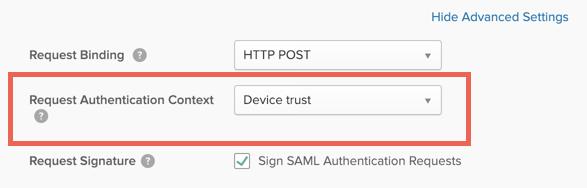

- Klicken Sie auf Erweiterte Einstellungen anzeigen (Show Advanced Settings), scrollen Sie zur Option Authentifizierungskontext anfordern (Request Authentication Context) und wählen Sie Gerätevertrauen (Device Trust) aus.

Diese Einstellung gibt den Kontext der Authentifizierungsanforderung an.

- Klicken Sie auf Identitätsanbieter hinzufügen (Add Identity Provider).

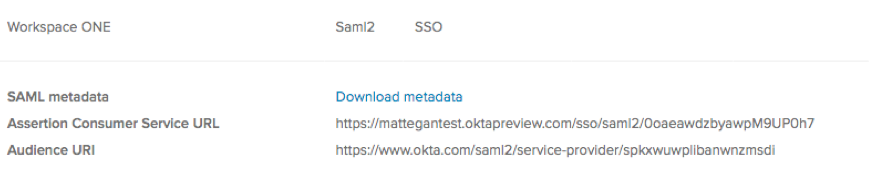

- Vergewissern Sie sich, dass die folgenden Informationen angezeigt werden:

- SAML-Metadaten

- Assertion Consumer Service-URL

- Zielgruppen-URI

Beispiel:

- Laden Sie die Metadatendatei herunter und speichern Sie sie.

- Klicken Sie auf den Link Download Metadata.

- Speichern Sie die Metadatendatei lokal.

- Öffnen Sie die Metadatendatei und kopieren Sie deren Inhalt.

Sie verwenden diese Metadaten, wenn Sie die Okta-Anwendungsquelle in VMware Identity Manager konfigurieren.

Nächste Maßnahme

Konfigurieren Sie die Okta-Anwendungsquelle. Das Konfigurieren der Okta-Anwendungsquelle ist obligatorisch.