Zu den wichtigsten Anwendungsfällen, die von der Workspace ONE- und Okta-Integration unterstützt werden, gehören die Aktivierung des Workspace ONE-Logins mit Okta-Authentifizierung, das Hinzufügen von Okta-Anwendungen zum Workspace ONE-Katalog und die Aktivierung des Gerätevertrauens und von Universal SSO über native und Web-Anwendungen hinweg.

Workspace ONE-Anmeldung mit Okta

Die Workspace ONE-App, die Workspace ONE Intelligent Hub-App und das Webportal können so konfiguriert werden, dass sie Okta als vertrauenswürdigen Identitätsanbieter verwenden, sodass sich Endbenutzer mit Okta-Authentifizierungsrichtlinien anmelden können. Dieser Anwendungsfall gilt auch für VMware Horizon®-Kunden, die den Workspace ONE-Katalog zum Starten von Horizon Apps und Desktops verwenden, aber Workspace ONE UEM noch nicht zur Verwaltung von Geräten eingesetzt haben.

Um diesen Anwendungsfall zu implementieren, konfigurieren Sie Folgendes:

Konfigurieren von Okta als Identitätsanbieter für Workspace ONE

Einheitlicher Katalog

Der Workspace ONE-Katalog kann so konfiguriert werden, dass er Anwendungen, die über Okta verbunden sind, zusammen mit allen anderen Anwendungen, die über Workspace ONE konfiguriert sind, wie Horizon- und Citrix-Anwendungen und Desktops, sowie native Anwendungen, die von Workspace ONE UEM unterstützt werden, veröffentlicht. Auf diese Weise können Endbenutzer auf eine einzelne Anwendung zugreifen, um ihre Unternehmensanwendungen von jedem Gerät mit konsistenter Benutzerfreundlichkeit zu entdecken, zu starten oder herunterzuladen.

Um diesen Anwendungsfall zu implementieren, konfigurieren Sie Folgendes:

Vertrauenswürdigkeit von Geräten

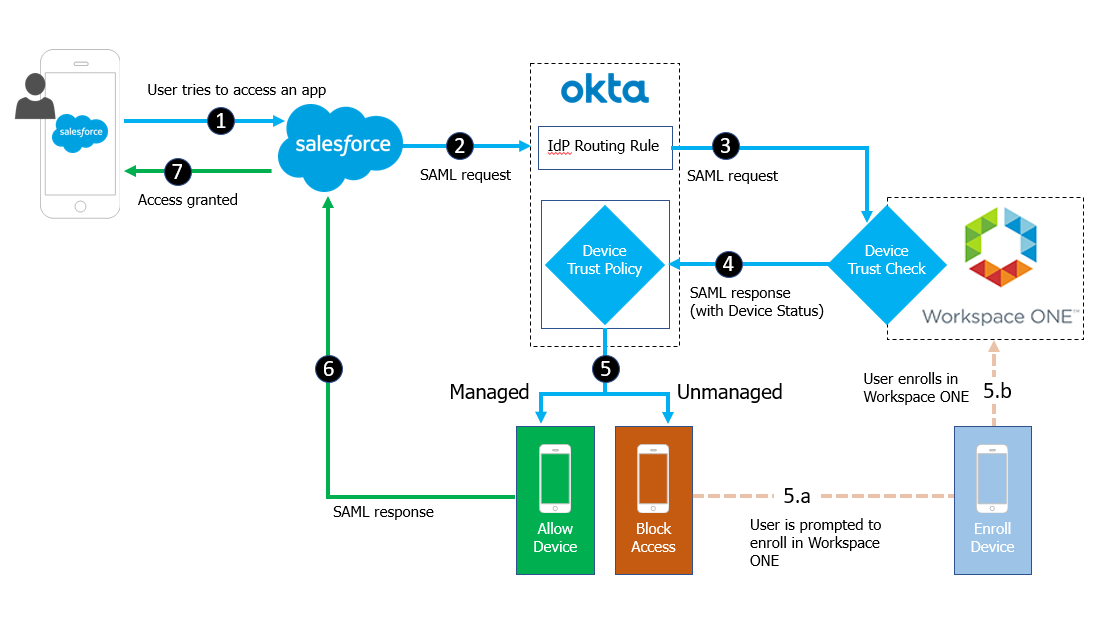

Durch die Integration von Okta und Workspace ONE können Administratoren das Gerätevertrauen durch Auswerten des Gerätszustands festlegen, z. B. ob das Gerät verwaltet wird, bevor Anwender auf vertrauliche Anwendungen zugreifen können. Für iOS- und Android-Geräte werden Richtlinien zum Gerätestatus in Okta konfiguriert und ausgewertet, sobald sich ein Benutzer bei einer geschützten Anwendung anmeldet.

Beispielsweise würde ein Gerätevertrauensfluss, der die Salesforce-Anwendung verwendet, dieser Reihenfolge für iOS- und Android-Geräte folgen:

- Der Endbenutzer versucht, auf den Salesforce-Mandanten zuzugreifen.

- Salesforce leitet an Okta als den konfigurierten Identitätsanbieter weiter.

- Okta verarbeitet die eingehende Anfrage und leitet den Client auf Basis der konfigurierten Routing-Regeln an den Workspace ONE-Identitätsanbieter weiter.

- Workspace ONE fordert den Benutzer zur Authentifizierung mithilfe von Mobile SSO für iOS oder Mobile SSO für Android auf und leitet ihn mit dem Status des Gerätevertrauens zurück zu Okta.

- Okta führt die Bewertung der Gerätevertrauensrichtlinie durch.

Wenn das Gerät nicht verwaltet wird, wird der Benutzer aufgefordert, sich bei Workspace ONE zu registrieren.

- Okta gibt die SAML-Assertion für Salesforce aus, wenn die Gerätevertrauensregel basierend auf der von Workspace ONE empfangenen SAML-Assertions-Antwort erfüllt wird.

Der Anwendungsfall Gerätevertrauen erfordert eine End-to-End-Einrichtung, die alle Verfahren in diesem Dokument abdeckt. Um diesen Anwendungsfall zu implementieren, konfigurieren Sie Folgendes:

- Konfigurieren von Okta als Identitätsanbieter für Workspace ONE

- Konfigurieren von VMware Identity Manager als Identitätsanbieter in Okta

Stellen Sie eine SAML-basierte Beziehung zu Workspace ONE für die Prüfung der Vertrauenswürdigkeit von Geräten her.

- Konfigurieren der Anwendungsquelle in VMware Identity Manager

- Konfigurieren von Okta-Anwendungen in VMware Identity Manager

- Konfigurieren Sie die Identitätsanbieter-Routing-Regeln und Zugriffsrichtlinien.

- (iOS- und Android-Geräte) Konfigurieren Sie die Gerätevertrauen- und Client-Zugriffsrichtlinien für iOS- und Android-Geräte

- (Desktop-Geräte) Konfigurieren von Gerätevertrauens- und Zugriffsrichtlinien für Desktop-Geräte