In bestimmten Situationen müssen Sie möglicherweise detailliertere Rollenberechtigungen konfigurieren, die über die Optionen hinausgehen, die auf der Registerkarte „Aufgaben“ im Rolleneditor verfügbar sind. Die Registerkarte „Erweitert“ bietet genauere Kontrolle über die Aufgaben, die von einer Rolle durchgeführt werden können.

Die folgenden Schritte sollten von einem erfahrenen Salt-Administrator durchgeführt werden, der mit der gesamten Infrastruktur vertraut ist.

Definieren erweiterter Berechtigungen

- Klicken Sie im seitlichen Menü auf Verwaltung > Rollen. Wählen Sie anschließend die Registerkarte Erweitert aus.

- Stellen Sie sicher, dass die erforderliche Rolle im Seitenbereich Rollen ausgewählt wurde.

- Aktivieren oder deaktivieren Sie je nach Bedarf die Berechtigungen „Lesen“, „Ausführen“, „Schreiben“ oder „Löschen“ für eine Reihe von Funktionsbereichen.

Weitere Informationen zu verfügbaren Ressourcentypen und Funktionsbereichen finden Sie unter Elemente.

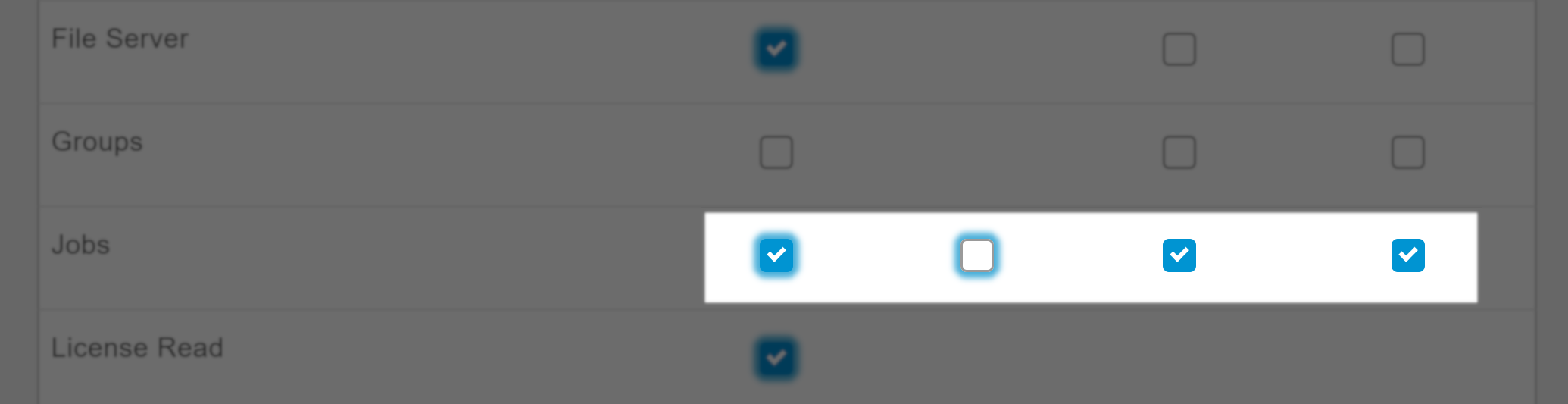

Die empfohlenen Mindestberechtigungen für typische Benutzervorgänge werden, wie in der folgenden Abbildung dargestellt, blau hervorgehoben.

Diese Abbildung zeigt zwei Kästchen für empfohlene Mindestberechtigungen auf der linken Seite, wobei das eine Kästchen aktiviert und das andere deaktiviert ist. Daneben auf der rechten Seite befinden sich zwei normale Kästchen.

- Klicken Sie auf Speichern.

Berechtigungstypen

| Berechtigung |

Beschreibung |

|---|---|

| Lesen |

Rolle kann einen bestimmten Ressourcentyp oder Funktionsbereich anzeigen. Wenn Sie beispielsweise die Rolle |

| Ausführen |

Rolle kann einen bestimmten Vorgangstyp ausführen. Der zulässige Vorgangstyp kann variieren. Sie können beispielsweise Berechtigungen zum Ausführen beliebiger Befehle auf Minions oder Berechtigungen zum Ausführen von Befehlen auf Salt-Controllern zuweisen. |

| Schreiben |

Die Rolle kann einen bestimmten Ressourcentyp oder Funktionsbereich erstellen und bearbeiten. Sie können |

| Löschen |

Die Rolle kann einen bestimmten Ressourcentyp oder ein anderes Element in einem bestimmten Funktionsbereich löschen. Sie können |

Elemente

Beim Festlegen von Berechtigungen für eine Rolle im erweiterten Editor können die oben genannten Aktionen auf die folgenden Ressourcen oder Funktionsbereiche angewendet werden.

| Ressourcentyp/Funktionsbereich |

Beschreibung |

Weitere Informationen |

|---|---|---|

| Alle Minions-Befehle |

Führen Sie Befehle im Ziel „Alle Minions“ aus. Das Ziel „Alle Minions“ kann basierend auf der Kombination von Minions variieren, auf die die Rolle zugreifen kann. |

|

| Admin |

Gewährt Administratorrechte ausschließlich auf der SaltStack Config-Benutzeroberfläche. Beachten Sie, dass hiermit kein administrativer Zugriff auf die API (RaaS) erteilt wird. Wir empfehlen, beim Erteilen dieser Zugriffsebene für eine Rolle Vorsicht walten zu lassen. |

Unter Standardeinstellungen integrierter Rollen finden Sie eine detaillierte Erläuterung der Berechtigungen für administrative Benutzer. |

| Überwachungsprotokoll |

Das Überwachungsprotokoll enthält eine Aufzeichnung aller Aktivitäten in SaltStack Config, einschließlich Details zu den Aktionen jedes Benutzers. |

Weitere Informationen finden Sie unter „rpc_audit“ oder wenden Sie sich an einen Administrator. |

| Befehle |

Bei einem Befehl handelt es sich um die Aufgabe (oder Aufgaben), die als Teil eines Auftrags ausgeführt wird. Jeder Befehl enthält Zielinformationen, eine Funktion und optionale Argumente. |

|

| Dateiserver |

Auf dem Dateiserver können Salt-spezifische Dateien, wie z. B. Top- oder Statusdateien, und Dateien gespeichert werden, die an Minions verteilt werden können, wie z. B. Systemkonfigurationsdateien. |

|

| Gruppen |

Gruppen sind Sammlungen von Benutzern mit gemeinsamen Merkmalen, die ähnliche Benutzerzugriffseinstellungen benötigen. |

|

| Aufträge |

Aufträge werden verwendet, um Remoteausführungsaufgaben auszuführen, Zustände anzuwenden und Salt-Runner zu starten. |

|

| Lizenz |

Ihre Lizenz umfasst Nutzungs-Snapshots und Details, wie z. B. die Anzahl der für Ihre Installation lizenzierten Salt-Controller und -Minions sowie den Zeitpunkt des Lizenzablaufs. |

Weitere Informationen finden Sie unter „rpc_license“ oder wenden Sie sich an einen Administrator. |

| Konfiguration des Salt-Controllers |

Die Konfigurationsdatei des Salt-Controllers enthält Informationen zum Salt-Controller (ehemals Salt-Master), wie z. B. die ID des Salt-Controllers, den Veröffentlichungsport, das Caching-Verhalten usw. |

|

| Ressourcen des Salt-Controllers |

Der Salt-Controller ist ein zentraler Knoten, der zur Ausgabe von Befehlen an Minions verwendet wird. |

|

| Metadatenauthentifizierung |

Die AUTH-Schnittstelle wird für die Verwaltung von Benutzern, Gruppen und Rollen über die RPC-API verwendet. |

Weitere Informationen finden Sie unter „rpc_auth“ oder wenden Sie sich an einen Administrator. |

| Minion-Ressourcen |

Bei Minions handelt es sich um Knoten, die den Minion-Dienst ausführen. Dieser Dienst kann Befehle eines Salt-Controllers befolgen und die erforderlichen Aufgaben durchführen. |

|

| Pfeiler |

Bei Pfeilern handelt es sich um Datenstrukturen, die auf dem Salt-Controller definiert sind und mithilfe von Zielen an ein oder mehrere Minions übergeben werden. Sie ermöglichen das ausschließliche Senden vertraulicher, gezielter Daten an das entsprechende Minion. |

|

| Returner-Daten |

Returner empfangen die Daten-Minions, die aus ausgeführten Aufträgen zurückgegeben werden. Sie ermöglichen, dass die Ergebnisse eines Salt-Befehls an einen bestimmten Datenspeicher gesendet werden, z. B. an eine Datenbank oder Protokolldatei für die Archivierung. |

|

| Rollen |

Rollen werden verwendet, um Berechtigungen für mehrere Benutzer mit gemeinsamen Anforderungen zu definieren. |

|

| Runner-Befehle |

Bei einem Befehl handelt es sich um die Aufgabe (oder Aufgaben), die als Teil eines Auftrags ausgeführt wird. Jeder Befehl enthält Zielinformationen, eine Funktion und optionale Argumente. Salt-Runner sind Module, die zum Ausführen von Funktionen zur vereinfachten Handhabung auf dem Salt-Controller verwendet werden. |

|

| Konformitätsbewertung |

Bei einer Bewertung handelt es sich um eine Instanz zur Überprüfung einer Knotensammlung für einen bestimmten Satz an Sicherheitsprüfungen, die in einer SaltStack SecOps Compliance-Richtlinie festgelegt sind. |

SaltStack SecOps-Konformität – Hinweis: Eine SaltStack SecOps-Lizenz ist erforderlich. |

| Konformitätsrichtlinie |

Konformitätsrichtlinien bestehen aus Sammlungen von Sicherheitsprüfungen und Spezifikationen für die Knoten, für die die entsprechende Prüfung in SaltStack SecOps Compliance gilt. |

SaltStack SecOps-Konformität – Hinweis: Eine SaltStack SecOps-Lizenz ist erforderlich. |

| Konformitätsstandardisierung |

Bei der Standardisierung werden nicht kompatible Knoten in SaltStack SecOps Compliance korrigiert. |

SaltStack SecOps-Konformität – Hinweis: Eine SaltStack SecOps-Lizenz ist erforderlich. |

| Erfassung von Konformitätsinhalten – SaltStack |

Die Erfassung von SaltStack SecOps Compliance-Inhalten besteht im Herunterladen oder Aktualisieren der SaltStack SecOps Compliance-Sicherheitsbibliothek. |

SaltStack SecOps-Konformität – Hinweis: Eine SaltStack SecOps-Lizenz ist erforderlich. |

| Erfassung von Konformitätsinhalten – Benutzerdefiniert |

Mit benutzerdefinierten Konformitätsinhalten können Sie eigene Sicherheitsstandards definieren, um die in SaltStack SecOps Compliance integrierte Bibliothek der Sicherheits-Benchmarks und -prüfungen zu ergänzen. Die Erfassung benutzerdefinierter Inhalte besteht im Hochladen benutzerdefinierter Prüfungen und Benchmarks. |

SaltStack SecOps-Konformität – Hinweis: Eine SaltStack SecOps-Lizenz ist erforderlich. |

| Benutzerdefinierte Konformitätsinhalte |

Mit benutzerdefinierten Konformitätsinhalten können Sie eigene Sicherheitsstandards definieren, um die in SaltStack SecOps Compliance integrierte Bibliothek der Sicherheits-Benchmarks und -prüfungen zu ergänzen. |

SaltStack SecOps-Konformität – Hinweis: Eine SaltStack SecOps-Lizenz ist erforderlich. |

| Zeitpläne |

Zeitpläne werden zum Ausführen von Aufträgen zu einem vordefinierten Zeitpunkt oder in einem bestimmten Intervall verwendet. |

|

| SSH-Befehle |

SSH-Befehle (Secure Shell) werden in Minions ausgeführt, in denen der Minion-Dienst nicht installiert ist. |

|

| Zielgruppen |

Ein Ziel ist die Gruppe von Minions auf mindestens einem Salt-Controller, auf den der Salt-Befehl eines Auftrags angewendet wird. Ein Salt-Controller kann auch wie ein Minion verwaltet werden und als Ziel fungieren, wenn er den Minion-Dienst ausgeführt. |

|

| Benutzer |

Benutzer sind Personen, die über ein SaltStack Config-Konto bei Ihrer Organisation verfügen. |

|

| Schwachstellenbewertung |

Bei einer Schwachstellenbewertung handelt es sich um eine Instanz zur Überprüfung einer Knotensammlung für Schwachstellen im Rahmen einer SaltStack SecOps Vulnerability-Richtlinie. |

SaltStack SecOps-Schwachstellen – Hinweis: Eine SaltStack SecOps-Lizenz ist erforderlich. |

| Schwachstellenrichtlinie |

Eine Schwachstellenrichtlinie besteht aus einem Ziel und einem Bewertungszeitplan. Das Ziel bestimmt die Minions, die bei einer Bewertung berücksichtigt werden sollen, während im Zeitplan der Ausführungszeitpunkt der Bewertungen festgelegt wird. In einer Sicherheitsrichtlinie werden auch die Ergebnisse der aktuellen Bewertung in SaltStack SecOps Vulnerability gespeichert. |

SaltStack SecOps-Schwachstellen – Hinweis: Eine SaltStack SecOps-Lizenz ist erforderlich. |

| Schwachstellenstandardisierung |

Bei der Standardisierung werden Schwachstellen in SaltStack SecOps Vulnerability gepatcht. |

SaltStack SecOps-Schwachstellen – Hinweis: Eine SaltStack SecOps-Lizenz ist erforderlich. |

| Erfassung von Schwachstelleninhalten |

Bei SaltStack SecOps Vulnerability-Inhalten handelt es sich um eine Bibliothek mit Empfehlungen, die auf den aktuellen CVE-Einträgen (Common Vulnerabilities and Exposures) basieren. Bei der Erfassung von SaltStack SecOps Vulnerability-Inhalten wird die aktuelle Version der Inhaltsbibliothek heruntergeladen. |

SaltStack SecOps-Schwachstellen – Hinweis: Eine SaltStack SecOps-Lizenz ist erforderlich. |

| Import von Schwachstellenanbietern |

SaltStack SecOps Vulnerability unterstützt den Import von Sicherheitsprüfungen, die von einer Vielzahl von Drittanbietern erzeugt werden. Mit dieser Berechtigung kann ein Benutzer die Ergebnisse der Schwachstellenüberprüfung aus einer Datei oder über einen Konnektor importieren. Standardmäßig können alle SaltStack Config-Benutzer auf den Arbeitsbereich „Konnektoren“ zugreifen. Allerdings sind die Berechtigung zum Importieren von Schwachstellenanbietern sowie eine SaltStack SecOps Vulnerability-Lizenz erforderlich, damit ein Benutzer Schwachstellen erfolgreich aus einem Konnektor importieren kann. |

Konnektoren, SaltStack SecOps-Schwachstellen – Hinweis: Eine SaltStack SecOps-Lizenz ist erforderlich. |

| Wheel-Befehle |

Wheel-Befehle steuern die Funktionsweise des Salt-Controllers und werden zum Verwalten von Schlüsseln verwendet. |

Ressourcenzugriff in der API

Der Zugriff auf die folgenden Ressourcentypen muss mithilfe der API (RaaS) definiert werden:

- Dateien auf dem Dateiserver

- Pfeilerdaten

- Authentifizierungskonfiguration

Alle anderen Ressourcentypen (außer Aufträgen, Zielen und den oben aufgeführten Ressourcentypen) benötigen keine spezifischen Einstellungen für den Ressourcenzugriff.