vCenter Single Sign On ermöglicht vSphere-Komponenten, über einen sicheren Token-Mechanismus miteinander zu kommunizieren.

- STS (Security Token Service)

- SSL für sicheren Datenverkehr.

- Authentifizierung für Personen als Benutzer mit Active Directory oder OpenLDAP.

- Authentifizierung von Lösungsbenutzern über Zertifikate.

vCenter Single Sign On-Handshake für Personen als Benutzer

Die folgende Abbildung zeigt den Handshake für Personen als Benutzer.

- Ein Benutzer muss sich mit einem Benutzernamen und einem Kennwort am vSphere Client anmelden, um auf das vCenter Server-System oder einen anderen vCenter-Dienst zugreifen zu können.

Der Benutzer hat auch die Möglichkeit, sich ohne ein Kennwort anzumelden. In diesem Fall muss er das Kontrollkästchen Windows-Sitzungsauthentifizierung verwenden aktivieren.

- Der vSphere Client leitet die Anmeldeinformationen an den vCenter Single Sign On-Dienst weiter, der das SAML-Token des vSphere Client überprüft. Wenn der vSphere Client über ein gültiges Token verfügt, überprüft vCenter Single Sign On weiterhin, ob sich der Benutzer in der konfigurierten Identitätsquelle (z. B. , Active Directory) befindet.

- Wenn nur der Benutzername verwendet wird, überprüft vCenter Single Sign On die Standarddomäne.

- Ist ein Domänenname im Benutzernamen enthalten (DOMÄNE\Benutzer1 oder Benutzer1@DOMÄNE), überprüft vCenter Single Sign On diese Domäne.

- Wenn sich der Benutzer bei der Identitätsquelle authentifizieren kann, gibt vCenter Single Sign On ein Token zurück, das für den vSphere Client den Benutzer darstellt.

- Der vSphere Client leitet das Token an das vCenter Server-System weiter.

- vCenter Server überprüft gemeinsam mit dem vCenter Single Sign On-Server, ob das Token gültig und noch nicht abgelaufen ist.

- Der vCenter Single Sign On-Server gibt das Token an das vCenter Server-System zurück und nutzt das Autorisierungs-Framework von vCenter Server, um Benutzerzugriff zu ermöglichen.

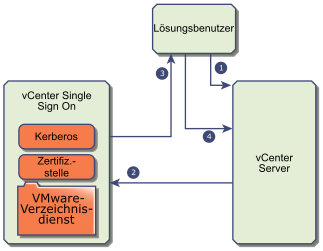

vCenter Single Sign On-Handshake für Lösungsbenutzer

Lösungsbenutzer sind Sätze von Diensten, die in der vCenter Server-Infrastruktur verwendet werden, zum Beispiel der vCenter Server oder die vCenter Server-Erweiterungen. VMware-Erweiterungen und eventuell Erweiterungen von Drittanbietern können sich ebenfalls bei vCenter Single Sign On authentifizieren.

- Der Lösungsbenutzer versucht, eine Verbindung mit einem vCenter-Dienst herzustellen.

- Der Lösungsbenutzer wird an vCenter Single Sign On umgeleitet. Wenn der Lösungsbenutzer für vCenter Single Sign On neu ist, muss er ein gültiges Zertifikat vorweisen.

- Wenn das Zertifikat gültig ist, weist vCenter Single Sign On dem Lösungsbenutzer ein SAML-Token (Bearer-Token) zu. Das Token wird durch vCenter Single Sign On signiert.

- Der Lösungsbenutzer wird dann zu vCenter Single Sign On weitergeleitet und kann Aufgaben entsprechend seinen Berechtigungen ausführen.

- Wenn sich der Lösungsbenutzer beim nächsten Mal authentifizieren muss, kann er das SAML-Token zum Anmelden bei vCenter Server verwenden.

Dieser Handshake erfolgt standardmäßig automatisch, weil VMCA beim Starten Zertifikate für Lösungsbenutzer bereitstellt. Wenn gemäß der Unternehmensrichtlinie Drittanbieterzertifikate einer Zertifizierungsstelle benötigt werden, können Sie die Lösungsbenutzerzertifikate durch Drittanbieterzertifikate einer Zertifizierungsstelle ersetzen. Wenn diese Zertifikate gültig sind, weist vCenter Single Sign On dem Lösungsbenutzer ein SAML-Token zu. Weitere Informationen hierzu finden Sie unter Verwenden benutzerdefinierter Zertifikate mit vSphere.

Unterstützte Verschlüsselung

AES-Verschlüsselung, die den höchsten Verschlüsselungsgrad darstellt, wird unterstützt. Die unterstützte Verschlüsselung wirkt sich auf die Sicherheit aus, wenn vCenter Single Sign On Active Directory als Identitätsquelle verwendet.

Darüber hat sie immer dann eine Auswirkung auf die Sicherheit, wenn ein ESXi-Host oder vCenter Server zu Active Directory hinzugefügt wird.