Nachdem der vCenter Server mit dem KMS verbunden wurde, können Benutzer mit entsprechenden Rechten verschlüsselte virtuelle Maschinen und Festplatten erstellen. Diese Benutzer können auch andere Verschlüsselungsvorgänge wie die Verschlüsselung bestehender virtueller Maschinen und die Entschlüsselung von verschlüsselten virtuellen Maschinen ausführen.

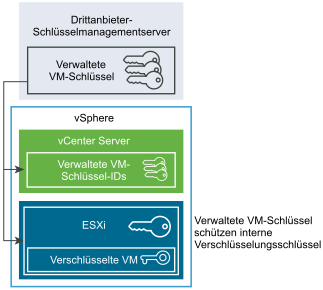

Der Prozessablauf enthält den KMS, den vCenter Server und den ESXi-Host.

- Wenn eine Benutzer eine Verschlüsselungsaufgabe durchführt, z. B. die Erstellung einer verschlüsselten virtuellen Maschine, fordert der vCenter Server einen neuen Schlüssel vom Standard-KMS an. Dieser Schlüssel wird als KEK verwendet.

- Der vCenter Server speichert diese Schlüssel-ID und gibt den Schlüssel an den ESXi-Host weiter. Wenn der ESXi-Host zu einem Cluster gehört, sendet der vCenter Server den KEK an jeden Host im Cluster.

Der Schlüssel selbst wird nicht im vCenter Server-System gespeichert. Nur die Schlüssel-ID ist bekannt.

- Der ESXi-Host generiert interne Schlüssel (DEKs) für die virtuelle Maschine und deren Festplatten. Es legt die internen Schlüssel nur im Arbeitsspeicher ab und verwendet die KEKs zum Verschlüsseln der internen Schlüssel.

Nicht verschlüsselte interne Schlüssel werden niemals auf der Festplatte gespeichert. Es werden nur verschlüsselte Daten gespeichert. Da die KEKs vom KMS stammen, verwendet der Host weiterhin dieselben KEKs.

- Der ESXi-Host verschlüsselt die virtuelle Maschine mit dem verschlüsselten internen Schlüssel.

Jeder Host, der über den KEK verfügt und auf die verschlüsselte Schlüsseldatei zugreifen kann, kann Vorgänge auf der verschlüsselten virtuellen Maschine oder Festplatte ausführen.

Wenn Sie später eine virtuelle Maschine entschlüsseln möchten, können Sie deren Speicherrichtlinie ändern. Sie können die Speicherrichtlinie für die virtuelle Maschine und alle Festplatten ändern. Wenn Sie individuelle Komponenten entschlüsseln möchten, entschlüsseln Sie zunächst ausgewählte Festplatten und anschließend die virtuelle Maschine, indem Sie die Speicherrichtlinie für VM-Home ändern. Beide Schlüssel sind für die Entschlüsselung jeder Komponente notwendig.