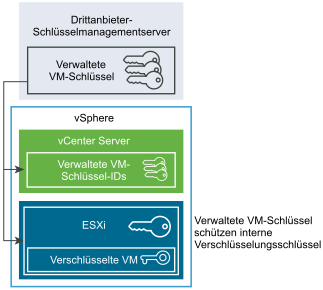

Ein externer KMS, das vCenter Server-System und Ihre ESXi-Host tragen zur vSphere Virtual Machine Encryption-Lösung bei.

KMS (Key Management Server, Schlüsselmanagementserver)

vCenter Server fordert Schlüssel von einem externen KMS an. Der KMS generiert und speichert die Schlüssel und leitet sie an vCenter Server zur Verteilung weiter.

Sie können den vSphere Web Client oder die vSphere API verwenden, um einen Cluster mit KMS-Instanzen zum vCenter Server-System hinzuzufügen. Wenn Sie mehrere KMS-Instanzen in einem Cluster verwenden, müssen alle Instanzen vom selben Anbieter stammen und Schlüssel replizieren.

Wenn Ihre Umgebung verschiedene KMS-Anbieter in unterschiedlichen Umgebungen verwendet, können Sie ein KMS-Cluster für jeden KMS hinzufügen und einen KMS-Standardcluster angeben. Der erste hinzugefügte Cluster wird zum Standardcluster. Sie können den Standardcluster auch zu einem späteren Zeitpunkt explizit festlegen.

Als KMIP-Client verwendet vCenter Server das KMIP (Key Management Interoperability Protocol), um eine problemlose Verwendung des KMS Ihrer Wahl zu gewährleisten.

vCenter Server

Nur vCenter Server verfügt über die Anmeldedaten für die Anmeldung beim KMS. Ihre ESXi-Hosts verfügen nicht über diese Anmeldedaten. vCenter Server ruft Schlüssel vom KMS ab und leitet diese an die ESXi-Hosts weiter. Der vCenter Server speichert keine KMS-Schlüssel, sondern nur eine Liste mit Schlüssel-IDs.

vCenter Server überprüft die Berechtigungen der Benutzer, die Kryptografie-Vorgänge durchführen. Sie können den vSphere Web Client zum Zuweisen von Berechtigungen für Kryptografie-Vorgänge oder zum Zuweisen der benutzerdefinierten Rolle Kein Kryptografie-Administrator zu Benutzergruppen verwenden. Weitere Informationen hierzu finden Sie unter Voraussetzungen und erforderliche Berechtigungen für die Verschlüsselung.

vCenter Server fügt Kryptografie-Ereignisse zur Ereignisliste hinzu, die Sie über die vSphere Web Client-Ereigniskonsole anzeigen und exportieren können. Jedes Ereignis enthält den Benutzer, die Uhrzeit, die Schlüssel-ID und den Kryptografie-Vorgang.

Die Schlüssel aus dem KMS werden als Schlüssel für Verschlüsselungsschlüssel verwendet.

ESXi-Hosts

ESXi-Hosts sind verantwortlich für einige Aspekte des Verschlüsselungs-Workflows.

- vCenter Server leitet Schlüssel an den ESXi-Host weiter, wenn dieser einen Schlüssel benötigt. Für den Host muss der Verschlüsselungsmodus aktiviert sein. Die Rolle des aktuellen Benutzers muss Berechtigungen für Kryptografie-Vorgänge enthalten. Siehe Voraussetzungen und erforderliche Berechtigungen für die Verschlüsselung und Rechte für Verschlüsselungsvorgänge.

- Es wird sichergestellt, dass die Gastdaten für verschlüsselte virtuelle Maschinen beim Speichern auf die Festplatte verschlüsselt werden.

- Es wird sichergestellt, dass die Gastdaten für verschlüsselte virtuelle Maschinen nicht ohne Verschlüsselung über das Netzwerk weitergeleitet werden.

Die vom ESXi-Host generierten Schlüssel werden in diesem Dokument als interne Schlüssel bezeichnet. Diese Schlüssel fungieren normalerweise als Schlüssel zur Datenverschlüsselung.