Sie können je nach der Unternehmensrichtlinie und den Anforderungen für das System, das Sie konfigurieren, verschiedene Arten von Zertifikatsersetzungen ausführen. Sie können die Zertifikatersetzung über vCenter Server mit dem Dienstprogramm vSphere Certificate Manager oder manuell über die Befehlszeilenschnittstellen durchführen, die Teil Ihrer Installation sind.

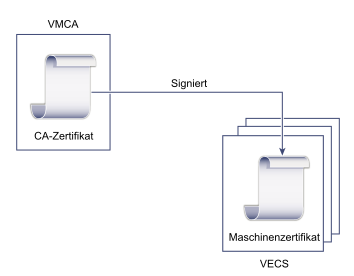

VMCA ist in jeder vCenter Server-Bereitstellung enthalten. VMCA stellt jeden Knoten, jeden vCenter Server-Lösungsbenutzer und jeden ESXi-Host mit einem Zertifikat bereit, das von VMCA als Zertifizierungsstelle signiert wurde.

Sie können die Standardzertifikate ersetzen. Für vCenter Server-Komponenten können Sie einen Satz von Befehlszeilen-Tools verwenden, die bei Ihrer Installation enthalten sind. Es stehen mehrere Optionen zur Verfügung.

Ersetzen durch von VMCA signierte Zertifikate

Wenn Ihr VMCA-Zertifikat abläuft oder wenn Sie es aus anderen Gründen ersetzen möchten, können Sie dazu die Befehlszeilenschnittstellen zur Zertifikatsverwaltung verwenden. Standardmäßig läuft das VMCA-Rootzertifikat nach zehn Jahren ab, und alle von VMCA signierten Zertifikate laufen gleichzeitig mit dem Rootzertifikat ab, also nach maximal zehn Jahren.

- Ersetzen des Maschinen-SSL-Zertifikats durch VMCA-Zertifikat

- Ersetzen des Lösungsbenutzerzertifikats durch VMCA-Zertifikat

Informationen zur manuellen Zertifikatsersetzung finden Sie unter Ersetzen vorhandener VMCA-signierter Zertifikate durch neue VMCA-signierte Zertifikate.

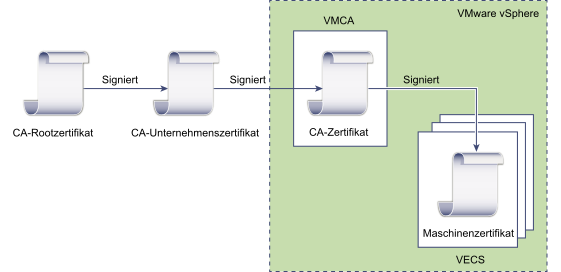

VMCA zu einer Zwischenzertifizierungsstelle machen

- Ersetzen des VMCA-Rootzertifikats durch ein benutzerdefiniertes Signaturzertifikat und Ersetzen aller Zertifikate

- Ersetzen des Maschinen-SSL-Zertifikats durch das VMCA-Zertifikat (Bereitstellung mit mehreren Knoten im erweiterten verknüpften Modus)

- Ersetzen des Lösungsbenutzerzertifikats durch das VMCA-Zertifikat (Bereitstellung mit mehreren Knoten im erweiterten verknüpften Modus)

Informationen zur manuellen Zertifikatsersetzung finden Sie unter Verwenden von VMCA als Zwischenzertifizierungsstelle.

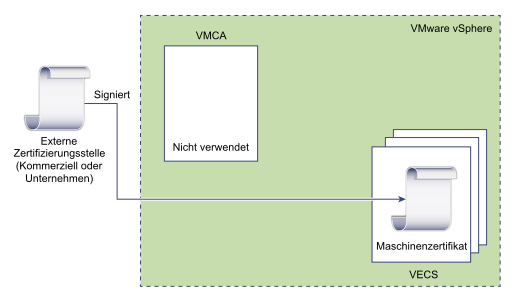

VMCA nicht verwenden, benutzerdefinierte Zertifikate zur Verfügung stellen

Sie können die vorhandenen VMCA-signierten Zertifikate durch benutzerdefinierte Zertifikate ersetzen. In diesem Fall sind Sie für die Bereitstellung und Überwachung aller Zertifikate verantwortlich.

- Ersetzen des Maschinen-SSL-Zertifikats durch ein benutzerdefiniertes Zertifikat

- Ersetzen der Lösungsbenutzerzertifikate durch benutzerdefinierte Zertifikate

Informationen zur manuellen Zertifikatsersetzung finden Sie unter Verwenden von benutzerdefinierten Zertifikaten mit vSphere.

Sie können auch den vSphere Client verwenden, um eine CSR für ein Maschinen-SSL-Zertifikat (benutzerdefiniert) zu generieren und das Zertifikat, nachdem es von der Zertifizierungsstelle zurückgegeben wurde, ersetzen. Weitere Informationen hierzu finden Sie unter Generieren einer Zertifikatssignieranforderung (Certificate Signing Request, CSR) für ein Maschinen-SSL-Zertifikat mithilfe des vSphere Client (benutzerdefinierte Zertifikate).

Hybrid-Bereitstellung

Sie können für bestimmte Teile Ihrer Infrastruktur VMCA-Zertifikate und für andere Teile Ihrer Infrastruktur benutzerdefinierte Zertifikate verwenden. Beispiel: Weil Lösungsbenutzerzertifikate nur zum Authentifizieren bei vCenter Single Sign On verwendet werden, empfiehlt es sich, diese Zertifikate durch VMCA bereitstellen zu lassen. Ersetzen Sie die Maschinen-SSL-Zertifikate durch benutzerdefinierte Zertifikate, um den ganzen SSL-Datenverkehr abzusichern.

Die Unternehmensrichtlinien lassen häufig keine Zwischenzertifizierungsstellen zu. In diesen Fällen ist die Hybrid-Bereitstellung eine geeignete Lösung. Hiermit wird die Anzahl der zu ersetzenden Zertifikate reduziert und der gesamte Verkehr gesichert. Bei der Hybrid-Bereitstellung kann lediglich interner Verkehr, d. h. Verkehr von Lösungsbenutzern, die VMCA-signierten Standardzertifikate verwenden.

ESXi-Zertifikatsersetzung

Für ESXi-Hosts können Sie die Methode der Zertifikatsbereitstellung über den vSphere Client ändern. Weitere Informationen finden Sie in der Dokumentation vSphere-Sicherheit.

| Option | Beschreibung |

|---|---|

| Modus „VMware Certificate Authority“ (Standard) | Wenn Sie Zertifikate über den vSphere Client erneuern, gibt VMCA die Zertifikate für die Hosts aus. Wenn Sie das VMCA-Rootzertifikat geändert haben, sodass eine Zertifikatskette enthalten ist, enthalten die Hostzertifikate die vollständige Kette. |

| Modus „Benutzerdefinierte Zertifizierungsstelle“ | Damit können Sie Zertifikate, die nicht von VMCA signiert oder ausgegeben wurden, manuell aktualisieren und verwenden. |

| Fingerabdruckmodus | Kann verwendet werden, um 5.5-Zertifikate beim Aktualisieren beizubehalten. Verwenden Sie diesen Modus nur vorübergehend in Debugging-Situationen. |