Die vertrauenswürdige Infrastruktur setzt sich aus vSphere Trust Authority-Diensten, mindestens einem KMIP-kompatiblen Schlüsselserver, den vCenter Server-Systemen und Ihren ESXi-Hosts zusammen.

Was ist eine vertrauenswürdige Infrastruktur?

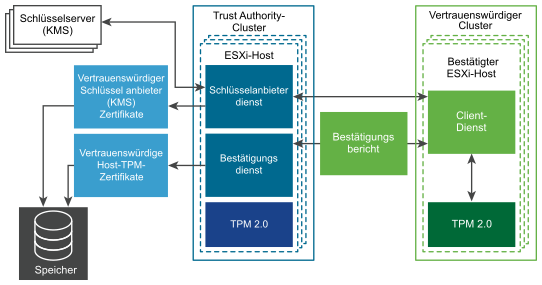

Eine vertrauenswürdige Infrastruktur besteht aus mindestens einem vSphere Trust Authority-Cluster, mindestens einem vertrauenswürdigen Cluster und mindestens einem externen KMIP-kompatiblen Schlüsselserver. Jeder Cluster enthält ESXi-Hosts, auf denen bestimmte vSphere Trust Authority-Dienste ausgeführt werden (siehe folgende Abbildung).

Durch die Konfiguration des Trust Authority-Clusters werden zwei Dienste aktiviert:

- Bestätigungsdienst

- Schlüsselanbieterdienst

Wenn Sie vSphere Trust Authority konfigurieren, kommunizieren die ESXi-Hosts im vertrauenswürdigen Cluster mit dem Bestätigungsdienst. Der Schlüsselanbieterdienst befindet sich zwischen den vertrauenswürdigen Hosts und einem oder mehreren vertrauenswürdigen Schlüsselanbietern.

Informationen zum vSphere Trust Authority-Bestätigungsdienst

Der Bestätigungsdienst erzeugt ein signiertes Dokument, das Assertionen enthält, die den Binär- und Konfigurationsstatus der ESXi-Remotehosts im vertrauenswürdigen Cluster beschreiben. Der Bestätigungsdienst bescheinigt den Status der ESXi-Hosts unter Verwendung eines TPM 2.0-Chips (Trusted Platform Module) als Basis für Softwaremessungen und Berichterstellung. Das TPM auf dem ESXi-Remotehost misst den Software-Stack und sendet die Konfigurationsdaten an den Bestätigungsdienst. Der Bestätigungsdienst stellt sicher, dass die Signatur der Softwaremessung einem zuvor konfigurierten vertrauenswürdigen TPM-Endorsement Key (EK) zugewiesen werden kann. Der Bestätigungsdienst stellt außerdem sicher, dass die Softwaremessung mit einem von mehreren zuvor angegebenen ESXi-Images übereinstimmt. Der Bestätigungsdienst signiert ein JSON-Web-Token (JWT), das er an den ESXi-Host ausgibt, indem er die Assertionen über die Identität, Gültigkeit und Konfiguration des ESXi-Hosts bereitstellt.

Was ist der vSphere Trust Authority-Schlüsselanbieterdienst?

Aufgrund des Schlüsselanbieterdiensts benötigen die vCenter Server- und ESXi-Hosts keine direkten Anmeldedaten für den Schlüsselserver. Damit in vSphere Trust Authority ein ESXi-Host auf einen Verschlüsselungsschlüssel zugreifen kann, muss sich der Host beim Schlüsselanbieterdienst authentifizieren.

Der Trust Authority-Administrator muss eine vertrauenswürdige Verbindung konfigurieren, damit der Schlüsselanbieterdienst eine Verbindung zu einem Schlüsselanbieter herstellen kann. Für die meisten KMIP-kompatiblen Server umfasst die Einrichtung einer vertrauenswürdigen Verbindung das Konfigurieren von Client- und Serverzertifikaten.

Um sicherzustellen, dass die Schlüssel nur für vertrauenswürdige ESXi-Hosts freigegeben werden, fungiert der Schlüsselanbieterdienst als Gatekeeper für die Schlüsselserver. Der Schlüsselanbieterdienst verbirgt die Schlüsselserverspezifikationen vor dem verbleibenden Software-Stack des Datencenters, indem er das Konzept eines vertrauenswürdigen Schlüsselanbieters verwendet. Jeder vertrauenswürdige Schlüsselanbieter verfügt über einen einzelnen konfigurierten primären Verschlüsselungsschlüssel und verweist auf einen oder mehrere Schlüsselserver. Der Schlüsselanbieterdienst kann mehrere konfigurierte vertrauenswürdige Schlüsselanbieter enthalten. Beispiel: Angenommen, Sie benötigen einen separaten vertrauenswürdigen Schlüsselanbieter für jede Abteilung in einer Organisation. Jeder vertrauenswürdige Schlüsselanbieter verwendet einen anderen primären Schlüssel, kann aber auf denselben unterstützenden Schlüsselserver zurückgreifen.

Nach der Erstellung eines vertrauenswürdigen Schlüsselanbieters kann der Schlüsselanbieterdienst Anforderungen von den vertrauenswürdigen ESXi-Hosts akzeptieren, um kryptografische Vorgänge für diesen vertrauenswürdigen Schlüsselanbieter auszuführen.

Wenn ein vertrauenswürdiger ESXi-Host Vorgänge für einen vertrauenswürdigen Schlüsselanbieter anfordert, stellt der Schlüsselanbieterdienst sicher, dass der ESXi-Host, der den Verschlüsselungsschlüssel anfordert, bestätigt wird. Nach Durchlaufen aller Prüfungen nimmt der vertrauenswürdige ESXi-Host Verschlüsselungsschlüssel vom Schlüsselanbieterdienst entgegen.

Welche Ports werden von vSphere Trust Authority verwendet?

Die vSphere Trust Authority-Dienste überwachen Verbindungen hinter dem Reverse-Proxy des ESXi-Hosts. Die gesamte Kommunikation erfolgt über HTTPS auf Port 443.

Was sind vertrauenswürdige vSphere Trust Authority-Hosts?

Die vertrauenswürdigen ESXi-Hosts sind so konfiguriert, dass sie vertrauenswürdige Schlüsselanbieter zum Durchführen kryptografischer Vorgänge verwenden. Die vertrauenswürdigen ESXi-Hosts führen wichtige Vorgänge durch, indem sie mit dem Schlüsselanbieter- und dem Bestätigungsdienst kommunizieren. Zur Authentifizierung und Autorisierung verwenden die vertrauenswürdigen ESXi-Hosts ein Token, das sie vom Bestätigungsdienst erhalten haben. Um ein gültiges Token zu erhalten, muss der vertrauenswürdige ESXi-Host den Bestätigungsdienst erfolgreich bestätigen. Das Token enthält bestimmte Beanspruchungen, anhand derer ermittelt werden kann, ob der vertrauenswürdige ESXi-Host für den Zugriff auf einen vertrauenswürdigen Schlüsselanbieter autorisiert ist.

vSphere Trust Authority und Schlüsselserver

vSphere Trust Authority erfordert die Verwendung mindestens eines Schlüsselservers. In früheren vSphere-Versionen wurde ein Schlüsselserver als Schlüsselverwaltungsserver oder KMS bezeichnet. Derzeit bietet die vSphere Virtual Machine Encryption-Lösung Unterstützung für KMIP 1.1-kompatible Schlüsselserver.

Wie speichert vSphere Trust Authority Konfigurations- und Statusinformationen?

vCenter Server fungiert hauptsächlich als Passthrough-Dienst für Informationen zu vSphere Trust Authority-Konfiguration und -Status. Die meisten vSphere Trust Authority-Konfigurations- und -Statusinformationen werden auf den ESXi-Hosts in der ConfigStore-Datenbank gespeichert. Bestimmte Statusinformationen werden auch in der vCenter Server-Datenbank gespeichert.

Vorgehensweise zum Integrieren von vSphere Trust Authority in vCenter Server

Sie konfigurieren separate vCenter Server-Instanzen, um den Trust Authority-Cluster und den vertrauenswürdigen Cluster zu verwalten. Weitere Informationen hierzu finden Sie unter Konfigurieren von vSphere Trust Authority.

In einem vertrauenswürdigen Cluster verwaltet der vCenter Server die API-Aufrufe der Trust Authority und übergibt sie an die ESXi-Hosts. Der vCenter Server repliziert die API-Aufrufe auf allen ESXi-Hosts im vertrauenswürdigen Cluster.

Nachdem Sie vSphere Trust Authority erstmals konfiguriert haben, können Sie ESXi-Hosts zu einem Trust Authority- oder vertrauenswürdigen Cluster hinzufügen oder daraus entfernen. Weitere Informationen hierzu finden Sie unter Hinzufügen und Entfernen von vSphere Trust Authority-Hosts.