Sie konfigurieren vSphere Trust Authority-Dienste zum Bestätigen Ihrer ESXi-Hosts, die dann vertrauenswürdige Kryptografievorgänge durchführen können.

vSphere Trust Authority verwendet Remotebestätigungen für ESXi-Hosts, um die Echtheit der gestarteten Software zu bestätigen. Mithilfe von Bestätigungen wird sichergestellt, dass auf den ESXi-Hosts echte VMware-Software oder von VMware signierte Partnersoftware verwendet wird. Bestätigungen greifen auf Messungen zurück, die sich in einem TPM 2.0-Chip (Trusted Platform Module) befinden, der auf dem ESXi-Host installiert ist. In vSphere Trust Authority kann ein ESXi-Host nur dann auf Verschlüsselungsschlüssel zugreifen und Kryptografievorgänge durchführen, wenn er bestätigt wurde.

vSphere Trust Authority-Glossar

vSphere Trust Authority führt bestimmte wichtige Begriffe und Definitionen ein.

| Begriff | Definition |

|---|---|

| VMware vSphere® Trust Authority™ | Gibt einen Satz von Diensten an, die eine vertrauenswürdige Infrastruktur ermöglichen. Stellt sicher, dass auf ESXi-Hosts vertrauenswürdige Software ausgeführt wird und dass Verschlüsselungsschlüssel nur für vertrauenswürdige ESXi-Hosts freigegeben werden. |

| vSphere Trust Authority-Komponenten | Zu den vSphere Trust Authority-Komponenten gehören:

|

| Bestätigungsdienst | Bestätigt den Status eines ESXi-Remotehosts. Verwendet TPM 2.0 zum Aufbau eines Hardware-Root of Trust und überprüft Software-Messungen anhand einer Liste mit ESXi-Versionen, die vom Administrator genehmigt wurden. |

| Schlüsselanbieterdienst | Schließt einen oder mehrere Schlüsselserver ein und macht vertrauenswürdige Schlüsselanbieter verfügbar, die beim Verschlüsseln von virtuellen Maschinen angegeben werden können. Derzeit sind Schlüsselserver auf das KMIP-Protokoll beschränkt. |

| Vertrauenswürdige Infrastruktur | Eine vertrauenswürdige Infrastruktur besteht aus Folgendem:

Hinweis: Sie müssen getrennte

vCenter Server-Systeme für den Trust Authority- und den vertrauenswürdigen Cluster verwenden.

|

| Trust Authority-Cluster | Besteht aus einem vCenter Server-Cluster mit ESXi-Hosts, auf denen die vSphere Trust Authority-Komponenten (Bestätigungs- und Schlüsselanbieterdienst) ausgeführt werden. |

| Trust Authority-Host | Ein ESXi-Host, auf dem vSphere Trust Authority-Komponenten (Bestätigungs- und Schlüsselanbieterdienst) ausgeführt werden. |

| Vertrauenswürdiger Cluster | Besteht aus einem vCenter Server-Cluster mit vertrauenswürdigen ESXi-Hosts, die remote vom Trust Authority-Cluster bestätigt wurden. Obwohl dies nicht unbedingt erforderlich ist, erhöht ein konfigurierter Schlüsselanbieterdienst den von einem vertrauenswürdigen Cluster bereitgestellten Wert erheblich. |

| Vertrauenswürdiger Host | Ein ESXi-Host, dessen Software vom Bestätigungsdienst des Trust Authority-Clusters überprüft wurde. Dieser Host führt Arbeitslast-VMs aus, die mithilfe von Schlüsselanbietern verschlüsselt werden können, die vom Schlüsselanbieterdienst des Trust Authority-Clusters veröffentlicht wurden. |

| vSphere Encryption für virtuelle Maschinen | Mit vSphere Virtual Machine Encryption können Sie verschlüsselte virtuelle Maschinen erstellen und vorhandene virtuelle Maschinen verschlüsseln.

|

| Vertrauenswürdiger Schlüsselanbieter | Ein Schlüsselanbieter, der einen einzelnen Verschlüsselungsschlüssel auf einem Schlüsselserver kapselt. Für den Zugriff auf den Verschlüsselungsschlüssel muss vom Bestätigungsdienst bestätigt werden, dass die ESXi-Software auf dem vertrauenswürdigen Host verifiziert wurde. |

| Standardschlüsselanbieter | Ein Schlüsselanbieter, der Verschlüsselungsschlüssel direkt von einem Schlüsselserver abruft und Schlüssel an die notwendigen Hosts in einem Datencenter verteilt. Wurde zuvor in vSphere als KMS-Cluster bezeichnet. |

| Schlüsselserver | Ein KMIP-KMS (Key Management Server), der einem Schlüsselanbieter zugeordnet ist. |

| Arbeitslast-vCenter Server | Der vCenter Server, der einen oder mehrere vertrauenswürdige Cluster verwaltet und zu deren Konfiguration verwendet wird. |

Grundlegendes zu vSphere Trust Authority

Mit vSphere Trust Authority können Sie folgende Aufgaben durchführen:

- Bereitstellen von ESXi-Hosts mit einem Hardware-Root of Trust und Funktionen für die Remotebestätigung

- Einschränken der Verschlüsselungsschlüsselverwaltung, indem Schlüssel nur für bestätigte ESXi-Hosts freigegeben werden

- Erstellen einer sichereren Verwaltungsumgebung für die Verwaltung von Vertrauensstellungen

- Zentrale Verwaltung mehrerer Schlüsselserver

- Weitere Durchführung von Kryptografievorgängen auf virtuellen Maschinen, jedoch mit erweiterter Verschlüsselungsschlüsselverwaltung.

In vSphere 6.5 und 6.7 ist die VM-Verschlüsselung auf vCenter Server angewiesen, um Verschlüsselungsschlüssel aus einem Schlüsselserver abzurufen und gegebenenfalls an ESXi-Hosts weiterzugeben. vCenter Server authentifiziert sich beim Schlüsselserver unter Verwendung von Client- und Serverzertifikaten, die in VMware Endpoint Certificate Store (VECS) gespeichert sind. Vom Schlüsselserver gesendete Verschlüsselungsschlüssel geben vCenter Server-Arbeitsspeicher an die erforderlichen ESXi-Hosts weiter (mit Datenverschlüsselung, die von TLS über das Netzwerk bereitgestellt wird). Darüber hinaus ist vSphere auf Berechtigungsprüfungen in vCenter Server angewiesen, um Benutzerberechtigungen zu validieren und Schlüsselserver-Zugriffsbeschränkungen zu erzwingen. Diese Architektur ist zwar sicher, berücksichtigt aber nicht die Gefahren durch einen manipulierten vCenter Server, einen böswilligen vCenter Server-Administrator oder einen Verwaltungs- bzw. Konfigurationsfehler, der dazu führen kann, dass geheime Schlüssel manipuliert oder gestohlen werden.

In vSphere 7.0 werden diese Probleme mithilfe von vSphere Trust Authority behoben. Sie können eine vertrauenswürdige Computerbasis (Trusted Computing Base) erstellen, die aus einem sicheren, verwaltbaren Satz von ESXi-Hosts besteht. vSphere Trust Authority implementiert einen Remotebestätigungsdienst für die ESXi-Hosts, die Sie als vertrauenswürdig einstufen möchten. Darüber hinaus bietet vSphere Trust Authority verbesserte Unterstützung für TPM 2.0-Bestätigungen (ab Version 6.7 zu vSphere hinzugefügt), um Zugriffsbeschränkungen für Verschlüsselungsschlüssel zu implementieren und somit besseren Schutz für die geheimen Schlüssel der Arbeitslast-VM bereitzustellen. Darüber hinaus erlaubt vSphere Trust Authority nur autorisierten Trust Authority-Administratoren, vSphere Trust Authority-Dienste und Trust Authority-Hosts zu konfigurieren. Der Trust Authority-Administrator kann mit dem vSphere-Administratorbenutzer übereinstimmen oder ein separater Benutzer sein.

Schließlich können Sie Ihre Arbeitslasten mithilfe von vSphere Trust Authority in einer sichereren Umgebung ausführen, indem Sie:

- Manipulationen erkennen

- Nicht autorisierte Änderungen verweigern

- Malware und Änderungen verhindern

- Vertrauliche Arbeitslasten ausschließlich mit verifizierter, sicherer Hardware und Software ausführen

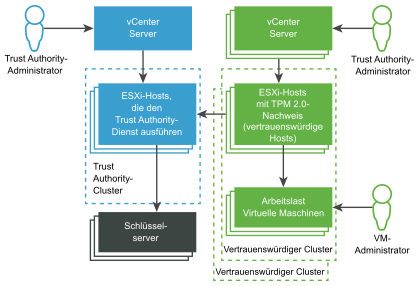

vSphere Trust Authority – Architektur

Die folgende Abbildung zeigt eine vereinfachte Darstellung der vSphere Trust Authority-Architektur.

In dieser Abbildung:

- vCenter Server-Systeme

Der Trust Authority-Cluster und die vertrauenswürdigen Cluster werden in separaten vCenter Server-Systemen verwaltet.

- Trust Authority-Cluster

Besteht aus den ESXi-Hosts, die die vSphere Trust Authority-Komponenten ausführen.

- Schlüsselserver

Speichern Sie Verschlüsselungsschlüssel, die beim Durchführen von Verschlüsselungsvorgängen vom Schlüsselanbieterdienst verwendet werden. Die Schlüsselserver befinden sich außerhalb von vSphere Trust Authority.

- Vertrauenswürdige Cluster

Bestehen aus den vertrauenswürdigen ESXi-Hosts, die remote mit einem TPM bestätigt wurden und die verschlüsselte Arbeitslasten ausführen.

- Trust Authority-Administrator

Administrator, der Mitglied der vCenter Server-Gruppe „TrustedAdmins“ ist und die vertrauenswürdige Infrastruktur konfiguriert.

vSphere Trust Authority ermöglicht Flexibilität beim Festlegen von Trust Authority-Administratoren. Bei den Trust Authority-Administratoren in der Abbildung kann es sich um separate Benutzer handeln. Die Trust Authority-Administratoren können aber auch derselbe Benutzer sein, wobei Anmeldedaten verwendet werden, die über die vCenter Server-Systeme hinweg verknüpft sind. In diesem Fall handelt es sich um denselben Benutzer und dieselbe TrustedAdmins-Gruppe.

- VM-Administrator

Administrator, dem Berechtigungen zum Verwalten der verschlüsselten Arbeitslast-VMs auf den vertrauenswürdigen Hosts erteilt wurden.