vCenter Single Sign On ermöglicht vSphere-Komponenten, über einen sicheren Token-Mechanismus miteinander zu kommunizieren.

- Authentifizierung von Benutzern über einen externen Identitätsanbieterverbund oder den integrierten vCenter Server-Identitätsanbieter. Der integrierte Identitätsanbieter unterstützt lokale Konten, Active Directory oder OpenLDAP, integrierte Windows-Authentifizierung (IWA) sowie verschiedene Authentifizierungsmechanismen (Smartcard und RSA SecurID).

- Authentifizierung von Lösungsbenutzern über Zertifikate.

- Security Token Service (STS).

- SSL für sicheren Datenverkehr.

In vCenter Server integrierter Identitätsanbieter

vCenter Server enthält einen integrierten Identitätsanbieter. Standardmäßig verwendet vCenter Server die Domäne „vsphere.local“ als Identitätsquelle (die Domäne kann jedoch während der Installation geändert werden). Sie können den in vCenter Server integrierten Identitätsanbieter konfigurieren, um Active Directory (AD) als Identitätsquelle mithilfe von LDAP/S, OpenLDAP/S oder der integrierten Windows-Authentifizierung (IWA) zu verwenden. Aufgrund dieser Konfigurationen können sich Kunden mithilfe ihrer AD-Konten bei vCenter Server anmelden.

vCenter Server und ein externer Identitätsanbieter

In vSphere 7.0 und höher können Sie vCenter Server für einen externen Identitätsanbieter mithilfe der Verbundauthentifizierung konfigurieren. In einer solchen Konfiguration ersetzen Sie vCenter Server als Identitätsanbieter.

vSphere unterstützt die folgenden Identitätsanbieter.

- vSphere 7.0 und höher: Active Directory Federation Services (AD FS)

- vSphere 8.0 Update 1 und höher: Okta

- vSphere 8.0 Update 2 und höher: Microsoft Entra ID (vormals Azure AD)

- Ab vSphere 8.0 Update 3: PingFederate

Wenn Sie vSphere für die Verwendung eines externen Identitätsanbieters konfigurieren, interagiert der externe Identitätsanbieter im Namen von vCenter Server mit den Identitätsquellen.

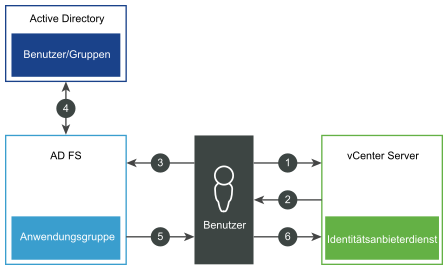

Benutzeranmeldung mit Identitätsanbieter-Verbundauthentifizierung in vCenter Server

Wenn Sie einen externen Identitätsanbieter für die Authentifizierung bei vCenter Server verwenden, leitet vCenter Server die Anmeldeanforderung an den externen Identitätsanbieter um. Der externe Identitätsanbieter authentifiziert den Benutzer mit seinem Verzeichnisdienst und gibt dann ein Token aus, das vCenter Server zum Anmelden des Benutzers verwendet.

Die folgende Abbildung zeigt beispielsweise einen detaillierten Einblick in den Benutzeranmeldungsablauf für den vCenter Server-Identitätsanbieterverbund mithilfe von AD FS.

vCenter Server, AD FS und Active Directory interagieren wie folgt:

- Der Benutzer beginnt auf der vCenter Server-Startseite mit der Eingabe eines Benutzernamens.

- Wenn der Benutzername für eine Verbunddomäne gilt, leitet vCenter Server die Authentifizierungsanforderung an AD FS um.

- Bei Bedarf fordert AD FS den Benutzer auf, sich mit den Active Directory-Anmeldedaten anzumelden.

- AD FS authentifiziert den Benutzer mit Active Directory.

- AD FS gibt ein Sicherheitstoken mit Active Directory-Gruppeninformationen aus.

- vCenter Server verwendet das Token, um den Benutzer anzumelden.

Wenn der externe Identitätsanbieter nicht erreichbar ist, wird der Anmeldevorgang an die vCenter Server-Startseite zurückgeleitet, auf der eine entsprechende Informationsmeldung angezeigt wird. Benutzer können sich weiterhin mit ihren lokalen Konten in der vsphere.local-Identitätsquelle anmelden.

Die Interaktion zwischen vCenter Server und Okta, Microsoft Entra ID oder PingFederate ähnelt der von AD FS, mit der Ausnahme, dass vCenter Server VMware Identity Services verwendet. Weitere Informationen hierzu finden Sie unter Authentifizierungsprozess für VMware Identity Services.

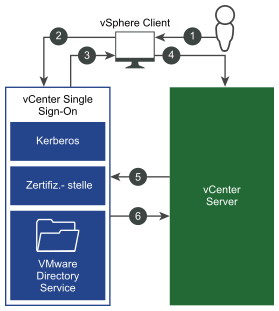

Benutzeranmeldung mit dem in vCenter Server integrierten Identitätsanbieter

Die folgende Abbildung zeigt den Ablauf der Benutzeranmeldung, wenn vCenter Server als Identitätsanbieter fungiert.

- Ein Benutzer muss sich mit einem Benutzernamen und einem Kennwort am vSphere Client anmelden, um auf das vCenter Server-System oder einen anderen vCenter-Dienst zugreifen zu können.

- Der vSphere Client leitet die Anmeldeinformationen an den vCenter Single Sign On-Dienst weiter, der das SAML-Token des vSphere Client überprüft. Wenn der vSphere Client über ein gültiges Token verfügt, überprüft vCenter Single Sign On weiterhin, ob sich der Benutzer in der konfigurierten Identitätsquelle (z. B. , Active Directory) befindet.

- Wenn nur der Benutzername verwendet wird, überprüft vCenter Single Sign On die Standarddomäne.

- Ist ein Domänenname im Benutzernamen enthalten (DOMÄNE\Benutzer1 oder Benutzer1@DOMÄNE), überprüft vCenter Single Sign On diese Domäne.

- Wenn sich der Benutzer bei der Identitätsquelle authentifizieren kann, gibt vCenter Single Sign On ein Token zurück, das für den vSphere Client den Benutzer darstellt.

- Der vSphere Client leitet das Token an das vCenter Server-System weiter.

- vCenter Server überprüft gemeinsam mit dem vCenter Single Sign On-Server, ob das Token gültig und noch nicht abgelaufen ist.

- Der vCenter Single Sign On-Server gibt das Token an das vCenter Server-System zurück und nutzt das Autorisierungs-Framework von vCenter Server, um Benutzerzugriff zu ermöglichen.

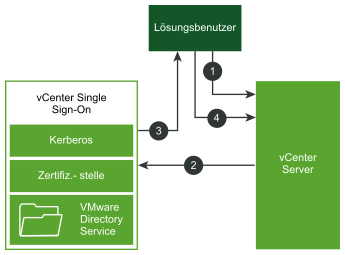

Anmeldung für Lösungsbenutzer

Bei Lösungsbenutzern handelt es sich um Sätze von Diensten, die in der vCenter Server-Infrastruktur verwendet werden, wie z. B. vCenter Server-Erweiterungen. VMware-Erweiterungen und eventuell Erweiterungen von Drittanbietern können sich ebenfalls bei vCenter Single Sign On authentifizieren.

Die folgende Abbildung zeigt den Ablauf der Anmeldung für Lösungsbenutzer.

- Der Lösungsbenutzer versucht, eine Verbindung mit einem vCenter Server-Dienst herzustellen.

- Der Lösungsbenutzer wird an vCenter Single Sign On umgeleitet. Wenn der Lösungsbenutzer für vCenter Single Sign On neu ist, muss er ein gültiges Zertifikat vorweisen.

- Wenn das Zertifikat gültig ist, weist vCenter Single Sign On dem Lösungsbenutzer ein SAML-Token (Bearer-Token) zu. Das Token wird durch vCenter Single Sign On signiert.

- Der Lösungsbenutzer wird dann zu vCenter Single Sign On weitergeleitet und kann Aufgaben entsprechend seinen Berechtigungen ausführen.

Wenn sich der Lösungsbenutzer beim nächsten Mal authentifizieren muss, kann er das SAML-Token zum Anmelden bei vCenter Server verwenden.

Dieser Handshake erfolgt standardmäßig automatisch, weil VMCA beim Starten Zertifikate für Lösungsbenutzer bereitstellt. Wenn laut Unternehmensrichtlinie Drittanbieterzertifikate einer Zertifizierungsstelle benötigt werden, können Sie die Lösungsbenutzerzertifikate durch Drittanbieterzertifikate einer Zertifizierungsstelle ersetzen. Wenn diese Zertifikate gültig sind, weist vCenter Single Sign On dem Lösungsbenutzer ein SAML-Token zu. Weitere Informationen hierzu finden Sie unter Ersetzen von Lösungsbenutzerzertifikaten durch benutzerdefinierte Zertifikate mithilfe des Certificate Manager.

Unterstützte Verschlüsselung in vSphere

AES-Verschlüsselung, die den höchsten Verschlüsselungsgrad darstellt, wird unterstützt. Die unterstützte Verschlüsselung wirkt sich auf die Sicherheit aus, wenn vCenter Single Sign On Active Directory als Identitätsquelle verwendet.

Sie wirkt sich auch immer dann auf die Sicherheit aus, wenn ein ESXi-Host oder vCenter Server zu Active Directory hinzugefügt wird.