Sie müssen sich mit den Prozessabläufen in vSphere Trust Authority vertraut machen, um Ihre vertrauenswürdige Infrastruktur konfigurieren und verwalten zu können.

Vorgehensweise zum Konfigurieren von vSphere Trust Authority

vSphere Trust Authority ist standardmäßig nicht aktiviert. Sie müssen vSphere Trust Authority in Ihrer Umgebung manuell konfigurieren. Weitere Informationen hierzu finden Sie unter Konfigurieren von vSphere Trust Authority.

Wenn Sie vSphere Trust Authority konfigurieren, müssen Sie angeben, welche Versionen der ESXi-Software vom Bestätigungsdienst akzeptiert werden und welche TPMs (Trusted Platform Modules) vertrauenswürdig sind.

TPM und Bestätigung in vSphere Trust Authority

In diesem Handbuch werden die folgenden Definitionen zur Erläuterung von TPMs und Bestätigung verwendet.

| Begriff | Definition |

|---|---|

| Endorsement Key (EK) | Ein TPM wird mit einem öffentlichen/privaten RSA-Schlüsselpaar hergestellt, das in die Hardware eingebaut ist und als Endorsement Key (EK) bezeichnet wird. Der EK ist für ein bestimmtes TPM eindeutig. |

| EK – Öffentlicher Schlüssel | Der öffentliche Teil des EK-Schlüsselpaars. |

| EK – Privater Schlüssel | Der private Teil des EK-Schlüsselpaars. |

| EK-Zertifikat | Der öffentliche EK-Schlüssel, der von einer Signatur umschlossen wird. Das EK-Zertifikat wird vom TPM-Hersteller erstellt, der den privaten Schlüssel seiner Zertifizierungsstelle verwendet, um den öffentlichen EK-Schlüssel zu signieren. Nicht alle TPMs enthalten ein EK-Zertifikat. In diesem Fall ist der öffentliche EK-Schlüssel nicht signiert. |

| TPM-Bestätigung | Die Fähigkeit des Bestätigungsdiensts, die auf einem Remotehost ausgeführte Software zu überprüfen. Die TPM-Bestätigung erfolgt über kryptografische Messungen, die vom TPM während des Starts des Remotehosts durchgeführt werden, und wird auf Anforderung an den Bestätigungsdienst weitergeleitet. Der Bestätigungsdienst stellt über den öffentlichen EK-Schlüssel oder das EK-Zertifikat eine Vertrauensstellung für das TPM her. |

Konfigurieren der TPM-Vertrauensstellung auf den vertrauenswürdigen Hosts

Ein vertrauenswürdiger ESXi-Host muss ein TPM enthalten. Ein TPM wird mit einem öffentlichen/privaten Schlüsselpaar hergestellt, das in die Hardware eingebaut ist und als Endorsement Key (EK) bezeichnet wird. Obwohl TPM 2.0 viele Schlüssel/Zertifikat-Paare zulässt, wird am häufigsten ein RSA-2048-Schlüsselpaar verwendet. Wenn der öffentliche Schlüssel eines TPM von einer Zertifizierungsstelle signiert wird, entsteht ein EK-Zertifikat. Der TPM-Hersteller stellt in der Regel mindestens einen EK bereit, signiert den öffentlichen Schlüssel mit einer Zertifizierungsstelle und bettet das signierte Zertifikat in den nicht flüchtigen Arbeitsspeicher des TPM ein.

Sie können den Bestätigungsdienst so konfigurieren, dass TPMs wie folgt als vertrauenswürdig eingestuft werden:

- Stufen Sie alle CA-Zertifikate als vertrauenswürdig ein, mit denen der Hersteller das TPM signiert hat (öffentlicher EK-Schlüssel). Die Standardeinstellung für den Bestätigungsdienst besteht darin, CA-Zertifikate als vertrauenswürdig einzustufen. Bei dieser Vorgehensweise werden zahlreiche ESXi-Hosts vom selben CA-Zertifikat abgedeckt, wodurch der Verwaltungsaufwand reduziert wird.

- Stufen Sie das TPM-CA-Zertifikat und den öffentlichen EK-Schlüssel des ESXi-Hosts als vertrauenswürdig ein. Letzterer kann entweder das EK-Zertifikat oder der öffentliche EK-Schlüssel sein. Obwohl diese Vorgehensweise mehr Sicherheit bietet, ist es notwendig, Informationen zu jedem vertrauenswürdigen Host zu konfigurieren.

- Bestimmte TPMs enthalten kein EK-Zertifikat. In diesem Fall stufen Sie den öffentlichen EK-Schlüssel als vertrauenswürdig ein.

Die Entscheidung, allen TPM-CA-Zertifikaten zu vertrauen, erweist sich aus betrieblicher Sicht als praktisch. Sie können neue Zertifikate nur konfigurieren, wenn Sie eine neue Hardwareklasse zum Datencenter hinzufügen. Indem Sie einzelne EK-Zertifikate als vertrauenswürdig einstufen, können Sie den Zugriff auf bestimmte ESXi-Hosts einschränken.

Sie können sich auch gegen die Einstufung von TPM-CA-Zertifikaten als vertrauenswürdig entscheiden. Obwohl eine solche Konfiguration eher ungewöhnlich ist, können Sie sie verwenden, wenn ein EK nicht von einer Zertifizierungsstelle signiert ist. Derzeit ist diese Funktion nicht vollständig implementiert.

Bestätigung von TPMs durch vSphere Trust Authority

Zum Starten des Bestätigungsvorgangs sendet der vertrauenswürdige ESXi-Host im vertrauenswürdigen Cluster den vorkonfigurierten öffentlichen EK-Schlüssel und das EK-Zertifikat an den Bestätigungsdienst im Trust Authority-Cluster. Wenn der Bestätigungsdienst die Anfrage erhält, sucht er nach dem EK in seiner Konfiguration, wobei es sich je nach Konfiguration um den öffentlichen EK-Schlüssel und/oder das EK-Zertifikat handeln kann. Wenn keiner dieser Fälle zutrifft, lehnt der Bestätigungsdienst die Bestätigungsanfrage ab.

Da der EK nicht direkt für die Signierung verwendet wird, wird ein Bestätigungsschlüssel (AK oder AIK) ausgehandelt. Das Aushandlungsprotokoll stellt sicher, dass ein neu erstellter AK an den zuvor überprüften EK gebunden ist, um Man-in-the-Middle-Angriffe oder Angriffe mit gefälschten Identitäten zu verhindern. Nachdem ein AK ausgehandelt wurde, wird dieser in zukünftigen Bestätigungsanfragen wiederverwendet, statt jedes Mal neu generiert zu werden.

Der vertrauenswürdige ESXi-Host liest die Angebots- und PCR-Werte aus dem TPM. Das Angebot wird vom AK signiert. Der vertrauenswürdige ESXi-Host liest auch das TCG-Ereignisprotokoll, das alle Ereignisse enthält, die zum aktuellen PCR-Zustand geführt haben. Diese TPM-Informationen werden zur Überprüfung an den Bestätigungsdienst gesendet. Der Bestätigungsdienst überprüft die PCR-Werte mithilfe des Ereignisprotokolls.

Funktionsweise von Schlüsselanbietern mit Schlüsselservern

Der Schlüsselanbieterdienst verwendet das Konzept eines vertrauenswürdigen Schlüsselanbieters, um die Besonderheiten des Schlüsselservers vor der restlichen Datencenter-Software zu verbergen. Jeder vertrauenswürdige Schlüsselanbieter verfügt über einen einzelnen konfigurierten primären Verschlüsselungsschlüssel und verweist auf einen oder mehrere Schlüsselserver. Der primäre Verschlüsselungsschlüssel befindet sich auf den Schlüsselservern. Im Rahmen der vSphere Trust Authority-Konfiguration müssen Sie den primären Schlüssel als separate Aktivität bereitstellen und aktivieren. Der Schlüsselanbieterdienst kann mehrere konfigurierte vertrauenswürdige Schlüsselanbieter enthalten. Jeder vertrauenswürdige Schlüsselanbieter verwendet einen anderen primären Schlüssel, kann aber auf denselben unterstützenden Schlüsselserver zurückgreifen.

Wenn ein neuer vertrauenswürdiger Schlüsselanbieter hinzugefügt wird, muss der Trust Authority-Administrator den Schlüsselserver und einen vorhandenen Schlüsselbezeichner auf diesem Schlüsselserver angeben.

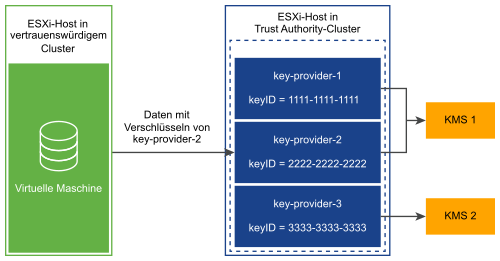

Die folgende Abbildung zeigt die Beziehung zwischen dem Schlüsselanbieterdienst und den Schlüsselservern.

Nachdem Sie einen vertrauenswürdigen Schlüsselanbieter für einen vertrauenswürdigen Cluster konfiguriert haben, kann der Schlüsselanbieterdienst Anfragen zum Ausführen von Kryptografievorgängen für diesen vertrauenswürdigen Schlüsselanbieter akzeptieren. In dieser Abbildung werden beispielsweise drei vertrauenswürdige Schlüsselanbieter konfiguriert, zwei für KMS-1 und einer für KMS-2. Der vertrauenswürdige Host fordert einen Verschlüsselungsvorgang für key-provider-2 an. Der vertrauenswürdige Host fordert einen Verschlüsselungsschlüssel an, der generiert und zurückgegeben werden soll, und verwendet diesen Verschlüsselungsschlüssel zur Durchführung von Verschlüsselungsvorgängen.

Der Schlüsselanbieterdienst verwendet den über key-provider-2 referenzierten primären Schlüssel, um die angegebenen Klartextdaten zu verschlüsseln und den entsprechenden verschlüsselten Text zurückzugeben. Später kann der vertrauenswürdige Host denselben verschlüsselten Text für einen Entschlüsselungsvorgang bereitstellen und den ursprünglichen Klartext abrufen.

vSphere Trust Authority-Authentifizierung und ‑Autorisierung

vSphere Trust Authority-Verwaltungsvorgänge benötigen einen Benutzer, der Mitglied der TrustedAdmins-Gruppe ist. Nur Trust Authority-Administratorrechte reichen nicht aus, um alle Verwaltungsvorgänge durchzuführen, die die ESXi-Hosts beinhalten. Weitere Informationen finden Sie unter Voraussetzungen und notwendige Berechtigungen für vSphere Trust Authority.

Hinzufügen eines vertrauenswürdigen Hosts zu einem vertrauenswürdigen Cluster

Die Schritte zum erstmaligen Hinzufügen von ESXi-Hosts zum vertrauenswürdigen Cluster werden in Konfigurieren von vSphere Trust Authority beschrieben.

Wenn Sie ESXi-Hosts zu einem späteren Zeitpunkt zum vertrauenswürdigen Cluster hinzufügen möchten, muss ein anderer Workflow verwendet werden. Weitere Informationen hierzu finden Sie unter Hinzufügen und Entfernen von vSphere Trust Authority-Hosts.

Wenn Sie ESXi-Hosts erstmals zum vertrauenswürdigen Cluster hinzufügen, müssen Sie folgende Informationen zusammenstellen:

- TPM-Zertifikat für jeden Hardwaretyp im Cluster

- ESXi-Image für jede Version von ESXi im Cluster

- Informationen zum vCenter Server-Prinzipal

Wenn Sie ESXi-Hosts zu einem späteren Zeitpunkt zu einem vertrauenswürdigen Cluster hinzufügen, müssen Sie möglicherweise einige zusätzliche Informationen erfassen. Das heißt, wenn sich die neuen ESXi-Hosts in der Hardware- oder ESXi-Version von den ursprünglichen Hosts unterscheiden, müssen Sie die Informationen des neuen ESXi-Hosts zusammenstellen und in den Trust Authority-Cluster importieren. Sie müssen die Informationen zum vCenter Server-Prinzipal nur einmal pro vCenter Server-System erfassen.