In vRealize Automation können Cloud-Administratoren die Netzwerkressourcen anzeigen und bearbeiten, deren Daten aus den Cloud-Konten und Integrationen erfasst wurden, die dem Projekt zugeordnet sind.

Nachdem Sie ein Cloud-Konto zu Ihrer Cloud Assembly-Infrastruktur hinzugefügt haben, beispielsweise mithilfe der Menüabfolge , erkennt die Datenerfassung die Netzwerk- und Sicherheitsinformationen des Cloud-Kontos.. Diese Informationen stehen dann zur Verwendung in Netzwerken, Netzwerkprofilen und anderen Definitionen zur Verfügung.

Netzwerke sind die IP-spezifischen Komponenten einer verfügbaren Netzwerkdomäne oder Transportzone. Stellen Sie sich als Amazon Web Services- oder Microsoft Azure-Benutzer Netzwerke wie Subnetze vor.

Sie können Informationen zu den Netzwerken in Ihrem Projekt anzeigen, indem Sie die Seite verwenden.

- Netzwerke und Lastausgleichsdienste, die extern in der Netzwerkdomäne Ihres Cloud-Kontos definiert sind, zum Beispiel in vCenter, NSX-T oder Amazon Web Services.

- Netzwerke und Lastausgleichsdienste, die vom Cloud-Administrator bereitgestellt wurden.

- IP-Bereiche und andere Netzwerkmerkmale, die von Ihrem Cloud-Administrator definiert oder geändert wurden.

- IP-Bereiche des externen IPAM-Anbieters für einen bestimmten Adressraum in einer anbieterspezifischen externen IPAM-Integration.

Weitere Informationen zu Netzwerken finden Sie in der Wegweiser-Hilfe für verschiedene Einstellungen auf der Seite Netzwerke und unter Weitere Informationen zu Netzwerkprofilen in vRealize Automation.

Netzwerke

vSphere-Netzwerke, reguläre NSX-Netzwerke und globale NSX-Netzwerke (im Verbund) werden unterstützt.

Sie können Netzwerke und deren Eigenschaften anzeigen und bearbeiten, zum Beispiel zum Hinzufügen von Tags oder zum Entfernen der Unterstützung für den öffentlichen IP-Zugriff. Sie können auch Netzwerkeinstellungen verwalten, wie z. B. DNS-, CIDR-, Gateway- und Tag-Werte. Sie können auch neue IP-Bereiche definieren und vorhandene IP-Bereiche in einem Netzwerk verwalten.

Für vorhandene Netzwerke können Sie den IP-Bereich und die Tag-Einstellungen ändern, indem Sie das Kontrollkästchen des Netzwerks aktivieren und entweder IP-Bereiche verwalten oder Tags auswählen. Andernfalls können Sie das Netzwerk selbst auswählen, um die jeweiligen Informationen zu bearbeiten.

Tags bieten eine Möglichkeit zum Abgleich von geeigneten Netzwerken, optional auch von Netzwerkprofilen, mit Netzwerkkomponenten in Cloud-Vorlagen. Netzwerk-Tags werden unabhängig von den Netzwerkprofilen, in denen sich das Netzwerk befinden kann, auf jede Instanz dieses Netzwerks angewendet. Netzwerke können in beliebig viele Netzwerkprofile eingeteilt werden. Unabhängig davon, wo sich das Netzwerkprofil befindet, ist ein Netzwerk-Tag mit diesem Netzwerk verknüpft, wenn das Netzwerk verwendet wird. Der Netzwerk-Tag-Abgleich erfolgt mit anderen Komponenten in der Cloud-Vorlage, nachdem die Cloud-Vorlage mit einem oder mehreren Netzwerkprofilen abgeglichen wurde.

Maschinen-Tags werden in der Cloud-Vorlage definiert und auf die Maschine angewendet, wenn sie in einem vCenter bereitgestellt wird. Maschinen, die mit einem lokalen oder globalen NSX-T Manager verbunden sind, werden auch in der Cloud-Vorlage gekennzeichnet. Beachten Sie, dass sich das Maschinen-Tagging vom Tagging der Maschinen-Netzwerkkarte (Netzwerkschnittstelle) unterscheidet.

- Verwenden von globalen NSX-Netzwerken (im Verbund)

Globale NSX-T-Netzwerke sind Netzwerke, die vom globalen NSX-T Manager definiert werden und für einen oder mehrere lokale NSX-T Manager gelten. In globalen Netzwerken werden vorhandene und öffentliche Netzwerke für die Cloud-Konten des globalen und lokalen NSX-T Managers sowie für die vCenter-Cloud-Konten unterstützt, die den lokalen Managern zugeordnet sind. Die Darstellung ausgeweiteter Netzwerke durch lokale Manager wird innerhalb einer Transportzone definiert. Bei der Transportzone handelt es sich um das Konstrukt eines lokalen NSX-T Managers, das den Geltungsbereich von NSX-T-Netzwerken für vCenter Server-Hosts und -Cluster definiert.

Cloud Assembly zählt vorhandene und öffentliche Netzwerke auf oder erfasst entsprechende Daten. Sie können ein globales Netzwerk erstellen, indem Sie ein vorhandenes oder öffentliches Netzwerk in einem globalen NSX-T Manager hinzufügen. Das globale Netzwerk kann dann von allen zugehörigen lokalen Managern verwendet werden. Globale Netzwerke können sich über einen, alle oder eine Teilmenge der zugeordneten lokalen Manager erstrecken.

Sie können eine Maschine in einem globalen Netzwerk mithilfe einer statischen IP-Zuweisung bereitstellen. DHCP wird nicht unterstützt.

Sie können die folgenden Typen von globalen Netzwerken auf einem globalen Manager erstellen:- Overlay – Ein Overlay-Netzwerk ist einem lokalen Tier-0-/Tier-1-Manager zugeordnet und erstreckt sich automatisch auf alle Sites, die mit dem lokalen Tier-0-/Tier-1-Manager verbunden sind. Für jeden lokalen Manager wird die standardmäßige Overlay-Transportzone verwendet.

- VLAN – Ein VLAN-Netzwerk gilt für einen einzelnen lokalen Manager, und die Transportzone kann manuell ausgewählt werden.

Globale Netzwerke werden auf der Seite mit allen Cloud-Konten aufgelistet, für die sie gelten.

Die folgenden Tag-2-Vorgänge werden für globale Netzwerke unterstützt:- Erstellen Sie eine Neukonfiguration eines Netzwerks in einer Cloud-Vorlagendefinition von einem globalen zu einem lokalen Netzwerk und umgekehrt.

- Horizontale/vertikale Skalierung von Maschinen in globalen Netzwerken.

Weitere Informationen zur Verwendung von globalen Netzwerken in Cloud-Vorlagen finden Sie unter Weitere Informationen zu Netzwerkressourcen in vRealize Automation-Cloud-Vorlagen.

- Verwenden von VLAN-Segmenten in NSX-Netzwerken ohne Verbund

Sie können NSX-T-VLAN-Segmente bereitstellen, indem Sie eine oder mehrere VLAN-IDs auf einem privaten NSX-Netzwerktyp angeben. Verwenden Sie diese Technik, wenn Ihr Gesamtdesign beispielsweise die Bereitstellung von Overlay-Netzwerken auf NSX-T verbietet. Für diese Option müssen Sie eine VLAN-Transportzone in einem unterstützenden Netzwerkprofil auswählen.

Bei Verwendung von Netzwerken ohne Verbund können Sie private bedarfsgesteuerte NSX-VLAN-Segmente bereitstellen, wenn die Netzwerksegmente mit einem Richtlinien-API-Typ des NSX-T-Cloud-Kontos verwendet werden. VLAN-Segmente sind nicht mit einem Tier-1-Router verbunden. Daher unterstützen nur private Netzwerke die VLAN-Segmentspezifikation. Nach der Erstellung können VLAN-Segmente, die von vRealize Automation bereitgestellt werden, auch als vorhandene Netzwerke in anderen VMware Cloud Templates verwendet werden.

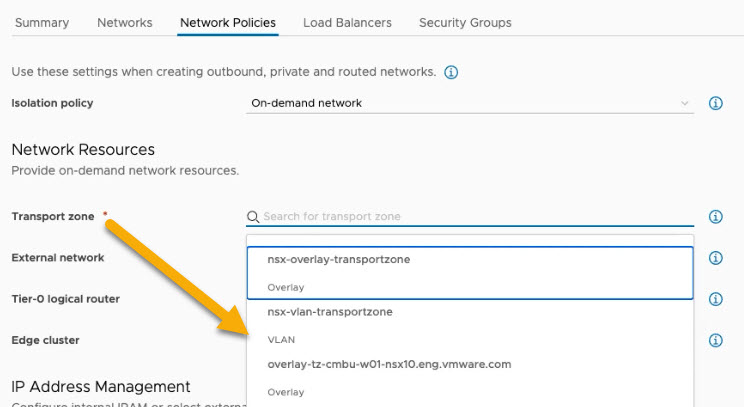

Um VLAN-Segmente zu verwenden, müssen Sie zuerst das vorgesehene Netzwerkprofil konfigurieren, um die Subnetzisolierung für das bedarfsgesteuerte Netzwerk zuzulassen. Sie müssen eine VLAN-Transportzone im Netzwerkprofil angeben. Wenn Sie eine Overlay-Transportzone angeben, kann das Netzwerkprofil nicht für VLAN-Spezifikationen verwendet werden. Ein Beispiel für die Auswahl der VLAN-Transportzone in einem Netzwerkprofil wird unten angezeigt. Weitere entsprechende Informationen zum Konfigurieren von Netzwerkprofilen finden Sie unter Weitere Informationen zu Netzwerkprofilen in vRealize Automation.

Sie geben ein oder mehrere VLAN-Segmente oder Arrays von VLAN-IDs an, indem Sie die Eigenschaft

vlanIdsin der KomponenteCloud.NSX.Networkin der YAML der VMware-Cloud-Vorlage verwenden. Um mehrerevlanIds-Werte in der privaten NetzwerkkomponenteCloud.NSX.Networkanzugeben, verwenden Sie einen separaten Zeileneintrag für jeden Wert. Für die API von vRealize Automation ist es erforderlich, dass Sie mehrere VLAN-Werte in einer kommagetrennten Liste angeben. Die Verwendung dieses Formats in der Cloud-Vorlagen-YAML wird jedoch nicht unterstützt. Die unterstützten VLAN-Werte liegen zwischen 0 und 4094. Einen Beispiel-YAML-Code für Cloud-Vorlagen finden Sie unter Netzwerke, Sicherheitsressourcen und Lastausgleichsdienste in vRealize Automation.

IP-Bereiche

Verwenden Sie einen IP-Bereich, um die Start- und End-IP-Adresse für ein bestimmtes Netzwerk in Ihrer Organisation zu definieren oder Änderungen daran vorzunehmen. Sie können IP-Bereiche für aufgelistete Netzwerke anzeigen und verwalten. Wenn das Netzwerk von einem externen IPAM-Anbieter verwaltet wird, können Sie die IP-Bereiche gemeinsam mit dem zugehörigen IPAM-Integrationspunkt verwalten.

Klicken Sie auf Neuer IP-Bereich, um dem Netzwerk einen zusätzlichen IP-Bereich hinzuzufügen. Sie können einen internen IP-Bereich angeben. Wenn eine gültige IPAM-Integration vorhanden ist, können Sie auch einen externen IP-Bereich angeben.

Sie können das Standard-Gateway nicht in einen IP-Bereich aufnehmen. Der Subnetz-IP-Bereich kann nicht den Wert des Subnetz-Gateways enthalten.

Wenn Sie eine externe IPAM-Integration für einen bestimmten IPAM-Anbieter verwenden, können Sie den externen IP-Bereich zum Auswählen eines IP-Bereichs aus einem verfügbaren externen IPAM-Integrationspunkt verwenden. Dieser Vorgang wird im Kontext eines allgemeinen Workflows für die externe IPAM-Integration unter Konfigurieren eines Netzwerks und Netzwerkprofils zur Verwendung von IPAM (extern) für ein vorhandenes Netzwerk in vRealize Automation beschrieben.

vRealize Automation bietet Ihnen die Möglichkeit, einen IP-Adressbereich auf mehrere vSphere- und NSX-Netzwerke anzuwenden und zu verwalten. Unterstützung für gemeinsam genutzte IP-Bereiche wird sowohl für interne als auch für externe IPAM bereitgestellt. Sie können einen einzelnen IP-Bereich in einem NSX-Stretch-Netzwerk so festlegen, dass Maschinen in diesem Netzwerk IP-Adressen verwenden können, die über die einzelne IP-Adresse zugewiesen werden, auch wenn sie in verschiedenen vCentern bereitgestellt werden.

IP-Adressen

Sie können die aktuell von Ihrer Organisation verwendeten IP-Adressen und deren Status anzeigen, wie z. B. available oder allocated. Bei den angezeigten IP-Adressen handelt es sich entweder um IP-Adressen, die intern von vRealize Automation verwaltet werden, oder um IP-Adressen, die für Bereitstellungen bestimmt sind, die eine Integration des externen IPAM-Anbieters enthalten. Externe IPAM-Anbieter verwalten ihre eigene IP-Adresszuweisung.

Wenn das Netzwerk intern von vRealize Automation anstatt von einem externen IPAM-Anbieter verwaltet wird, können Sie IP-Adressen auch freigeben.

- Während der Zeitüberschreitung bei Freigabe werden relevante IP-Adressen als „Freigegeben“ aufgeführt. Nach Ablauf der Zeitüberschreitung bei Freigabe werden die IP-Adressen als „Nicht verfügbar“ aufgelistet.

- Das System führt alle 5 Minuten eine Überprüfung auf neu freigegebene IP-Adressen durch. Selbst wenn der Wert für die Zeitüberschreitung der Freigabe 1 Minute beträgt, kann es je nach Ausführungszeitpunkt der letzten Prüfung zwischen 1 und 6 Minuten dauern, bis freigegebene IP-Adressen verfügbar sind. Das Prüfintervall von 5 Minuten gilt für alle Werte außer 0.

- Wenn Sie den Wert für die Zeitüberschreitung der Freigabe auf 0 festlegen, werden IP-Adressen sofort freigegeben und stehen unmittelbar zur Verfügung.

- Der Wert für die Zeitüberschreitung der Freigabe gilt für alle Cloud-Konten in der Organisation.

Aktualisieren von vSphere-Netzwerken nach der NSX-Migration auf C-VDS

Informationen zum Aktualisieren von vSphere-Netzwerken in vRealize Automation nach der NSX-T-Migration von N-VDS auf C-VDS finden Sie unter Aktualisieren von Netzwerkressourcen in vRealize Automation nach der Migration von N-VDS zu C-VDS in NSX-T.

Lastausgleichsdienste

Sie können Informationen zu den verfügbaren Lastausgleichsdiensten für die Cloud-Konten des Kontos/der Region in Ihrer Organisation verwalten. Sie können die konfigurierten Einstellungen für jeden verfügbaren Lastausgleichsdienst öffnen und anzeigen. Sie können auch Tags für einen Lastausgleichsdienst hinzufügen und entfernen.

Weitere Informationen zur Verwendung von Lastausgleichsdiensten in Cloud-Vorlagen finden Sie unter Weitere Informationen zu Lastausgleichsdienstressourcen in vRealize Automation-Cloud-Vorlagen.

Netzwerkdomänen

Die Netzwerkdomänenliste enthält zugehörige und nicht überlappende Netzwerke.