Los scripts de PowerShell preparan su entorno con todas las opciones de configuración. Si ejecuta el script de PowerShell para implementar Unified Access Gateway, la solución estará lista para producción desde la primera vez que arranque el sistema.

Sin embargo, la interfaz de usuario del administrador y la API no estarán disponibles si no se proporcionó la contraseña de la interfaz de usuario del administrador durante la implementación. Si no proporciona la contraseña de la IU del administrador en el momento de la implementación, no podrá agregar un usuario posteriormente para habilitar el acceso a la IU del administrador o la API. Debe volver a implementar Unified Access Gateway.

Puede incluir los parámetros en el archivo INI para crear usuarios administradores con privilegios bajos con funciones de supervisión. No se admite la creación de un usuario administrador superusuario. Puede configurar las directivas de contraseña para el usuario raíz y el usuario administrador antes de implementar la instancia de Unified Access Gateway.

Para obtener más información sobre los parámetros, puede ver la sección en la que se utiliza el parámetro de la interfaz de usuario de administrador equivalente. Por ejemplo: algunos de los parámetros de implementación se describen en Parámetros de PowerShell para implementar Unified Access Gateway y Implementar Unified Access Gateway mediante el asistente de plantillas OVF, para obtener información sobre los parámetros utilizados en la configuración del sistema, la configuración del servidor Syslog, la configuración de red, etc., consulte Configurar Unified Access Gateway en las páginas de configuración del administrador y para obtener información sobre los parámetros utilizados en los servicios perimetrales y otros casos de uso de Unified Access Gateway, como Workspace ONE Intelligence e Identify Bridging, consulte Casos prácticos de las implementaciones de Unified Access Gateway.

Requisitos previos

- En el caso de una implementación de Hyper-V, y si va a actualizar Unified Access Gateway con una IP estática, elimine el dispositivo anterior antes de implementar la instancia más reciente de Unified Access Gateway.

- Compruebe que los requisitos del sistema sean correctos y estén disponibles para su uso.

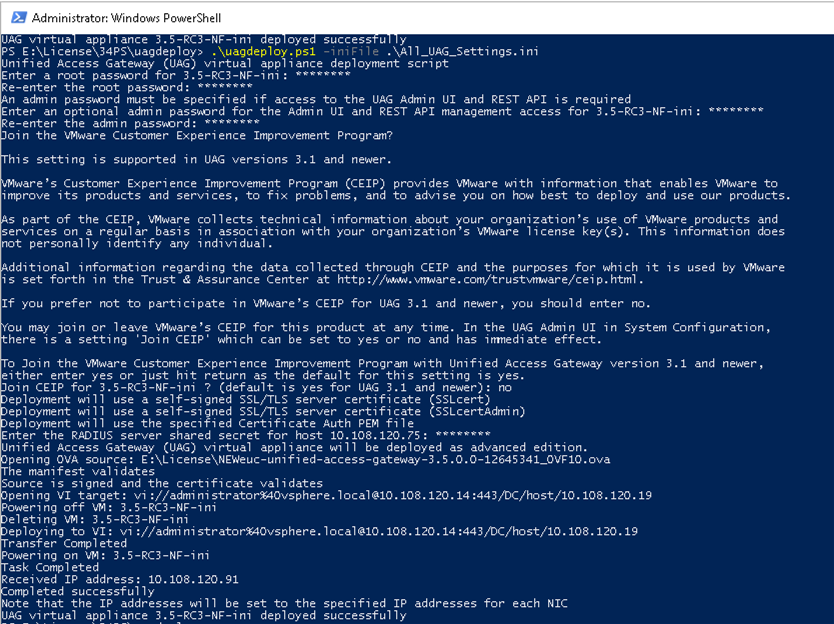

Este es un script de ejemplo para implementar Unified Access Gateway en su entorno.

Figura 1. Script de PowerShell de ejemplo

Procedimiento

Resultados

Qué hacer a continuación

[General] name=UAG1 source=C:\temp\euc-unified-access-gateway-3.2.1-7766089_OVF10.ova

Si desea realizar la actualización sin ninguna interrupción del servicio, consulte Actualización sin tiempo de inactividad.