Unified Access Gateway se puede implementar con Horizon 8.

Caso de implementación

Unified Access Gateway ofrece acceso remoto seguro a aplicaciones y escritorios virtuales locales de un centro de datos del cliente. Esto funciona con una implementación local de Horizon 8 para tener administración unificada.

Unified Access Gateway ofrece a la empresa una gran seguridad con respecto a la identidad del usuario y controla de forma precisa el acceso a sus aplicaciones y escritorios autorizados.

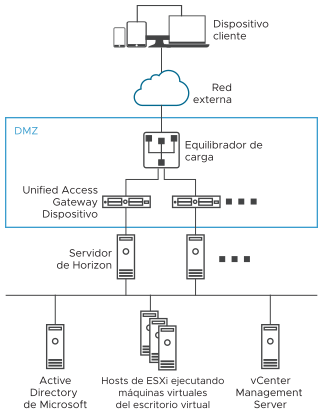

Los dispositivos virtuales de Unified Access Gateway se suelen implementar en una zona desmilitarizada de red (DMZ). La implementación en la DMZ garantiza que todo el tráfico que entra al centro de datos para recursos de escritorios y aplicaciones es tráfico que está controlado en nombre de usuarios con autenticación sólida. Los dispositivos virtuales de Unified Access Gateway también garantizan que el tráfico de un usuario autenticado se pueda dirigir solo a los recursos de escritorios y aplicaciones para los que dicho usuario tenga autorización. Este nivel de protección implica la inspección específica de protocolos de escritorio y la coordinación de las direcciones de red y las directivas que pueden cambiar con rapidez, para poder controlar con precisión el acceso.

La figura siguiente muestra un ejemplo de configuración que incluye firewall de front-end y de back-end.

Debe comprobar los requisitos para poder implementar Unified Access Gateway correctamente con Horizon 8.

- De forma predeterminada, el puerto 8443 debe estar disponible para TCP/UDP de Blast. Sin embargo, el puerto 443 también debe estar configurado para TCP/UDP de Blast.

Nota: Si configura Unified Access Gateway para usar ambos modos IPv4 e IPv6, el valor de TCP/UDP de Blast debe establecerse en el puerto 443. Consulte Compatibilidad de Unified Access Gateway con el modo dual de IPv4 e IPv6 para la infraestructura de Horizon.

- La puerta de enlace segura de Blast y la puerta de enlace segura PCoIP deben estar habilitadas al implementar Unified Access Gateway con Horizon 8. Esto garantiza que los protocolos de visualización puedan utilizarse como proxy automáticamente mediante Unified Access Gateway. Las opciones BlastExternalURL y pcoipExternalURL especifican las direcciones de conexión utilizadas por los Horizon Client para dirigir estas conexiones de protocolo de visualización a través de las puertas de enlace correspondientes en Unified Access Gateway. Esto proporciona una mayor seguridad, ya que estas puertas de enlace garantizan que el tráfico de los protocolos de visualización esté controlado en nombre de un usuario autenticado. Unified Access Gateway omite el tráfico de los protocolos de visualización sin autorización.

- Deshabilite las puertas de enlace seguras (puertas de enlaces seguras de Blast y PCoIP) en instancias del servidor de conexión de Horizon y habilite estas puertas de enlace en los dispositivos de Unified Access Gateway.

Autenticación

Entre los métodos de autenticación de usuario que se admiten en Unified Access Gateway se incluyen los siguientes:

- Nombre de usuario y contraseña de Active Directory.

- Pantalla completa. Si desea obtener información sobre la pantalla completa, consulte la documentación de Horizon.

- Autenticación en dos fases RSA SecurID, certificada formalmente por RSA para SecurID.

- RADIUS a través de varias soluciones externas de proveedores de seguridad en dos fases.

- Certificados de usuario PIV X.509, CAC o tarjeta inteligente.

- SAML.

Estos métodos de autenticación son compatibles con Horizon Connection Server. Unified Access Gateway no necesita comunicarse directamente con Active Directory. Esta comunicación funciona como proxy a través de Horizon Connection Server, que puede acceder directamente a Active Directory. Una vez que la sesión de usuario se autentique de conformidad con la directiva de autenticación, Unified Access Gateway puede reenviar solicitudes a Horizon Connection Server para pedir información de autorización, así como solicitudes de inicio de aplicaciones y escritorios. Unified Access Gateway también administra los controladores de protocolos de aplicaciones y escritorios para permitirles reenviar solo el tráfico de protocolos autorizado.

Unified Access Gateway gestiona por sí mismo la autenticación con tarjeta inteligente. Esto incluye opciones para que Unified Access Gateway se comunique con los servidores del Protocolo de estado de certificados en línea (OCSP) con el fin de comprobar la revocación del certificado X.509, entre otras cuestiones.