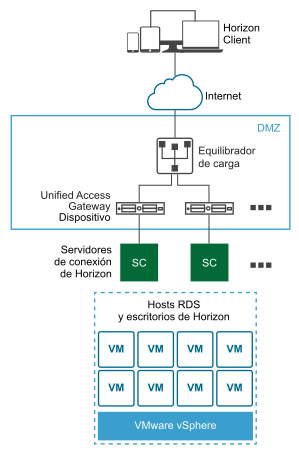

Los dispositivos de Unified Access Gateway de la DMZ se pueden configurar para que se dirijan a un servidor o a un equilibrador de carga que lidere un grupo de servidores. Los dispositivos de Unified Access Gateway funcionan con soluciones estándar de equilibrio de carga externas que se configuran para HTTPS.

Si el dispositivo de Unified Access Gateway se dirige a un equilibrador de carga que lidera a los servidores, la selección de la instancia del servidor será dinámica. Por ejemplo, es posible que el equilibrador de carga realice una selección en función de la disponibilidad y del conocimiento que tenga con respecto al número de sesiones en curso de cada instancia del servidor. Las instancias del servidor incluidas en el firewall corporativo suelen tener un equilibrador de carga para permitir el acceso interno. Con Unified Access Gateway podrá dirigir el dispositivo de Unified Access Gateway al mismo equilibrador de carga que generalmente se está utilizando.

También es posible que uno o varios dispositivos de Unified Access Gateway se dirijan a una instancia individual del servidor. En ambos casos, utilice un equilibrador de carga que lidere a dos o más dispositivos de Unified Access Gateway en la DMZ.

Protocolos de Horizon

- Protocolo principal de Horizon

El usuario introduce un nombre de host en Horizon Client y con esto se inicia el protocolo principal de Horizon. Se trata de un protocolo de control para autorización de autenticación y administración de sesión. El protocolo utiliza mensajes estructurados XML sobre HTTPS. Este protocolo se conoce en ocasiones como el protocolo de control XML-API de Horizon. En un entorno con equilibrado de carga, tal y como se muestra en la figura Varios dispositivos de Unified Access Gateway detrás de un equilibrador de carga, el equilibrador de carga dirige esta conexión a uno de los dispositivos de Unified Access Gateway. El equilibrador de carga suele seleccionar el dispositivo en primer lugar, basándose en la disponibilidad y, a continuación, entre los dispositivos disponibles, dirige el tráfico en función del menor número de sesiones existentes. Esta configuración distribuye uniformemente el tráfico de los distintos clientes entre el conjunto de dispositivos de Unified Access Gateway disponibles.

- Protocolos secundarios de Horizon

Una vez que Horizon Client establece una comunicación segura con uno de los dispositivos de Unified Access Gateway, el usuario se autentica. Si este intento de autenticación no falla, se realizan una o varias conexiones secundarias desde Horizon Client. Estas conexiones secundarias pueden incluir lo siguiente:

- Túnel HTTPS utilizado para encapsular protocolos TCP como RDP, MMR/CDR y el canal de marco de cliente. (TCP 443)

- Protocolo de visualización Blast Extreme (TCP 443, TCP 8443, UDP 443 y UDP 8443)

- Protocolo de visualización PCoIP (TCP 4172, UDP 4172)

Estos protocolos secundarios de Horizon se deben dirigir al mismo dispositivo de Unified Access Gateway al que se dirigió el protocolo principal de Horizon. Unified Access Gateway podrá entonces autorizar los protocolos secundarios en función de la sesión del usuario autenticado. Una característica importante de seguridad de Unified Access Gateway es que Unified Access Gateway solo reenvía el tráfico al centro de datos corporativo si el tráfico se dirige en nombre de un usuario autenticado. Si los protocolos secundarios se dirigen de forma incorrecta a un dispositivo de Unified Access Gateway distinto al dispositivo del protocolo principal, los usuarios no estarán autorizados y se enviarán a la DMZ. Se producirá un error de conexión. Un problema frecuente es que los protocolos secundarios se dirigen de forma incorrecta si el equilibrador de carga no está configurado correctamente.

Consideraciones de equilibrio de carga para Content Gateway

- Configure los equilibradores de carga para que envíen encabezados HTTP originales a fin de evitar problemas de conectividad del dispositivo. Content Gateway utiliza la información del encabezado HTTP de la solicitud para autenticar los dispositivos.

- El componente Per-App Tunnel requiere la autenticación de cada cliente después de que se establezca una conexión. Una vez conectado, se crea una sesión para el cliente que se almacena en la memoria. A continuación, se usa la misma sesión para cada fragmento de datos del cliente para que los datos se puedan cifrar y descifrar utilizando la misma clave. Al diseñar una solución de equilibrio de carga, el equilibrador de carga debe configurarse con la persistencia basada en sesión/IP habilitada. Una solución alternativa puede ser utilizar round-robin de DNS en el lado del cliente, lo que significa que el cliente puede seleccionar un servidor diferente para cada conexión.

Supervisión de estado

Un equilibrador de carga supervisa el estado de cada dispositivo Unified Access Gateway mediante el envío periódico de una solicitud de HTTPS GET /favicon.ico. Por ejemplo, https://uag1.myco-dmz.com/favicon.ico. Este tipo de supervisión se configura en el equilibrador de carga. Realizará este HTTPS GET y esperará una respuesta "HTTP/1.1 200 OK" Unified Access Gateway para saber que es "correcto". Si obtiene una respuesta distinta de "HTTP/1.1 200 OK" o no obtiene ninguna respuesta, marcará el dispositivo Unified Access Gateway específico como inactivo y no intentará enrutar las solicitudes de cliente a él. Seguirá sondeando para poder detectar cuando esté disponible de nuevo.

Unified Access Gateway se puede poner en modo "inactivo", tras lo cual no responderá a la solicitud de supervisión de estado del equilibrador de carga con una respuesta "HTTP/1.1 200 OK". En su lugar, responderá con "HTTP/1.1 503" para indicar que el servicio de Unified Access Gateway no está disponible temporalmente. Este ajuste a menudo se usa antes de un mantenimiento programado, una reconfiguración planificada o una actualización planificada de un dispositivo Unified Access Gateway. En este modo, el equilibrador de carga no dirigirá nuevas sesiones hacia este dispositivo, ya que se marcará como no disponible, pero permitirá que las sesiones existentes continúen hasta que el usuario se desconecte o se alcance el tiempo máximo de la sesión. En consecuencia, esta operación no interrumpirá sesiones de usuario existentes. Luego, el dispositivo estará disponible para mantenimiento después de que el temporizador de sesión general llegue al máximo, que suele ser 10 horas. Esta capacidad puede utilizarse para realizar una actualización gradual de un conjunto de dispositivos Unified Access Gateway, estrategia que provoca cero periodo de inactividad del usuario para el servicio.