Una de las opciones de configuración de Unified Access Gateway es el número de tarjetas de interfaz de red (NIC) virtual que se van a utilizar. Al implementar Unified Access Gateway, se selecciona la configuración de implementación para la red.

Puede especificar una configuración de una, dos o tres NIC, que aparecen como onenic, twonic o threenic.

Si se reduce el número de puertos abiertos en cada LAN virtual y se separan los distintos tipos de tráfico de red, la seguridad puede mejorar significativamente. Las ventajas se traducen principalmente en términos de separación y aislamiento de los distintos tipos de tráfico de red como parte de una estrategia de diseño de seguridad extrema de la DMZ. Para conseguirlo, debe implementar distintos conmutadores físicos dentro de la DMZ con varias LAN virtuales dentro de la AMZ o como parte de una DMZ completamente administrada por VMware NSX.

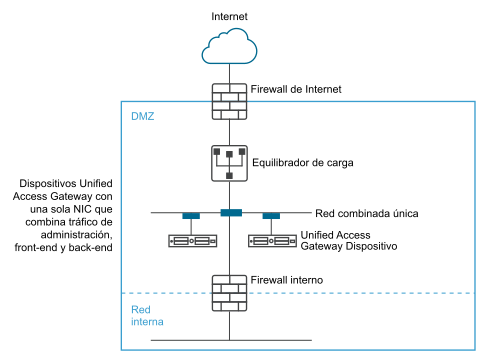

Implementación típica de DMZ con una sola NIC

La implementación más sencilla de Unified Access Gateway es la que tiene una sola NIC (eth0) en la que todo el tráfico de red se une en una sola red. El tráfico del firewall orientado a Internet se dirige a uno de los dispositivos disponibles de Unified Access Gateway. A continuación, Unified Access Gateway redirige el tráfico autorizado a través del firewall interno hacia los recursos de la red interna. Unified Access Gateway desecha el tráfico sin autorización.

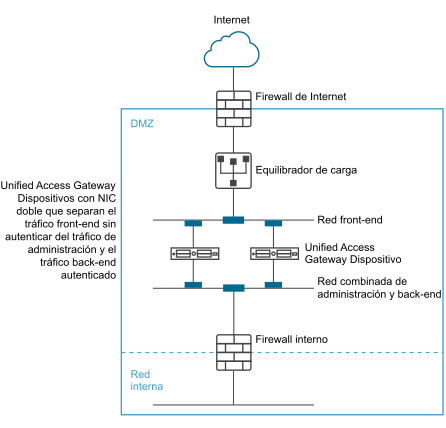

Separar el tráfico del usuario sin autenticar del tráfico de administración y back-end

Una opción alternativa a la implementación de una sola NIC (eth0) es especificar dos NIC. La primera se sigue utilizando para acceso sin autenticar orientado a Internet, pero el tráfico autenticado back-end y el tráfico de administración se derivan a otra red (eth1).

En una implementación de dos NIC, Unified Access Gateway debe autorizar el tráfico que se dirige a la red interna mediante el firewall interno. El tráfico no autorizado no se encuentra en esta red back-end. El tráfico de administración, como la REST API de Unified Access Gateway, solo se encuentra en esta segunda red.

Si un dispositivo de una red front-end sin autenticar, por ejemplo, el equilibrador de carga, se pone en peligro en esta implementación de dos NIC, no será posible volver a configurar dicho dispositivo para desviar Unified Access Gateway. Combina reglas de firewall de capa 4 con la seguridad de Unified Access Gateway de capa 7. De forma similar, si el firewall orientado a Internet se configuró erróneamente para admitir el puerto TCP 9443, la REST API de administración de Unified Access Gateway seguirá sin exponerse a los usuarios de Internet. Un principio de seguridad máxima utiliza varios niveles de protección, entre ellos, saber que un solo error de configuración o un ataque al sistema no crea necesariamente una vulnerabilidad general

En una implementación de dos NIC, puede incluir sistemas de infraestructura adicionales como servidores DNS y servidores del administrador de autenticación RSA SecurID en la red back-end dentro de la DMZ, para que estos servidores no puedan estar visibles en la red orientada a Internet. Al poner sistemas de infraestructura dentro de la DMZ, se crea una protección contra los ataques de capa 2 procedentes de la LAN orientada a Internet desde un sistema front-end y se reduce de forma eficaz la superficie general de ataque.

La mayor parte del tráfico de red de Unified Access Gateway se compone de los protocolos de visualización Blast y PCoIP. Con un solo NIC, el tráfico del protocolo de visualización hacia y desde Internet se combina con el tráfico hacia y desde los sistemas back-end. Si se utilizan dos o más NIC, el tráfico se distribuye entre las redes y las NIC front-end y back-end. De esta forma se reduce el cuello de botella de una sola NIC y se generan ventajas de rendimiento.

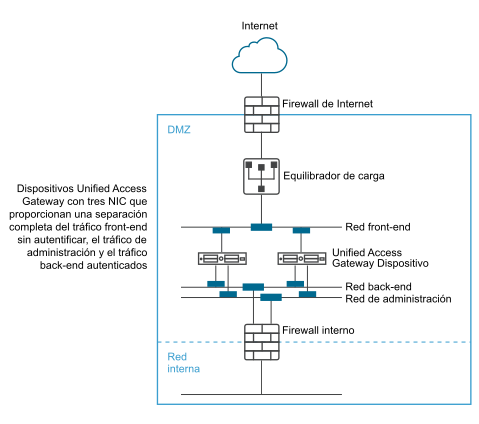

Unified Access Gateway admite una mayor separación al permitir también la separación del tráfico de administración en una LAN de administración específica. El tráfico de administración HTTPS dirigido al puerto 9443 será entonces solo posible si procede de la LAN de administración.