En esta sección se describe cómo se admite VMware Horizon con Unified Access Gateway 3.9 y versiones posteriores en entornos que tienen una zona desmilitarizada (DMZ) única o doble.

Unified Access Gateway es un dispositivo virtual de VMware que se utiliza para respaldar el acceso remoto seguro para varios productos empresariales de VMware End-User Computing. Un ejemplo es usar Unified Access Gateway para admitir el acceso remoto a VMware Horizon para acceder a escritorios virtuales y aplicaciones alojadas en Escritorio remoto.

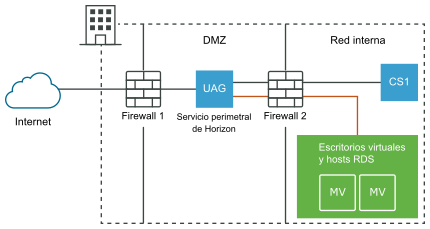

Implementación de una única DMZ

Para la implementación local de Horizon en un centro de datos de una organización, es habitual instalar dispositivos de Unified Access Gateway en una sola DMZ que proporciona una capa de aislamiento de red entre Internet y el centro de datos del cliente.

Unified Access Gateway tiene mecanismos de seguridad integrados para todos los protocolos de Horizon, para garantizar que el único tráfico de red que entra al centro de datos sea el tráfico en nombre de un usuario autenticado. Cualquier tráfico sin autenticar se descartará en la DMZ.

Esto se muestra en la Figura 2-1. Para una configuración sencilla, muestra un solo dispositivo de Unified Access Gateway en una DMZ, aunque en un entorno de producción compatible con alta disponibilidad y gran escala, es habitual implementar varios dispositivos de Unified Access Gateway frente a un equilibrador de carga. Los detalles sobre la configuración de un dispositivo de Unified Access Gateway para su uso en una sola DMZ se incluyen en el documento estándar Implementación y configuración de Unified Access Gateway.

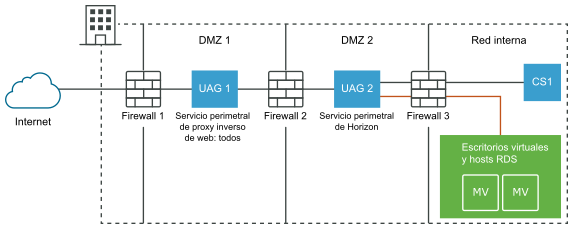

Implementación de una DMZ doble

Algunas organizaciones tienen dos DMZ. A menudo se denomina DMZ doble o DMZ de doble salto y a veces se utiliza para proporcionar una capa adicional de protección de seguridad entre Internet y la red interna.

La Figura 3-1 anterior muestra una red con una DMZ doble. En esta implementación, UAG 2 en DMZ 2 se configura para el servicio perimetral de Horizon de la misma manera que para una sola DMZ, como se describe en la sección anterior. La configuración del Firewall 1 en contacto con Internet es la misma que para una sola DMZ. Los puertos TCP y UDP requeridos deben permitirse y debe dirigirse Firewall 1 solo a dispositivos de Unified Access Gateway en DMZ 1. En términos de puertos TCP y UDP para Firewall 2, son los mismos que para Firewall 1 excepto que las reglas solo deben permitir direcciones IP de origen de los dispositivos de Unified Access Gateway en DMZ 1 y solo deben reenviar este tráfico a los dispositivos de Unified Access Gateway en DMZ 2. Esto garantiza que el único tráfico de red que entra a DMZ 2 es el tráfico filtrado por un dispositivo de Unified Access Gateway de DMZ 1.

UAG 1 en DMZ 1 está configurado como proxy inverso de web para los protocolos de Horizon. Finaliza la conexión TLS desde el cliente y proporciona la validación de URL de Horizon específica en ese tráfico antes de reenviarlo a UAG 2 en una nueva conexión TLS entre UAG 1 y UAG 2. Cualquier tráfico de red de Internet a UAG 1 que no se encuentre en la especificación del protocolo de Horizon configurada en UAG 1 en términos de números de puerto, versión de TLS, cifrados y patrones de URL HTTPS para Horizon se descarta en DMZ 1. El tráfico de red de Horizon válido se reenvía a UAG 2 en DMZ 2 para la siguiente capa de seguridad.

tunnelExternalUrl,blastExternalUrl y

pcoip ExternalUrl opcional) para conectar estos protocolos al entorno de

Unified Access Gateway. Se deben establecer en valores que dirijan estas conexiones a

UAG 1.