Los dispositivos de Unified Access Gateway basados en DMZ requieren la configuración de ciertas reglas del firewall en los firewall del front-end y el back-end. Durante la instalación, se configuran los servicios de Unified Access Gateway para la escucha en determinados puertos de la red predeterminados.

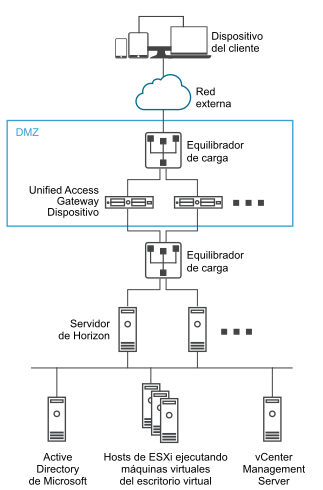

La implementación de un dispositivo de Unified Access Gateway basado en DMZ incluye normalmente dos firewall.

- Se necesita un firewall de front-end dirigido a la red externa, que protege tanto la DMZ como la red interna. Este firewall se configura para permitir que el tráfico de la red externa llegue a la DMZ.

- Se necesita un firewall de back-end entre la DMZ y la red interna, que proporciona un segundo nivel de seguridad. Este firewall se configura para aceptar solo el tráfico que se origina desde los servicios dentro de la DMZ.

La directiva del firewall controla estrictamente las comunicaciones entrantes desde el servicio de la DMZ, lo que reduce en gran medida los riesgos para la red interna.

Para permitir que los dispositivos de clientes externos se conecten a un dispositivo Unified Access Gateway dentro de la DMZ, el firewall de front-end debe permitir el tráfico en determinados puertos. De forma predeterminada, los dispositivos cliente externos y los clientes web externos (HTML Access) se conectan a un dispositivo Unified Access Gateway dentro de la DMZ en el puerto TCP 443. Si usa el protocolo Blast, el puerto 8443 debe estar abierto en el firewall, aunque también puede configurar Blast para el puerto 443.

| Puerto | Portal | Origen | Destino | Descripción |

|---|---|---|---|---|

| 443 | TCP | Internet | Unified Access Gateway | Para tráfico web, Horizon Client XML - API, Horizon Tunnel y Blast Extreme |

| 443 | UDP | Internet | Unified Access Gateway | UDP (opcional) |

| 8443 | UDP | Internet | Unified Access Gateway | Blast Extreme (opcional) |

| 8443 | TCP | Internet | Unified Access Gateway | Blast Extreme (opcional) |

| 4172 | TCP y UDP | Internet | Unified Access Gateway | PCoIP (opcional) |

| 443 | TCP | Unified Access Gateway | Agente Horizon | Horizon Client XML-API |

| 22443 | TCP y UDP | Unified Access Gateway | Escritorios y hosts RDS | Blast Extreme |

| 4172 | TCP y UDP | Unified Access Gateway | Escritorios y hosts RDS | PCoIP (opcional) |

| 32111 | TCP | Unified Access Gateway | Escritorios y hosts RDS | Canal del marco de trabajo para el redireccionamiento USB |

| 9427 | TCP | Unified Access Gateway | Escritorios y hosts RDS | MMR y CDR |

| 9443 | TCP | IU de administrador | Unified Access Gateway | Interfaz de administración |

|

Nota: Todos los puertos UDP requieren que se permitan los datagramas de reenvío y de respuesta.

|

||||

La figura siguiente muestra un ejemplo de configuración que incluye firewall de front-end y de back-end.