Si se implementa VMware Tunnel mediante el dispositivo Unified Access Gateway, este proporcionará un método seguro y eficaz para que las aplicaciones individuales accedan a los recursos corporativos. Unified Access Gateway 3.0 admite la implementación en entornos de ESXi o Microsoft Hyper-V.

VMware Tunnel está formado por dos componentes independientes: el proxy de túnel y el túnel por aplicación. Implemente VMware Tunnel usando cualquiera de los dos modelos de arquitectura de red: nivel único o varios niveles.

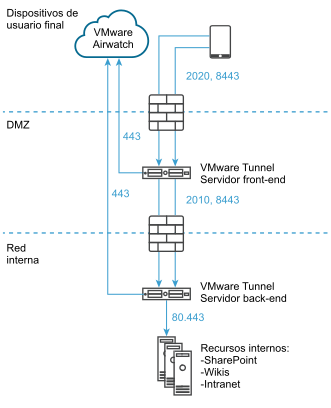

Tanto el modelo de implementación de proxy de túnel como el de túnel por aplicación pueden utilizarse en una red de varios niveles en el dispositivo UAG. La implementación consta de un servidor front-end de Unified Access Gateway implementado en la DMZ y un servidor back-end implementado en la red interna.

El componente del proxy de túnel protege el tráfico de red entre un dispositivo del usuario final y un sitio web a través de VMware Browser o cualquier aplicación con AirWatch SDK habilitado e implementada desde AirWatch. La aplicación móvil crea una conexión HTTPS segura con el servidor del proxy de túnel y protege los datos confidenciales. Los dispositivos se autentican en el proxy de túnel con un certificado emitido mediante SDK, tal como se configuró en la consola de administración de AirWatch. Por lo general, este componente debe utilizarse cuando existen dispositivos no administrados que necesitan acceso protegido a recursos internos.

Para dispositivos totalmente registrados, el componente del túnel por aplicación permite que los dispositivos se conecten a los recursos internos sin necesidad de AirWatch SDK. Este componente aprovecha las funciones nativas de la VPN por aplicación de los sistemas operativos iOS, Android, Windows 10 y macOS. Para obtener más información sobre estas plataformas y las funciones del componente VMware Tunnel, consulte la guía de VMware Tunnel en https://resources.air-watch.com/view/yr8n5s2b9d6qqbcfjbrw/en

La implementación de VMware Tunnel en el entorno AirWatch implica configurar el hardware inicial, la información de nombre del host y del puerto de VMware Tunnel en la consola de administración de AirWatch, descargar e implementar la plantilla OVF de Unified Access Gateway y configurar manualmente VMware Tunnel. Consulte más información en Configurar los ajustes del túnel de VMware para AirWatch.

La versión 9.1 y posteriores de AirWatch son compatibles con el modo cascada como modelo de implementación de varios niveles para VMware Tunnel. El modo cascada requiere un puerto entrante dedicado para cada componente del túnel de Internet al servidor del túnel front-end. Tanto los servidores front-end como back-end deben poder comunicarse con los servidores AWCM y la API de AirWatch. El modo cascada de VMware Tunnel es compatible con la arquitectura de varios niveles del componente del túnel por aplicación.

Para obtener más información, incluidos aquellos sobre la implementación del endpoint de retransmisión que se usa con el componente de proxy de túnel, consulte la documentación de VMware Tunnel en https://resources.air-watch.com/view/yr8n5s2b9d6qqbcfjbrw/en