Los scripts de PowerShell preparan su entorno con todas las opciones de configuración. Si ejecuta el script de PowerShell para implementar Unified Access Gateway, la solución estará lista para producción desde la primera vez que arranque el sistema.

Con una implementación de PowerShell, puede proporcionar toda la configuración en el archivo INI y la instancia de Unified Access Gateway queda lista para producción apenas arranca. Si no desea cambiar ninguna configuración posterior a la implementación, no es necesario que proporcione la contraseña de la IU del administrador.

Sin embargo, la IU del administrador y la API no estarán disponibles si no se proporcionó la contraseña de la IU del administrador durante la implementación.

Si no proporciona la contraseña de la IU del administrador en el momento de la implementación, no podrá agregar un usuario posteriormente para habilitar el acceso a la IU del administrador o la API. Si desea agregar un usuario de la IU del administrador, debe volver a implementar la instancia de Unified Access Gateway con una contraseña válida.

Unified Access Gateway 3.5 y las versiones posteriores incluyen una propiedad INI

sshEnabledopcional. EstablecersshEnabled=trueen la sección[General]del archivo PowerShell INI habilita automáticamente el accesosshen el dispositivo implementado. En general, VMware no recomienda habilitarsshen Unified Access Gateway, excepto en ciertas situaciones específicas y donde se pueda restringir el acceso. Esta capacidad sirve principalmente para implementaciones de Amazon AWS EC2 donde no hay disponible un acceso alternativo a la consola.Si no se especifica

sshEnabled=trueo está establecido enfalse, entoncessshno está habilitado.En general, no es necesario habilitar el acceso de

sshen Unified Access Gateway para vSphere, Hyper-V o las implementaciones de Microsoft Azure, ya que se puede usar el acceso a la consola con esas plataformas. Si se requiere acceso a la consola raíz para la implementación de Amazon AWS EC2, establezcasshEnabled=true. En casos donde está habilitadossh, se debe restringir el acceso del puerto TCP 22 en firewalls o grupos de seguridad a direcciones IP de origen de administradores individuales. EC2 es compatible con esta restricción en el grupo de seguridad de EC2 asociado con las interfaces de red de Unified Access Gateway.

Requisitos previos

En el caso de una implementación de Hyper-V, y si va a actualizar Unified Access Gateway con una IP estática, elimine el dispositivo anterior antes de implementar la instancia más reciente de Unified Access Gateway.

Compruebe que los requisitos del sistema sean correctos y estén disponibles para su uso.

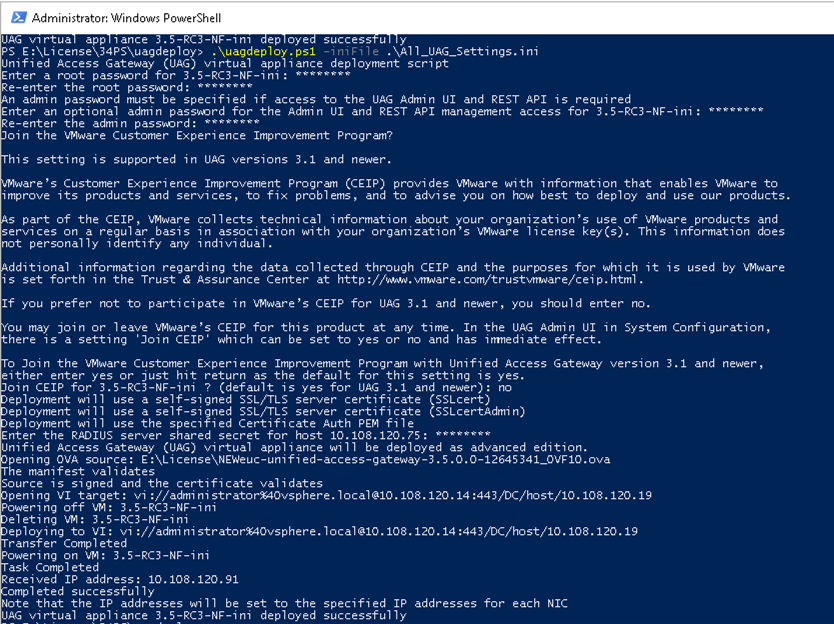

Este es un script de ejemplo para implementar Unified Access Gateway en su entorno.

Figura 1. Script de PowerShell de ejemplo

Procedimiento

Resultados

Para obtener más información sobre los scripts de PowerShell, consulte https://communities.vmware.com/docs/DOC-30835.

Qué hacer a continuación

Si desea actualizar Unified Access Gateway y seguir conservando la configuración existente, edite el archivo .ini para cambiar la referencia de origen a la nueva versión y vuelva a ejecutar el archivo .ini: uagdeploy.ps1 uag1.ini. Este proceso puede tardar hasta 3 minutos.

[General] name=UAG1 source=C:\temp\euc-unified-access-gateway-3.2.1-7766089_OVF10.ova

Si desea realizar la actualización sin ninguna interrupción del servicio, consulte Actualización sin tiempo de inactividad.