Configure la función de puente de Unified Access Gateway para proporcionar Single Sign-On (SSO) a aplicaciones heredadas de versión local que no sean SAML mediante la validación del certificado.

Requisitos previos

Antes de iniciar el proceso de configuración, asegúrese de tener disponibles los siguientes archivos y certificados:

El archivo keytab de una aplicación de back-end, como Sharepoint o JIRA

El certificado de entidad de certificación raíz o la cadena de certificados completa con un certificado intermedio para el usuario

Debe haber agregado o y cargado un certificado en la consola de Workspace ONE UEM. Consulte Habilitar la consola de Workspace ONE UEM para recuperar y usar certificados de entidad de certificación (CA).

Consulte la documentación del producto correspondiente para generar los certificados raíz y de usuario y el archivo keytab para las aplicaciones que no sean SAML.

Asegúrese de que el puerto TCP/UDP 88 esté abierto, ya que Unified Access Gateway utiliza este puerto para la comunicación de Kerberos con Active Directory.

Procedimiento

- Desde , vaya a:

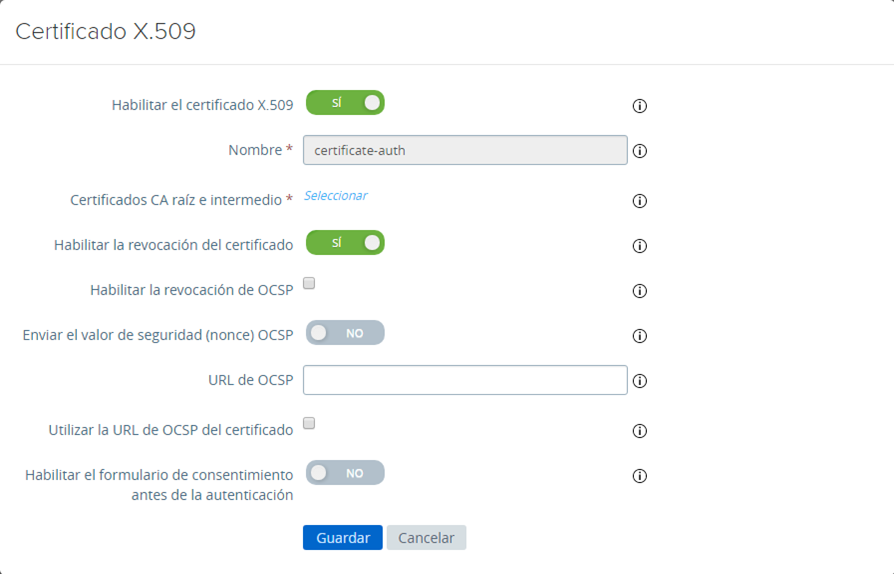

- En , haga clic en Agregar.

- Haga clic en Seleccionar y cargue el certificado de firma de OCSP.

- Seleccione el icono del engranaje de Configuración de dominio Kerberos y configure la configuración del dominio Kerberos tal como se describe en Establecer la configuración de dominio kerberos.

- En Configuración General > Configuración del servicio perimetral, seleccione el icono del engranaje de Configuración de proxy inverso.

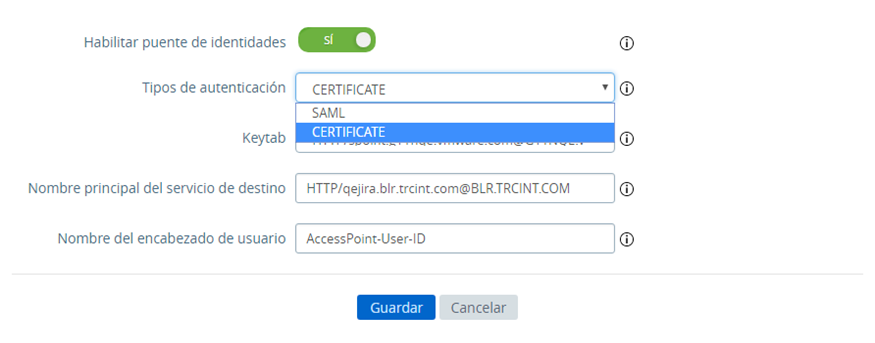

- Establezca Habilitar configuración del puente de identidades como SÍ, configure las siguientes opciones del puente de identidades y, a continuación, haga clic en Guardar.

Opción

Descripción

Tipos de autenticación

Seleccione CERTIFICADO en el menú desplegable.

Keytab

En el menú desplegable, seleccione el keytab configurado para este proxy inverso.

Nombre de entidad de seguridad de servicio de destino

Introduzca el nombre de entidad de seguridad de servicio Kerberos. Cada nombre principal siempre está plenamente calificado con el nombre del dominio Kerberos. Por ejemplo, myco_hostname@MYCOMPANY. Escriba el nombre del dominio Kerberos en mayúsculas. Si no agrega un nombre en el cuadro de texto, el nombre de entidad de seguridad de servicio se obtiene a partir del nombre del host de la URL de destino del proxy.

Nombre del encabezado de usuario

En el caso de la autenticación basada en encabezados, introduzca el nombre del encabezado HTTP que incluye el ID de usuario obtenido a partir de la aserción o utilice el ID de usuario de Access Point predeterminado.

Qué hacer a continuación

Cuando se utiliza VMware Browser para acceder al sitio web de destino, el sitio web de destino actúa como proxy inverso. Unified Access Gateway valida el certificado presentado. Si el certificado es válido, el navegador mostrará la página de la interfaz de usuario correspondiente a la aplicación de back-end.

Para obtener información sobre mensajes de error específicos y solución de problemas, consulte Solucionar errores: puente de identidades.