La arquitectura del modelo de implementación en cascada incluye dos instancias de VMware Tunnel con funciones independientes. En el modo en cascada, el servidor front-end reside en la DMZ y se comunica con el servidor back-end de la red interna.

Solo el componente de túnel por aplicación admite el modelo de implementación en cascada. Si solo utiliza el componente de proxy, debe utilizar el modelo del endpoint de retransmisión. Para obtener más información, consulte Modo de implementación del endpoint de retransmisión.

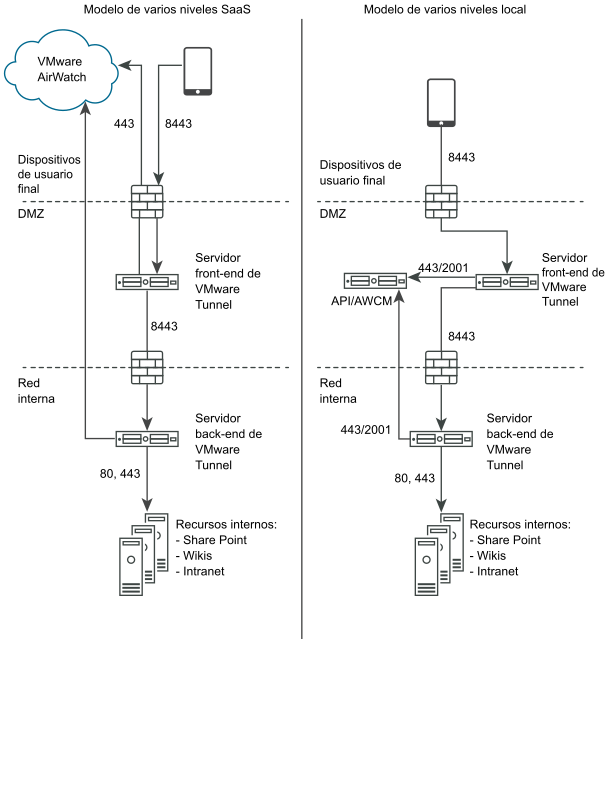

Los dispositivos acceden al servidor front-end para el modo en cascada mediante un nombre de host configurado en los puertos configurados. El puerto predeterminado para acceder al servidor front-end es el puerto 8443. El servidor back-end para el modo en cascada se instala en la red interna que aloja los sitios de intranet y las aplicaciones web. Este modelo de implementación separa el servidor front-end disponible públicamente del servidor back-end que se conecta directamente a los recursos internos y proporciona una capa adicional de seguridad.

El servidor front-end facilita la autenticación de los dispositivos mediante la conexión a AWCM cuando se realizan las solicitudes a VMware Tunnel. Cuando un dispositivo realiza una solicitud a VMware Tunnel, el servidor front-end determina si el dispositivo está autorizado para acceder al servicio. Una vez autenticada, la solicitud se envía de forma segura utilizando TLS mediante un puerto único al servidor back-end.

El servidor back-end se conecta a la IP o al DNS internos solicitados por el dispositivo.

El modo en cascada se comunica mediante una conexión TLS (o conexión DTLS opcional). Puede alojar todos los servidores front-end y back-end que desee. Cada servidor front-end actúa de forma independiente al buscar un servidor back-end activo para conectar dispositivos a la red interna. Puede configurar varias entradas de DNS en una tabla de búsqueda de DNS para permitir el equilibrio de carga.

Los servidores front-end y back-end se comunican con el servidor de API de Workspace ONE UEM y AWCM. El servidor de API proporciona la configuración de VMware Tunnel y AWCM proporciona autenticación de dispositivos, listas blancas y reglas de tráfico. El servidor front-end y back-end se comunica con la API/AWCM a través de conexiones TLS directas, a menos que se habiliten las llamadas de proxy salientes. Utilice esta conexión si el servidor front-end no puede acceder a los servidores de API/AWCM. Si se habilita, los servidores front-end se conectan a través del servidor back-end a los servidores de API/AWCM. Este tráfico y el tráfico de back-end se enrutan mediante las reglas de tráfico del lado del servidor. Para obtener más información, consulte Reglas de tráfico de red para el túnel por aplicación

El siguiente diagrama ilustra la implementación de varios niveles para el componente de túnel por aplicación en el modo en cascada: