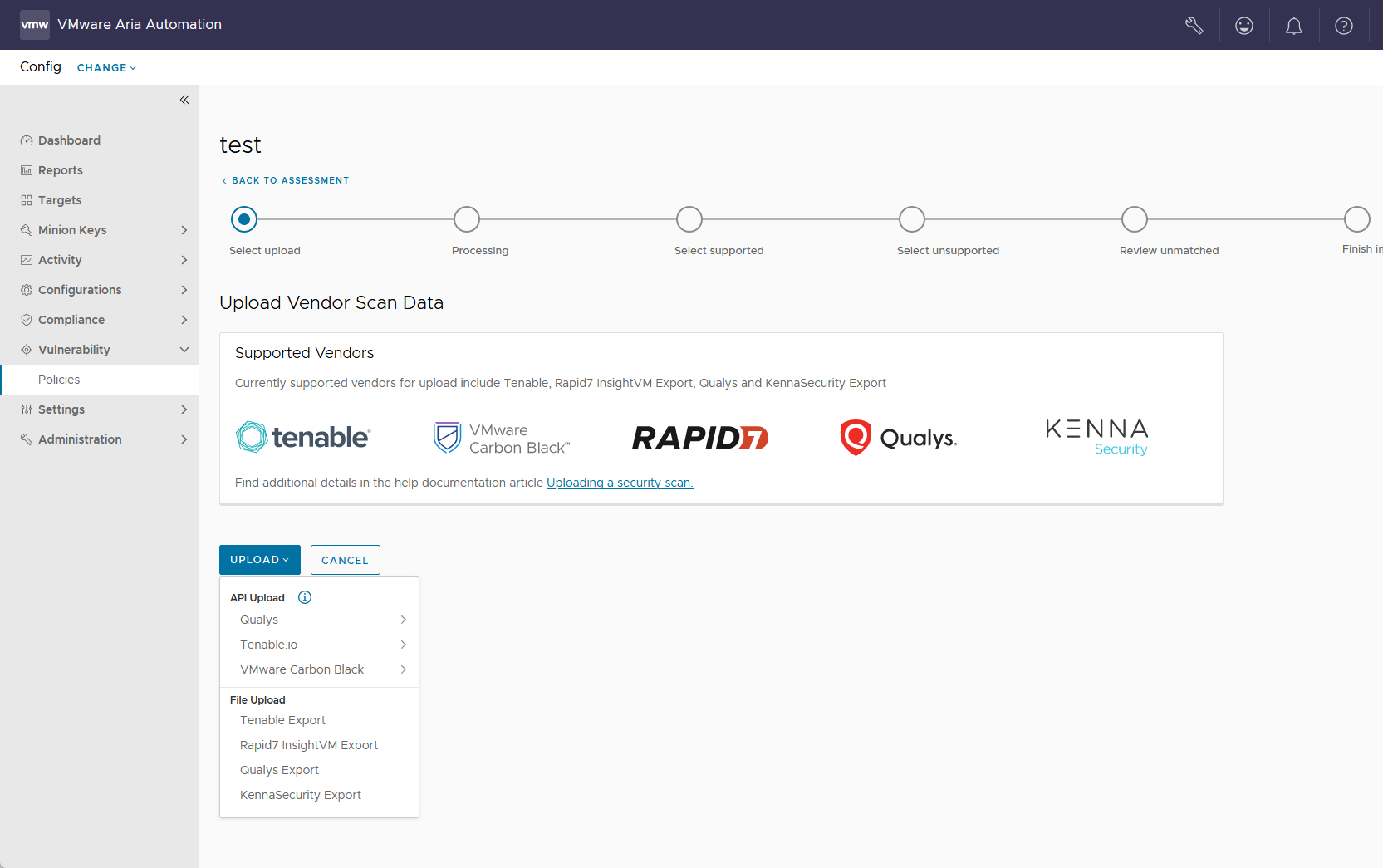

Como alternativa a ejecutar una evaluación en una directiva de vulnerabilidad, Automation for Secure Hosts Vulnerability admite la importación de análisis de seguridad generados por diversos proveedores de terceros.

En lugar de ejecutar una evaluación en una directiva de vulnerabilidad, puede importar un análisis de seguridad de terceros directamente a Automation Config y corregir los avisos de seguridad identificados mediante Automation for Secure Hosts Vulnerability. Consulte Cómo se ejecuta una evaluación de vulnerabilidad para obtener más información sobre la forma de ejecutar una evaluación estándar.

- Tenable

- Rapid7

- Qualys

- Kenna Security

- Carbon Black

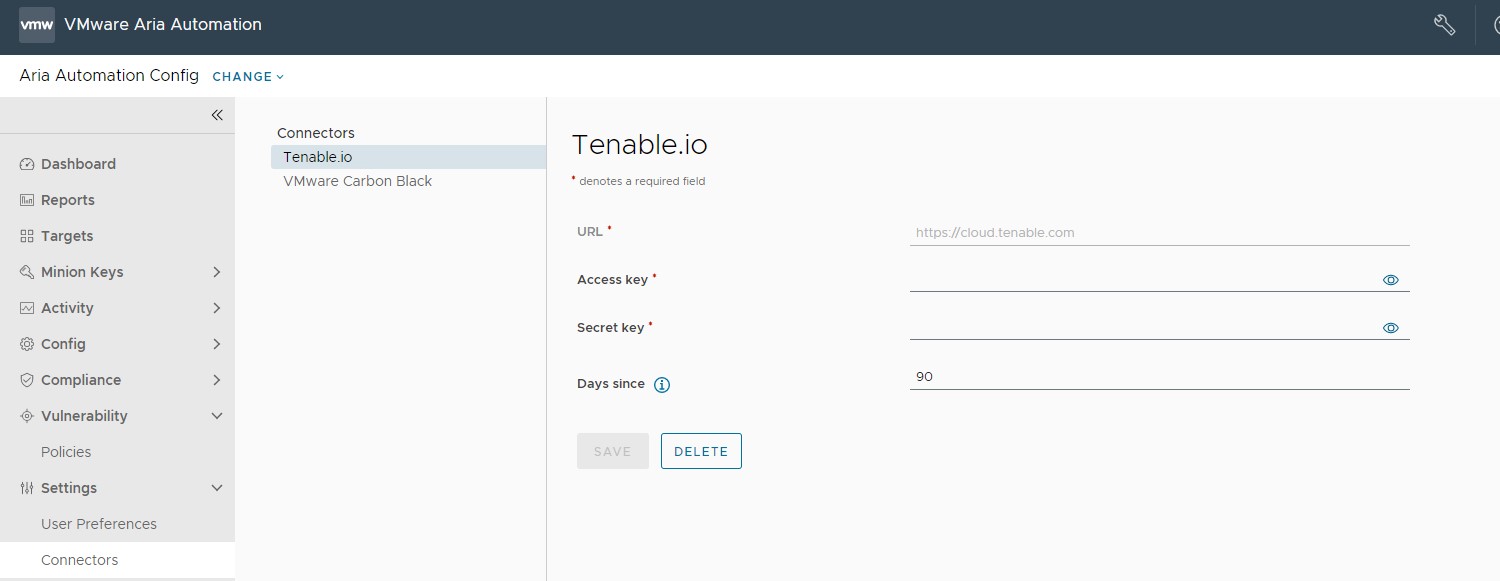

Configurar un conector de terceros

Para poder importar un análisis de seguridad de terceros, debe configurar un conector. Primero se debe configurar el conector con las claves de API de la herramienta del tercero.

Para configurar un conector Tenable.io

| Campo de conector | Descripción |

|---|---|

| Clave secreta y clave de acceso | El par de claves requerido para autenticarse con la API del conector. Para obtener más información sobre cómo generar las claves, consulte la documentación de Tenable.io. |

| URL | La URL base para las solicitudes de la API. El valor predeterminado es https://cloud.tenable.com. |

| Días desde | La consulta del historial de análisis de Tenable.io a partir de este número de días pasados. Deje este campo en blanco para consultar un período ilimitado. Cuando se utiliza un conector para importar los resultados de los análisis, Automation for Secure Hosts Vulnerability utiliza los resultados por nodo más recientes disponibles en este período.

Nota: Para verificar que la directiva contenga los datos de análisis más recientes, asegúrese de volver a ejecutar la importación después de cada análisis.

Automation for Secure Hosts Vulnerability no sondea automáticamente Tenable.io para obtener los datos de análisis más recientes.

|

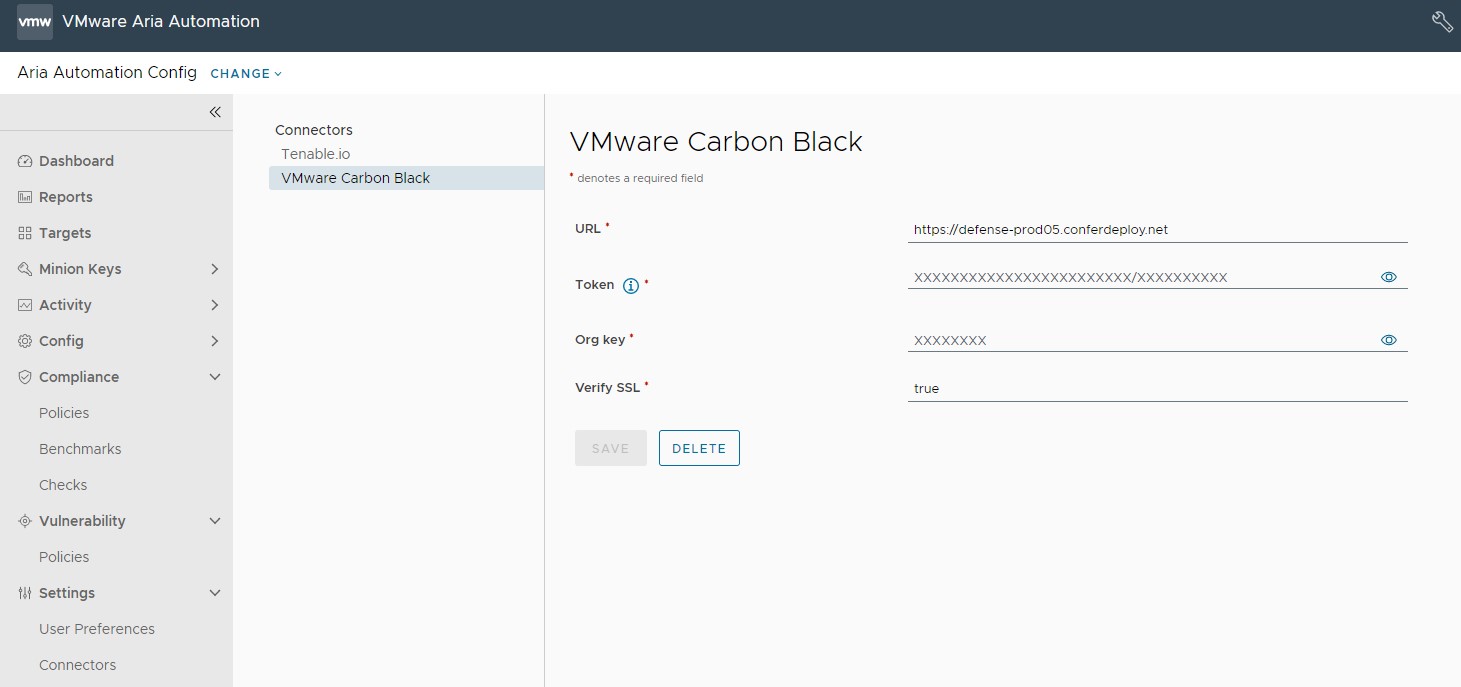

Para configurar un conector de Carbon Black (solo Windows)

Antes de poder configurar un conector de Carbon Black, primero debe configurar un entorno de kit de sensores de Carbon Black para minions de Windows.

- Inicie un entorno de Automation Config e implemente un servidor de Windows.

- Instale el minion de Salt en el servidor de Windows. Para obtener más información, consulte Instalación de un minion de Salt.

- Acepte las claves maestras en Automation Config y las claves de minion de Automation Config o el maestro de Salt.

- Instale el kit de sensores de Carbon Black en el minion de Windows. Para obtener más información, consulte Instalar sensores en cargas de trabajo de máquina virtual.

- En Automation for Secure Hosts, defina una directiva con un grupo de destino que contenga el minion de Windows.

- Una vez completada la ingesta de VMan de Automation Config, sincronice el módulo de Carbon Black de Automation Config desde el maestro de Salt mediante la ejecución de estos comandos:

salt mywindowsminion saltutil.sync_modules saltenv=sse. - En el minion de Windows, establezca el grano del dispositivo de Carbon Black mediante la ejecución de

salt mywindowsminion carbonblack.set_device_grain.

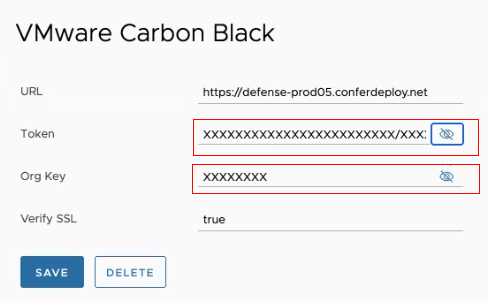

| Campo de conector | Descripción |

|---|---|

| URL | URL para solicitudes de API |

| Clave de token y de organización | El par de claves requerido para autenticarse con la API del conector.

Nota: Si elimina un conector de VMware Carbon Black, estos campos se rellenan con caracteres ‘xxxx’. Se hace para mantener el formato de clave de token 'xxxxxxxxxxxxxxxxxxxxxxxx/xxxxxxx'

|

| Comprobar SSL | De forma predeterminada, se establece en true. |

- Haga clic en Destinos y seleccione Todos los minions o un minion específico para un grupo de destino de directiva.

- Haga clic en Ejecutar comando y ejecute los estos comandos:

saltutil.sync_all,carbon_black.set_device_grainysaltutil.refresh_grains.

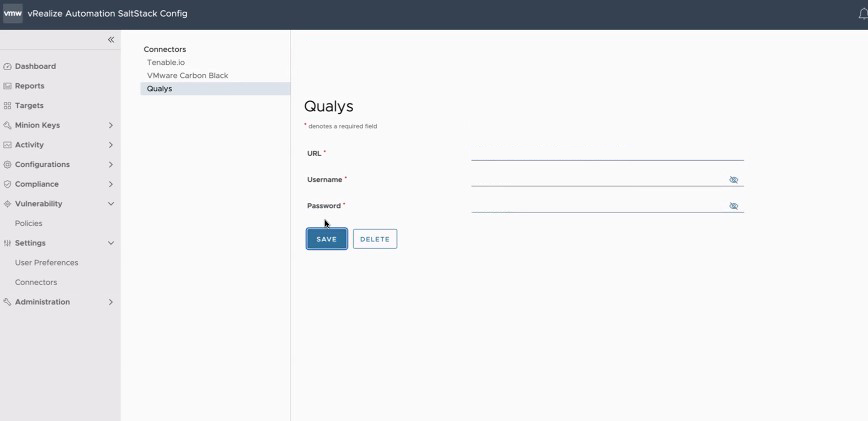

Para configurar un conector Qualys

Para configurar un conector Qualys, desplácese hasta , introduzca los detalles necesarios para el conector y haga clic en Guardar.

Qualys proporciona las credenciales de URL, nombre de usuario y contraseña.

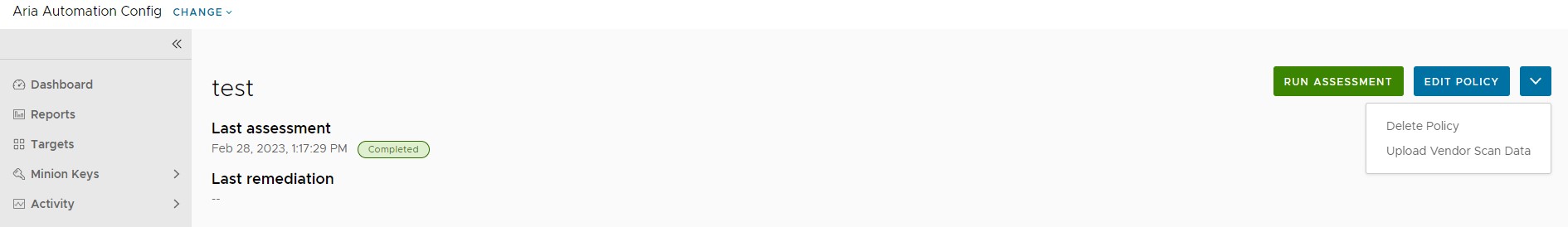

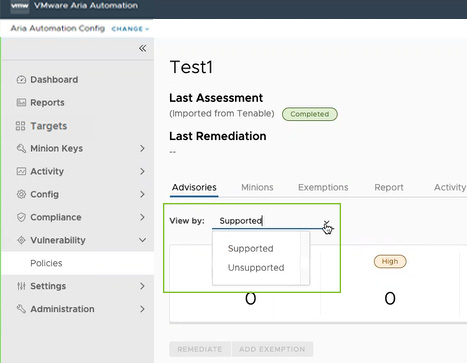

Cómo se importa un análisis de terceros

Puede importar un análisis de terceros desde un archivo o un conector, o mediante la línea de comandos.

Requisitos previos

Asegúrese de haber configurado el conector de terceros en la interfaz de usuario de Conectores.

Procedimiento

Resultados

Qué hacer a continuación

Ahora puede corregir estos avisos. Consulte Cómo se corrigen los avisos para obtener más información.