VMware Cloud Director usa protocolos SSL para proteger la comunicación entre clientes y servidores.

Los certificados firmados están firmados por entidades de certificación (CA) autorizadas y, siempre que el almacén de confianza del sistema operativo local tenga una copia de los certificados raíz e intermedios de la CA, los navegadores confían en ellos. Algunas CA requieren que envíe los requisitos de un certificado y otras requieren que envíe una solicitud de firma del certificado (Certificate Signing Request, CSR). En ambos casos se crea un certificado autofirmado y se genera una CSR basada en ese certificado. Su certificado se firma con la clave privada de la CA, que después podrá descifrar con su copia de la clave pública la CA y establecer una confianza.

Al renovar un certificado SSL caducado, no es necesario proporcionar a VMware Cloud Director ningún dato sobre el certificado caducado. Esto significa que, después de importar los certificados SSL requeridos en el dispositivo de VMware Cloud Director, no es necesario realizar una copia de seguridad de ellos.

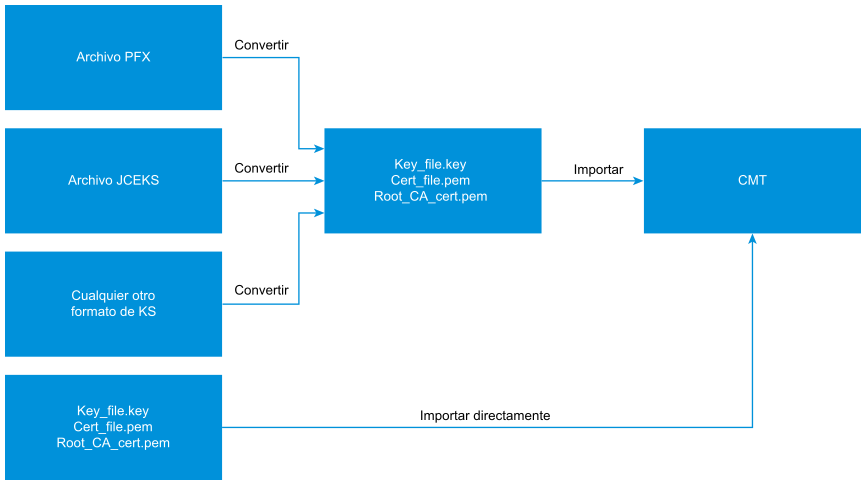

Puede importar archivos PEM directamente en el dispositivo de VMware Cloud Director. Si los archivos de certificado están en otro formato, puede usar OpenSSL para convertirlos a PEM antes de importarlos a VMware Cloud Director con la herramienta de administración de celdas.

- Si desea implementar una instancia de VMware Cloud Director con certificados comodín firmados, consulte Implementar el dispositivo de VMware Cloud Director con un certificado comodín firmado para las comunicaciones HTTPS.

- Si desea reemplazar los certificados autofirmados de un dispositivo recién implementado por certificados firmados por una CA, consulte Importar claves privadas y certificados SSL firmados por una entidad de certificación en el dispositivo de VMware Cloud Director.

- Si desea crear certificados firmados por una entidad de certificación e importarlos al dispositivo de VMware Cloud Director, consulte Crear e importar certificados SSL firmados por una entidad de certificación para el dispositivo de VMware Cloud Director.

- Si desea renovar los certificados para las comunicaciones HTTPS de VMware Cloud Director, así como para la base de datos de PostgreSQL integrada y la interfaz de usuario de administración del dispositivo de VMware Cloud Director, consulte Renovar certificados de dispositivos de VMware Cloud Director.