Se describe en detalle cómo configurar una regla de seguridad web para una directiva de seguridad seleccionada.

Antes de empezar

Para configurar una directiva de seguridad, primero los usuarios deben haber creado una directiva de seguridad. Para obtener instrucciones específicas sobre la manera de crear una directiva de seguridad, consulte Crear una directiva de seguridad.

Categorías de seguridad web

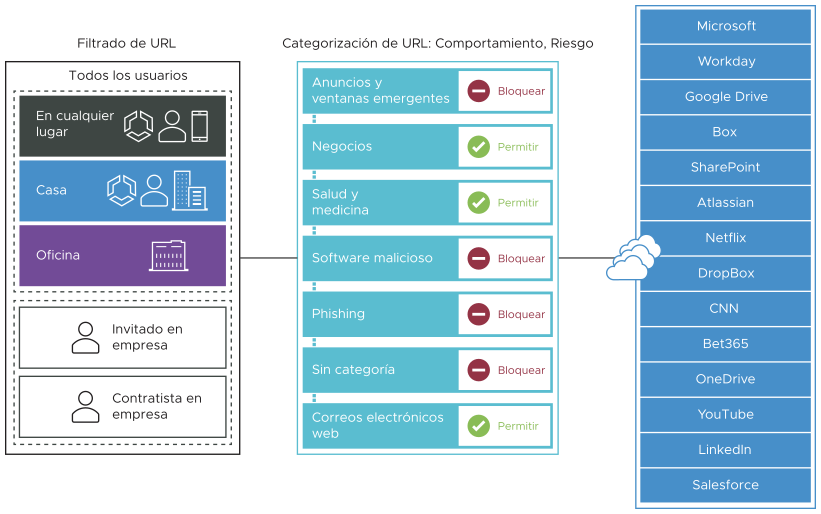

Filtrado de URL

El filtrado de URL permite a los usuarios configurar reglas para limitar la interacción del usuario a categorías específicas de sitios web.

- Controlar la navegación web de los empleados con directivas detalladas.

- Informar los sitios de alto riesgo (útil con las aplicaciones SaaS).

- Permitir/bloquear según las categorías predefinidas.

- Bloquear las URL que alojan contenido cuestionable con una opción para bloquear dominios personalizados.

A diferencia de la inspección de SSL, donde la regla predeterminada aplica una seguridad estricta mediante la inspección de cada paquete cifrado con SSL, las reglas predeterminadas para el filtrado de URL son permisivas y admiten todo el tráfico de forma predeterminada, independientemente de un peligro potencial. Los usuarios pueden cambiar el comportamiento predeterminado. Para cambiar el comportamiento predeterminado, los usuarios pueden elegir entre tres tipos de reglas que aplica el filtrado de URL: categoría, amenaza y dominio.

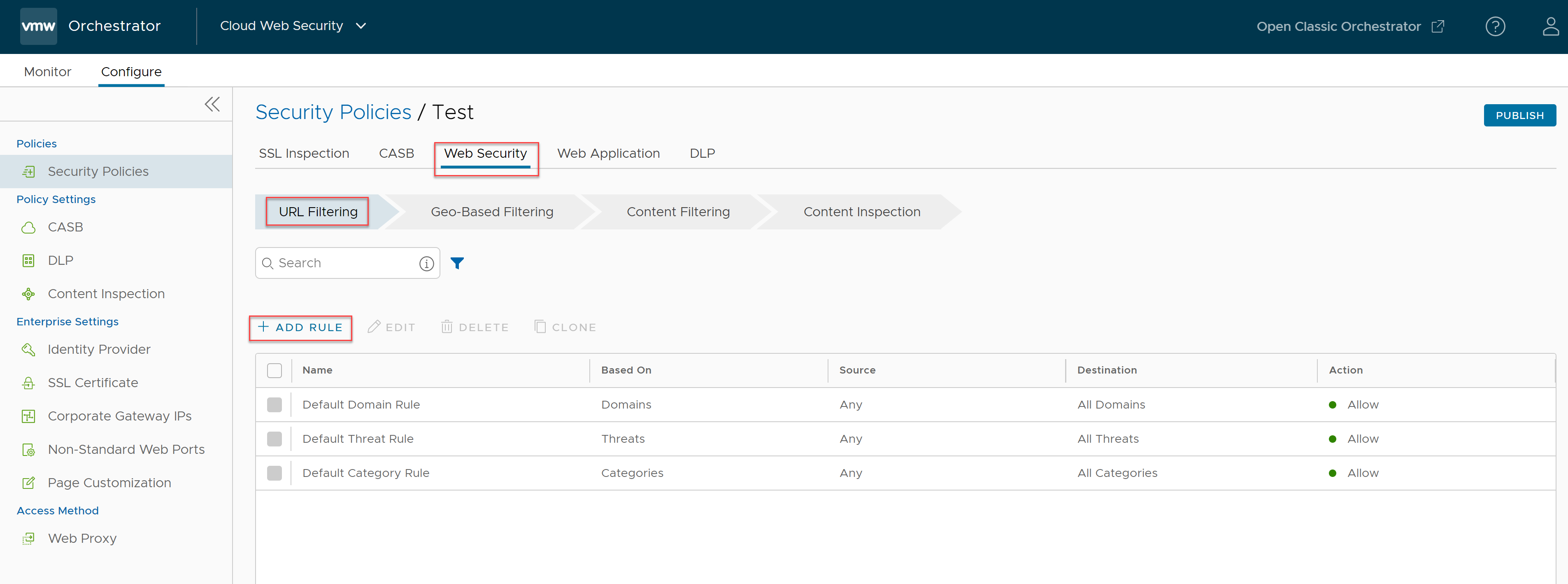

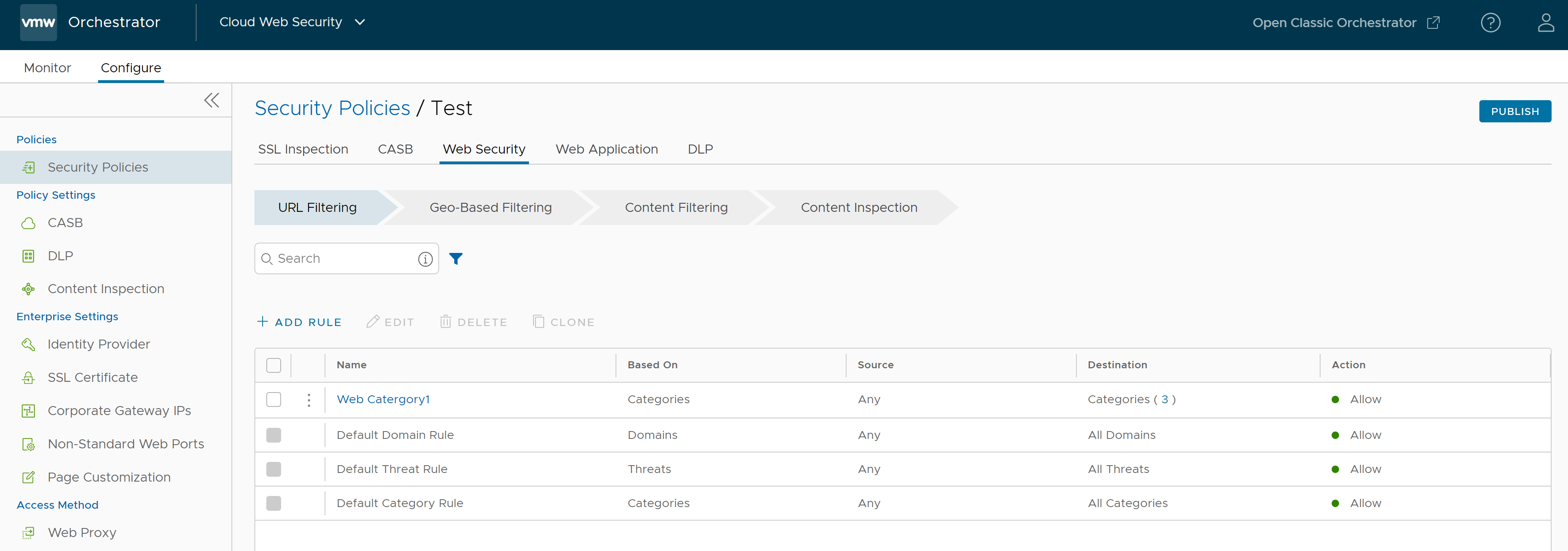

- Desplácese hasta .

- Seleccione una directiva de seguridad para configurar una regla de filtrado de URL.

- En la pantalla Directivas de seguridad (Security Policies) seleccionada, haga clic en la pestaña Seguridad web (Web Security).

- En la pestaña Filtrado de URL (URL Filtering), haga clic en + AGREGAR REGLA (+ ADD RULE).

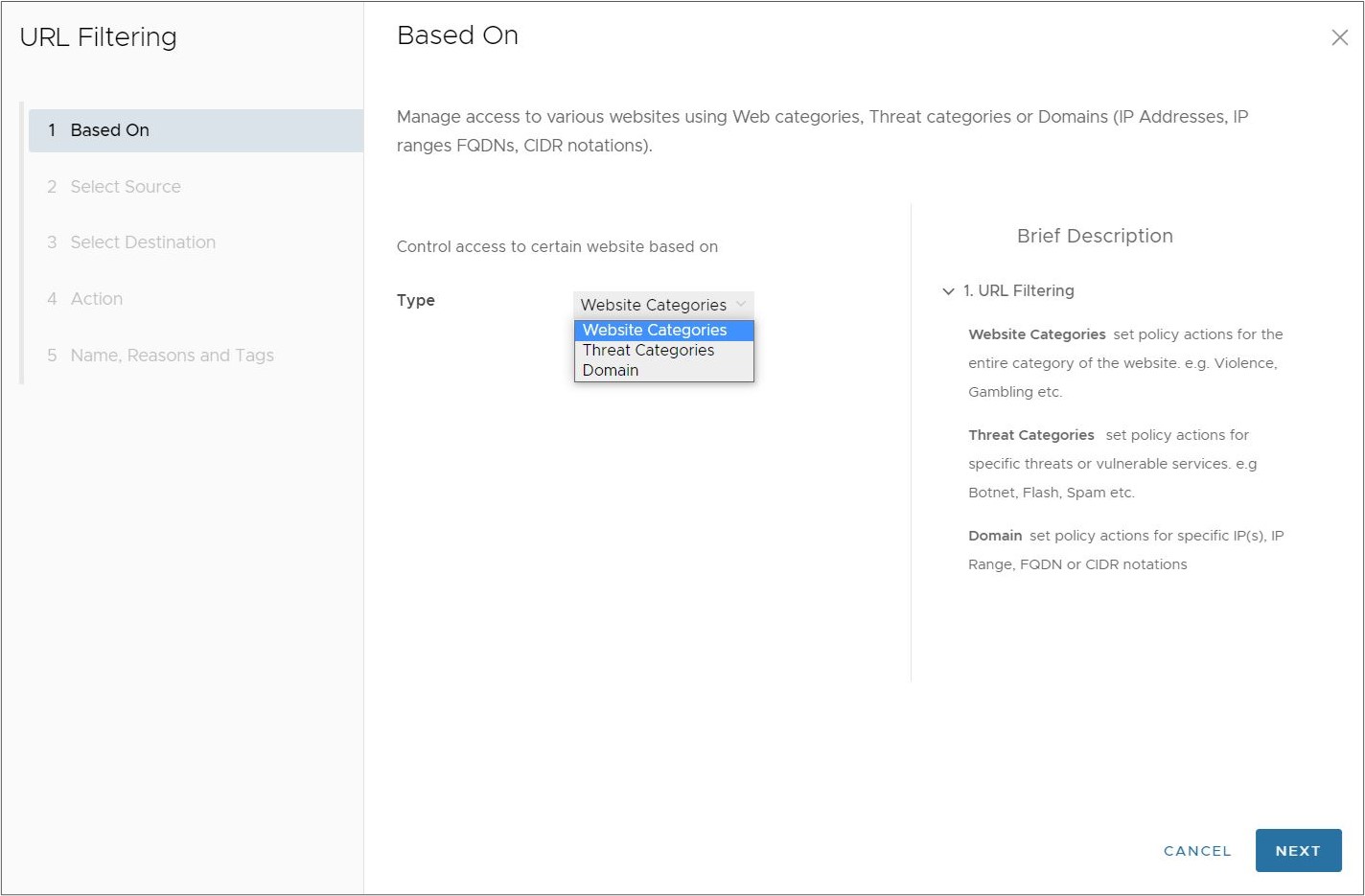

Se mostrará la pantalla Basado en (Based On).

- En la pantalla Basado en (Based On), en el menú desplegable Tipo (Type), seleccione una de las tres opciones para controlar el acceso a determinados sitios web:

- Categorías de sitio web (Website Categories): establezca acciones de directiva para toda la categoría del sitio web. Por ejemplo, violencia, juego y otras categorías del mismo tipo.

- Categorías de amenaza (Threat Categories): establezca acciones de directiva para amenazas específicas o servicios vulnerables. Por ejemplo, Botnet, Flash, Spam y otras categorías del mismo tipo.

- Dominio (Domain): establezca acciones de directiva para valores de IP, rango de IP, FQDN y notaciones de CIDR específicos. Esto se puede hacer manualmente con una lista estática configurada en la regla o mediante el uso de una lista de dominios almacenada de forma remota que se pueda editar y actualizar de forma dinámica.

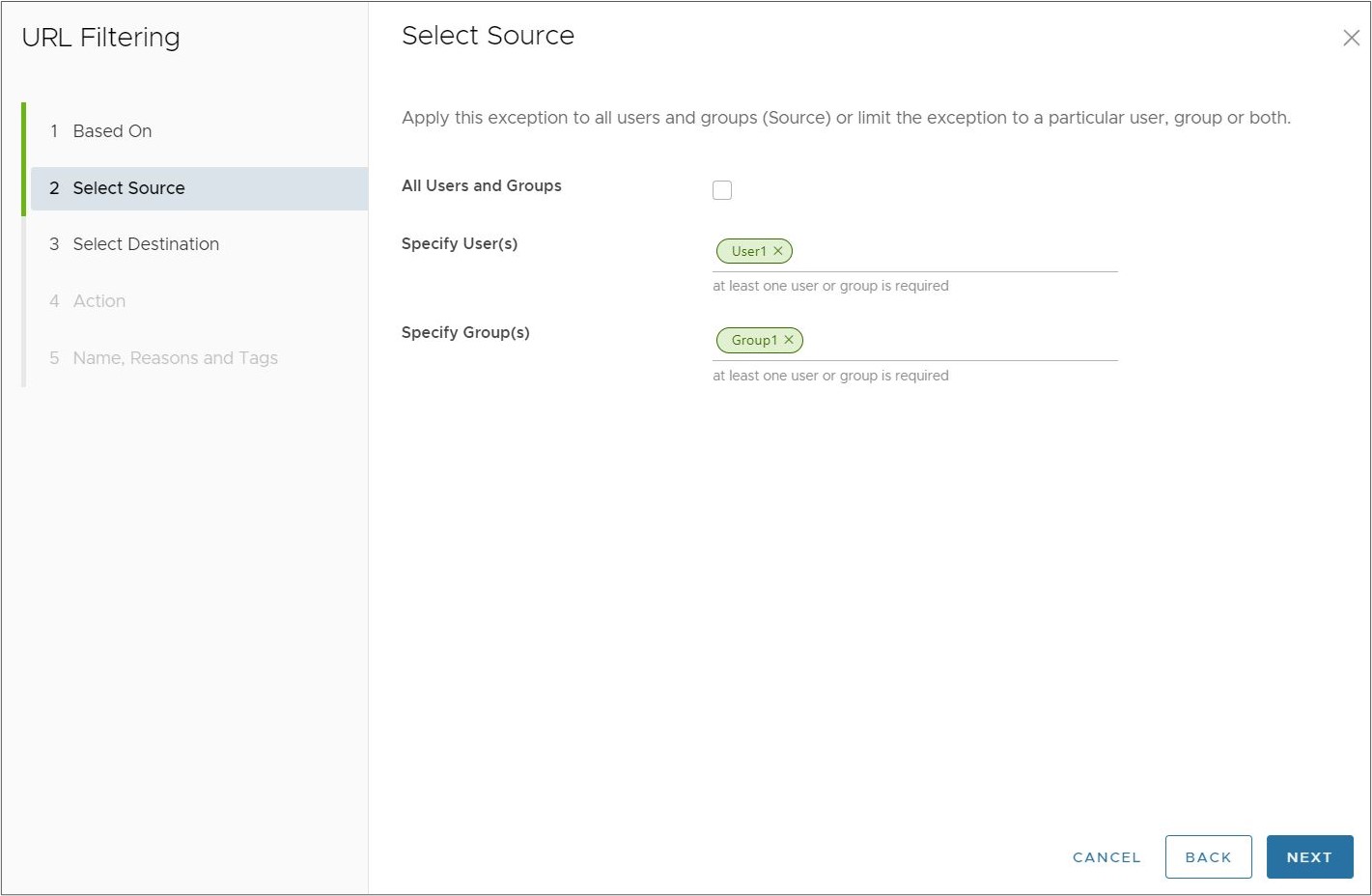

Haga clic en Siguiente (Next) y aparecerá la pantalla Seleccionar origen (Select Source).

- En la pantalla Seleccionar origen (Select Source), seleccione el origen al que aplicará la regla o la excepción.

Bajo Origen (Source), seleccione la casilla de verificación Todos los usuarios y grupos (All Users and Groups) para aplicar la regla a todos los usuarios y grupos, o anule la selección de esa casilla para especificar usuarios y grupos.

Haga clic en Siguiente (Next); aparecerá la pantalla Seleccionar destino (Select Destination).

-

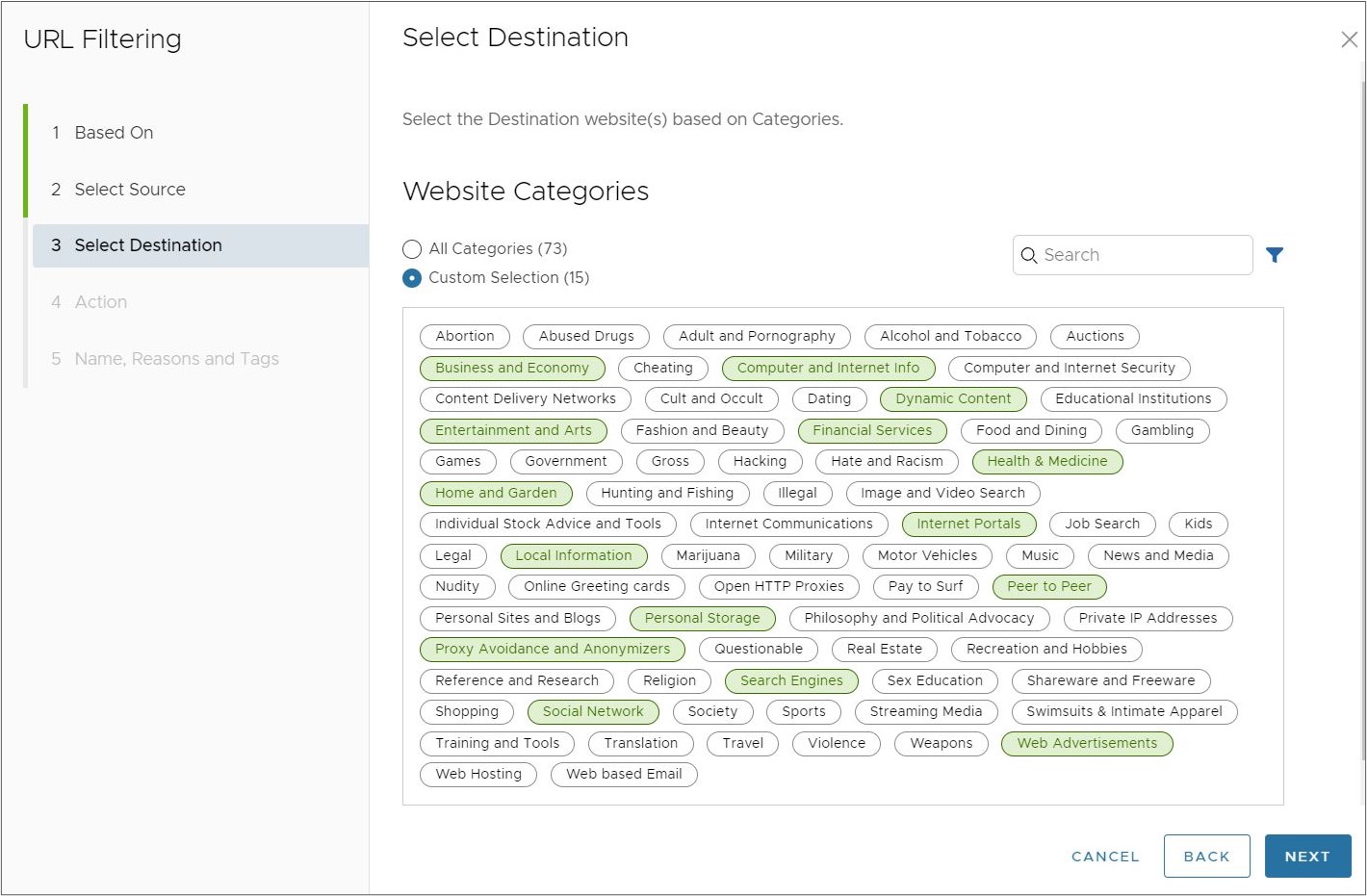

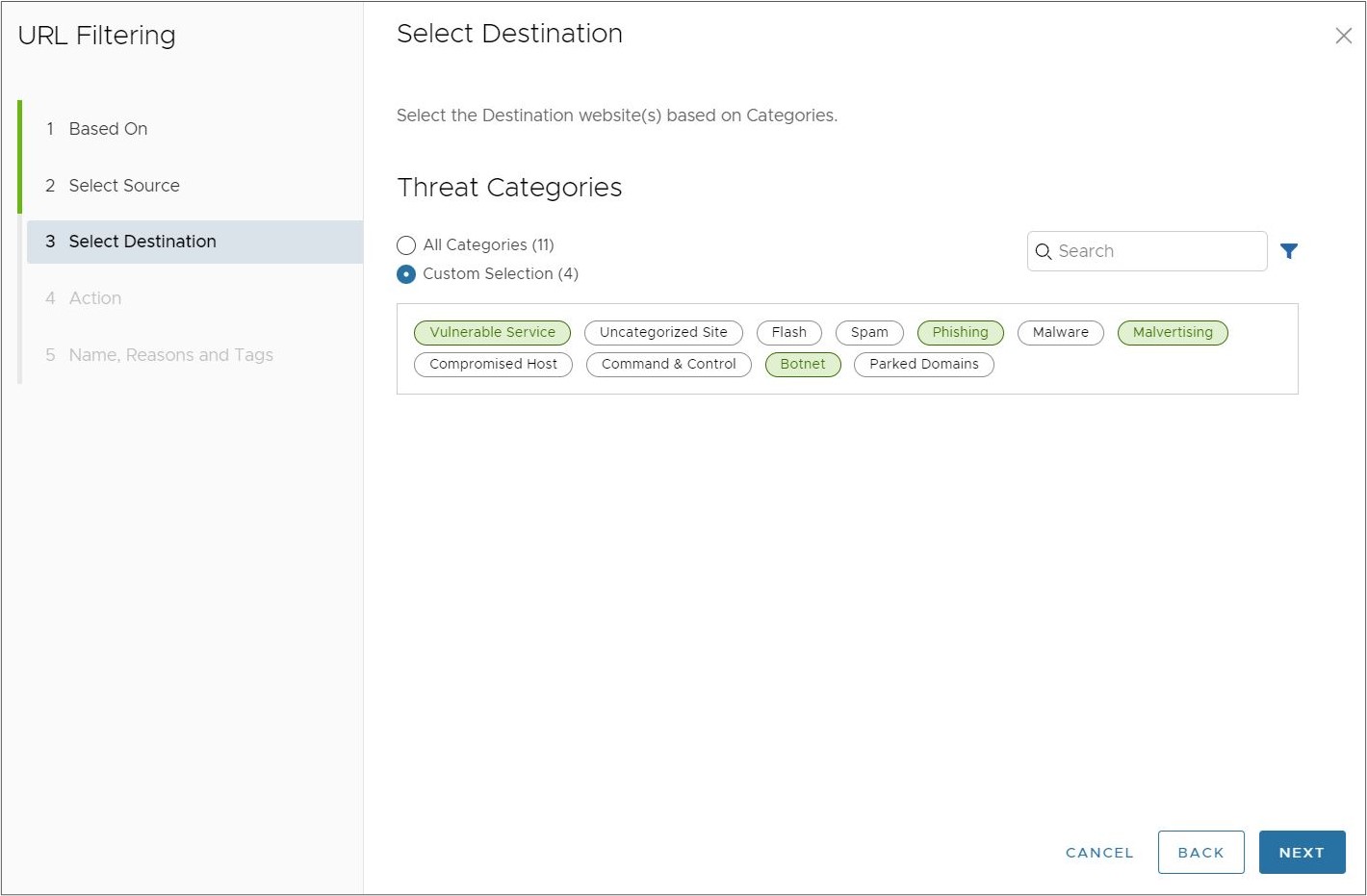

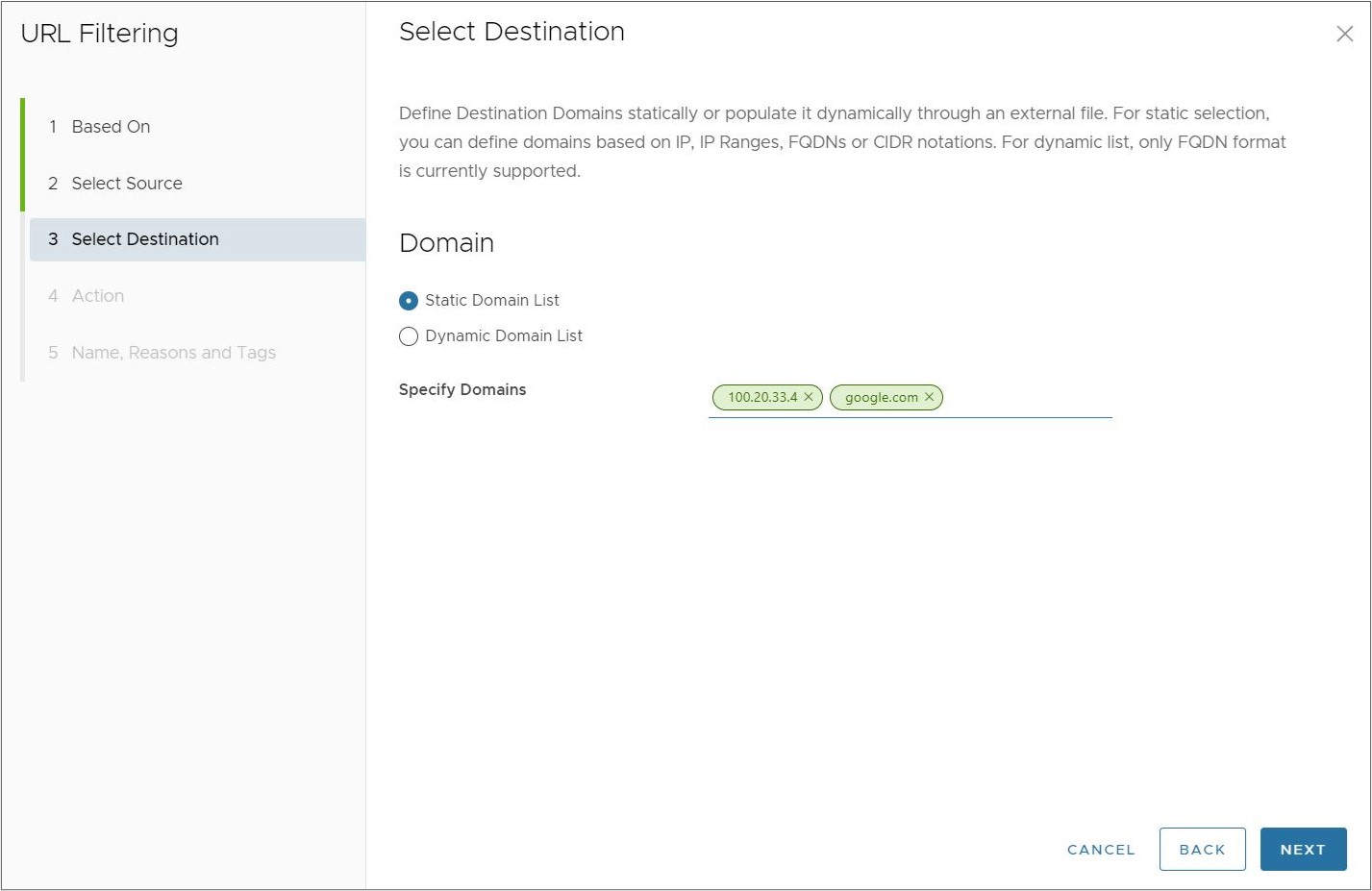

En Seleccionar destino (Select Destination), verá una pantalla de acuerdo con la selección realizada en la sección Basado en (Based On): Categorías de sitio web (Website Categories), Categorías de amenaza (Threat Categories) o Dominios (Domains).

- Categorías de sitio web (Website Categories): elija Todas las categorías (All Categories) o Selección personalizada (Custom Selection). La opción Todas las categorías (All Categories) resalta todas las categorías disponibles y las aplica a la regla. La opción Selección personalizada (Custom Selection) permite a los usuarios especificar las categorías que desea aplicar a la regla. También puede utilizar el cuadro de búsqueda para buscar una categoría.

- Categorías de amenaza (Threat Categories): elija Todas las categorías (All Categories) o Selección personalizada (Custom Selection). La opción Todas las categorías (All Categories) resalta todas las categorías disponibles y las aplica a la regla. La opción Selección personalizada (Custom Selection) permite a los usuarios especificar las categorías que desea aplicar a la regla. También puede utilizar el cuadro de búsqueda para buscar una categoría.

- Dominio (Domain): el destino del dominio se puede configurar de dos formas: Lista de dominios estáticos (Static Domain List) o Lista de dominios dinámicos (Dynamic Domain List).

- Lista de dominios estáticos (Static Domain List): para la lista de dominios estáticos, introduzca dominios con formato de dirección IP, rangos de direcciones IP, FQDN o notaciones CIDR. Los formatos de dominio se pueden mezclar según sea necesario. La lista es estática en el sentido de que debe actualizar la regla de forma manual cada vez que desea cambiar la lista.

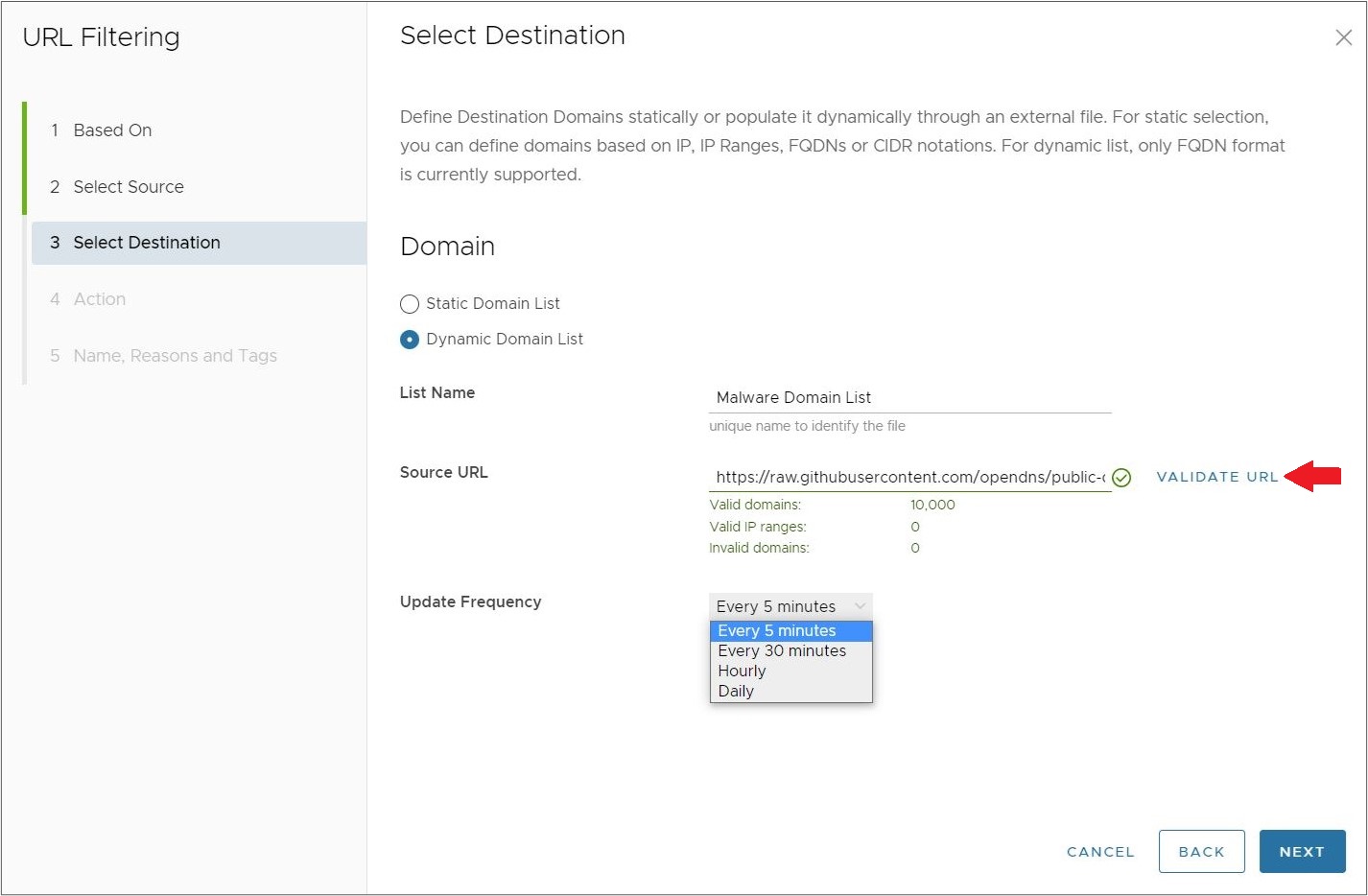

- Lista de dominios dinámicos (Dynamic Domain List): para esta opción, Cloud Web Security hace referencia a una lista de texto de dominios con formato FQDN que se almacena de forma remota en una ubicación que usted elija. La ubicación debe ser accesible públicamente para el servicio. La ventaja de esta opción es que se puede crear una lista de dominios con un gran número de dominios y que se puede editar y actualizar fácilmente.

Nota: Dado que una lista de dominios estáticos permite dominios con diversos formatos (dirección IP, rangos de direcciones IP, FQDN o notaciones CIDR), la lista de dominios dinámicos que crea y mantiene solo puede utilizar dominios en formato FQDN.

La pantalla Lista de dominios dinámicos (Dynamic Domain List) tiene tres campos de configuración:

- Nombre de lista (List Name): especifique un nombre único para la lista de dominios a la que se hace referencia.

- URL de origen (Source URL): la ubicación de la lista de archivos de texto. Esta URL debe estar disponible públicamente para que Cloud Web Security pueda acceder a ella. Por ejemplo, un usuario podría crear un archivo de texto y almacenarlo en Dropbox, donde se puede establecer que el archivo esté disponible para cualquier usuario que tenga el vínculo.

En el siguiente ejemplo, hemos utilizado https://raw.githubusercontent.com/opendns/public-domain-lists/master/opendns-top-domains.txt como nuestra dirección URL remota. Esta es una lista simple de los principales dominios públicos por OpenDNS.

Una vez introducida la URL de origen (Source URL), haga clic en Validar URL (Validate URL). A continuación, Cloud Web Security comprobará la URL para confirmar que se puede acceder a ella y, a continuación, comprobará el archivo de texto y determinará la validez de los dominios de la lista. Si todos los dominios son válidos, verá todo el texto verde y, a continuación, podrá configurar la frecuencia de actualización como se muestra en la siguiente imagen.

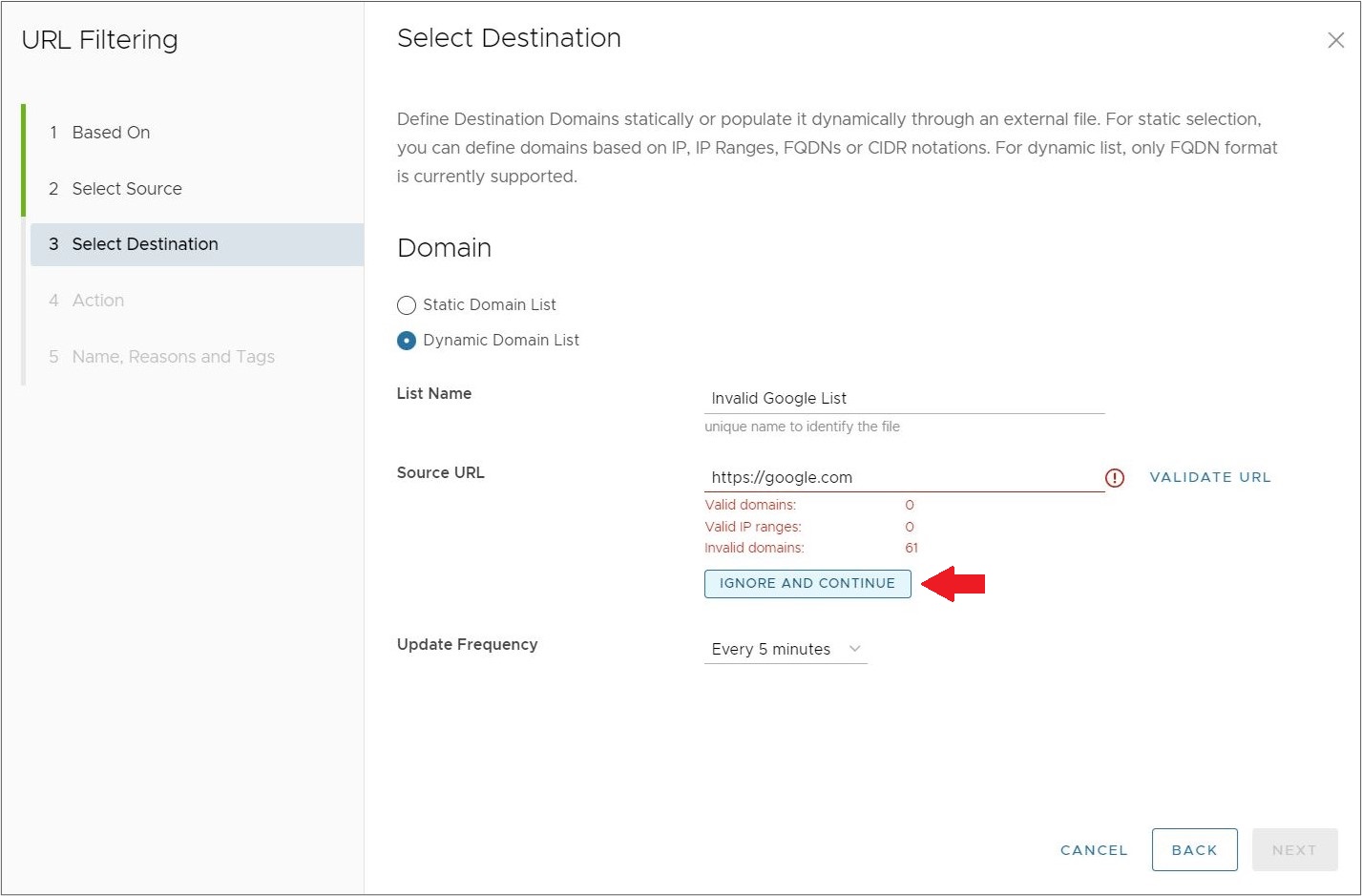

Figura 1. Lista dinámica de dominios con todos los dominios válidos  Si hay dominios no válidos en la lista de dominios dinámicos, el resultado de la prueba aparecerá como texto rojo, y mostrará la cantidad de dominios válidos y no válidos como se ilustra en la siguiente imagen. Puede solucionar los problemas de su lista de dominios y volver a probarla, o bien podrá hacer clic en Ignorar y Continuar (Ignore and Continue). Cloud Web Security ignorará los dominios no válidos de la lista al aplicar la regla de filtrado de URL.Nota: Si bien la prueba Validar URL genera el número de dominios no válidos, no especifica qué dominios de la lista no son válidos. Deberá solucionar los problemas de su lista de dominios por separado para asegurarse de que todos los dominios enumerados sean válidos.

Si hay dominios no válidos en la lista de dominios dinámicos, el resultado de la prueba aparecerá como texto rojo, y mostrará la cantidad de dominios válidos y no válidos como se ilustra en la siguiente imagen. Puede solucionar los problemas de su lista de dominios y volver a probarla, o bien podrá hacer clic en Ignorar y Continuar (Ignore and Continue). Cloud Web Security ignorará los dominios no válidos de la lista al aplicar la regla de filtrado de URL.Nota: Si bien la prueba Validar URL genera el número de dominios no válidos, no especifica qué dominios de la lista no son válidos. Deberá solucionar los problemas de su lista de dominios por separado para asegurarse de que todos los dominios enumerados sean válidos.Figura 2. Lista dinámica de dominios con dominios no válidos

- Frecuencia de actualización (Update Frequency): configure la frecuencia con la que desea que Cloud Web Security compruebe la lista de dominios dinámicos para actualizar esta regla de filtrado de URL. Las opciones son cada: 5 minutos, 30 minutos, 1 hora (60 minutos), diaria (24 horas).

Haga clic en Siguiente (Next) y aparecerá la pantalla Acción (Action).

- Lista de dominios estáticos (Static Domain List): para la lista de dominios estáticos, introduzca dominios con formato de dirección IP, rangos de direcciones IP, FQDN o notaciones CIDR. Los formatos de dominio se pueden mezclar según sea necesario. La lista es estática en el sentido de que debe actualizar la regla de forma manual cada vez que desea cambiar la lista.

- Categorías de sitio web (Website Categories): elija Todas las categorías (All Categories) o Selección personalizada (Custom Selection). La opción Todas las categorías (All Categories) resalta todas las categorías disponibles y las aplica a la regla. La opción Selección personalizada (Custom Selection) permite a los usuarios especificar las categorías que desea aplicar a la regla. También puede utilizar el cuadro de búsqueda para buscar una categoría.

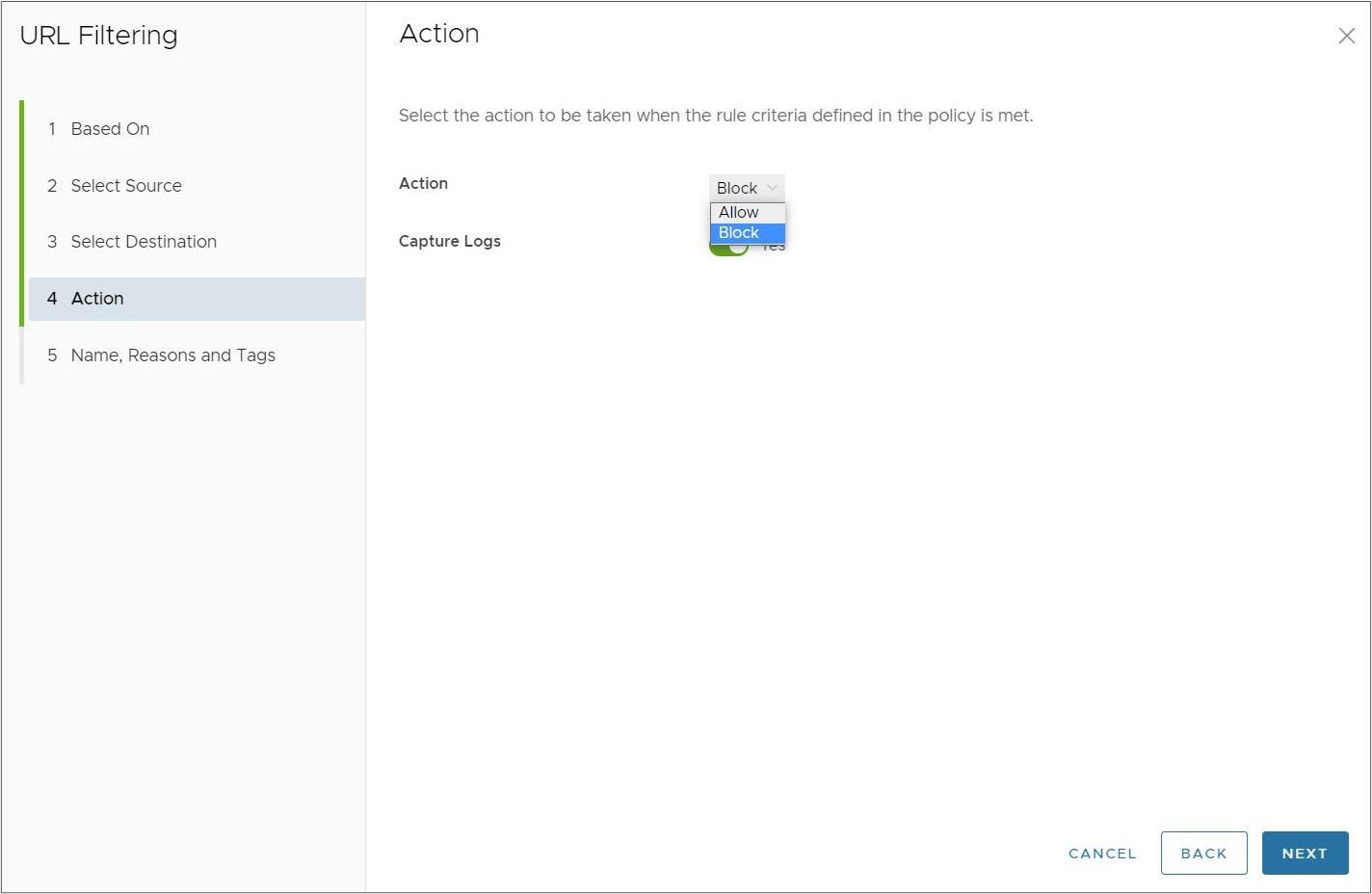

- En la pantalla Acción (Action), seleccione primero la acción Bloquear (Block) o Permitir (Allow), en el menú desplegable de la Acción (Action) que deberá llevarse a cabo cuando los criterios de regla definidos en la directiva se cumplan.

A continuación, seleccione si desea activar la opción Registros de captura (Capture Logs). Cuando se configura como Yes, Cloud Web Security registra cada instancia en la que se aplica la regla de filtrado de URL, y estos eventos registrados se pueden observar en o se pueden compilar y descargar como un informe en .

Haga clic en Siguiente (Next) y aparecerá la pantalla Nombre, motivos y etiquetas (Name, Reasons and Tags).

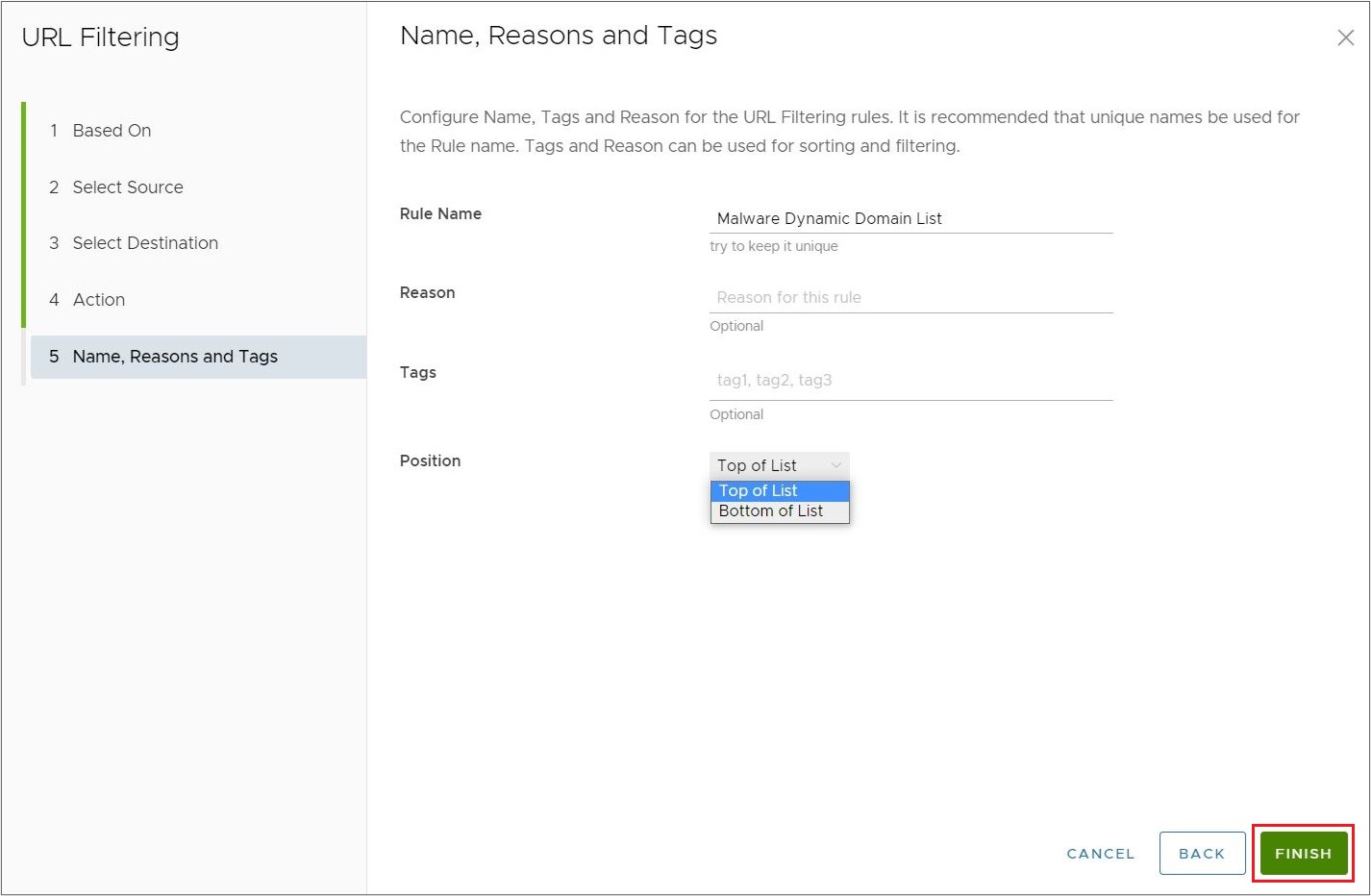

- En la pantalla Nombre, motivos y etiquetas (Name, Reasons, and Tags), configure un Nombre de regla (Rule Name) exclusivo (obligatorio), Etiquetas (Tags) (si se utiliza), un Motivo (Reason) (si es necesario) y una Posición (Position) para la regla de la lista de reglas de filtrado de URL; las opciones son Parte superior de la lista (Top of List) o Parte inferior de la lista (Bottom of List).

Nota: El campo Posición (Position) designa la posición de la regla en la lista de reglas de filtrado de URL.

- Haga clic en Finalizar (Finish) y la regla de filtrado de URL recién creada aparecerá en la lista Filtrado de URL (URL Filtering).

- Para que se aplique la nueva regla de directiva de seguridad, seleccione la regla y haga clic en el botón Publicar (Publish) situado en la esquina superior derecha de la pantalla.

- Después de publicar la directiva de seguridad, los usuarios pueden Aplicar la directiva de seguridad.

- Para una directiva de seguridad existente, el usuario puede realizar las siguientes acciones seleccionando la casilla de verificación de la directiva:

- Editar (Edit): permite modificar una regla de directiva existente.

- Clonar (Clone): permite clonar una directiva a partir de una existente.

- Eliminar (Delete): permite eliminar una directiva.

Filtrado basado en la geografía

El filtrado basado en la geografía permite a los usuarios configurar una regla para bloquear o permitir el tráfico de Internet en función de la región geográfica del contenido. Cloud Web Security utiliza MaxMind para resolver la dirección IP de destino y determinar el país/región de destino del tráfico.

- Controlar la navegación web de los empleados según el origen geográfico y el destino del tráfico.

- Permitir/Bloquear según una lista de 251 países/regiones.

- Todas las descargas y cargas se permiten independientemente de su región geográfica.

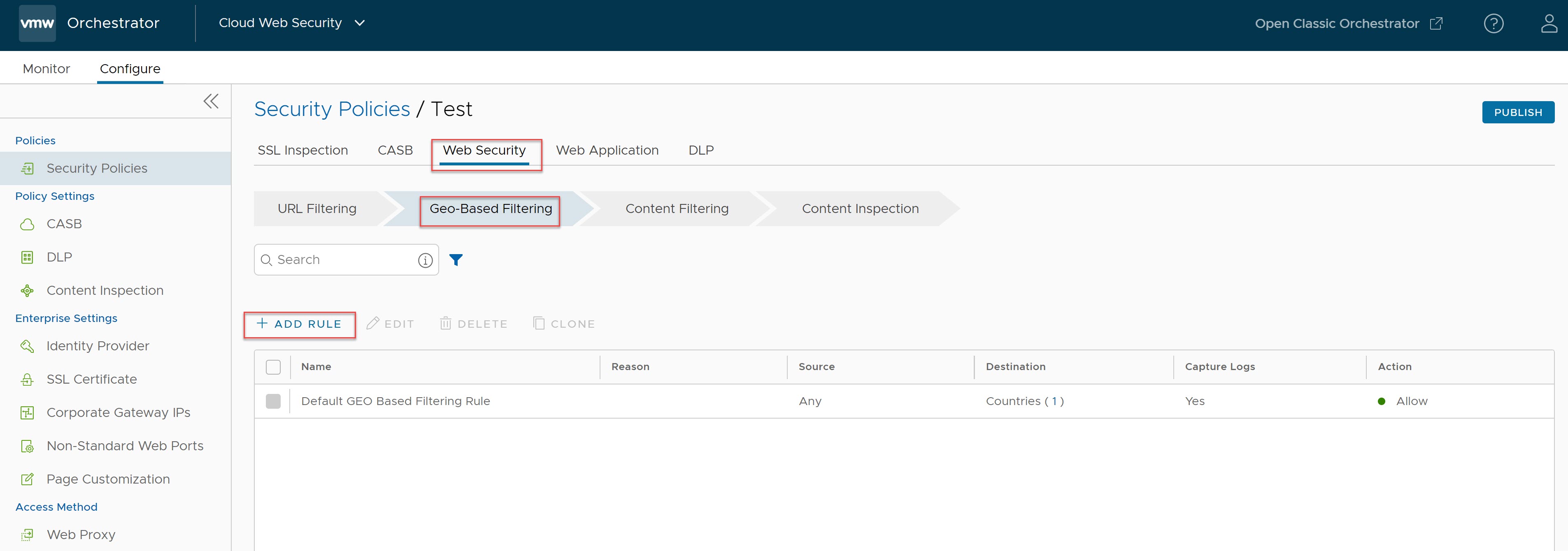

- Desplácese hasta .

- Seleccione una directiva de seguridad para configurar una regla de filtrado geográfico.

- En la pantalla Directivas de seguridad (Security Policies) seleccionada, haga clic en la pestaña Seguridad web (Web Security).

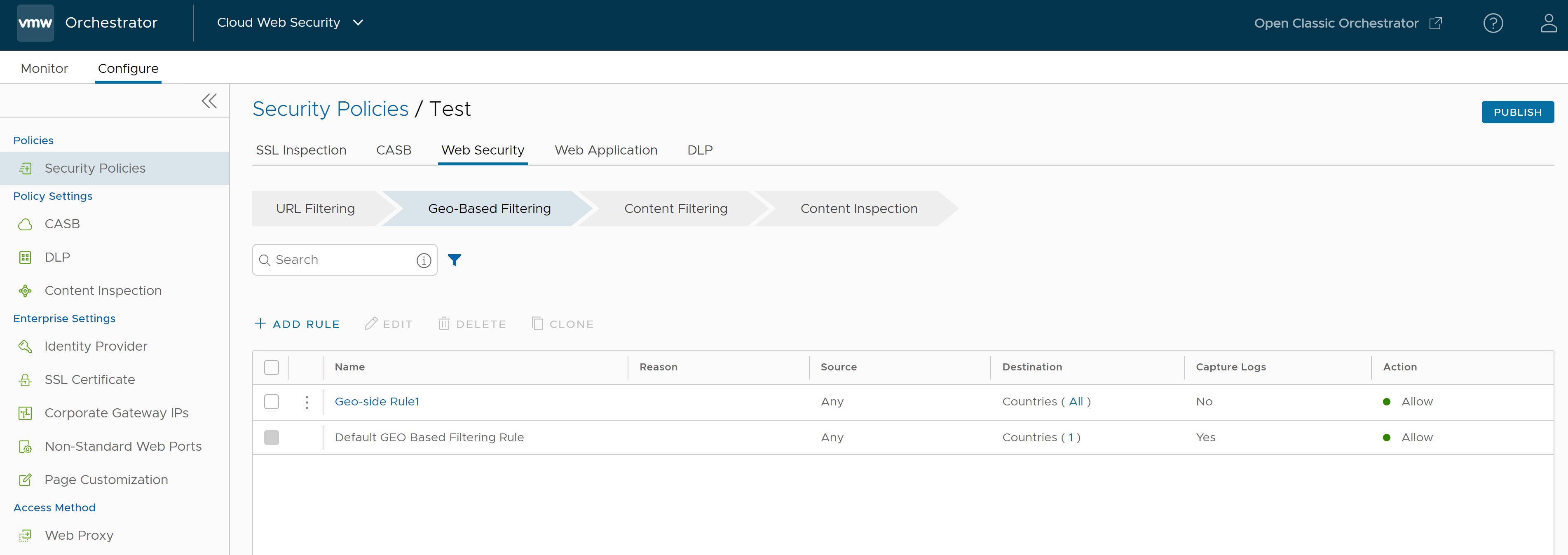

- En la pestaña Filtrado basado en la geografía (Geo-Based Filtering), haga clic en + AGREGAR REGLA (+ ADD RULE).

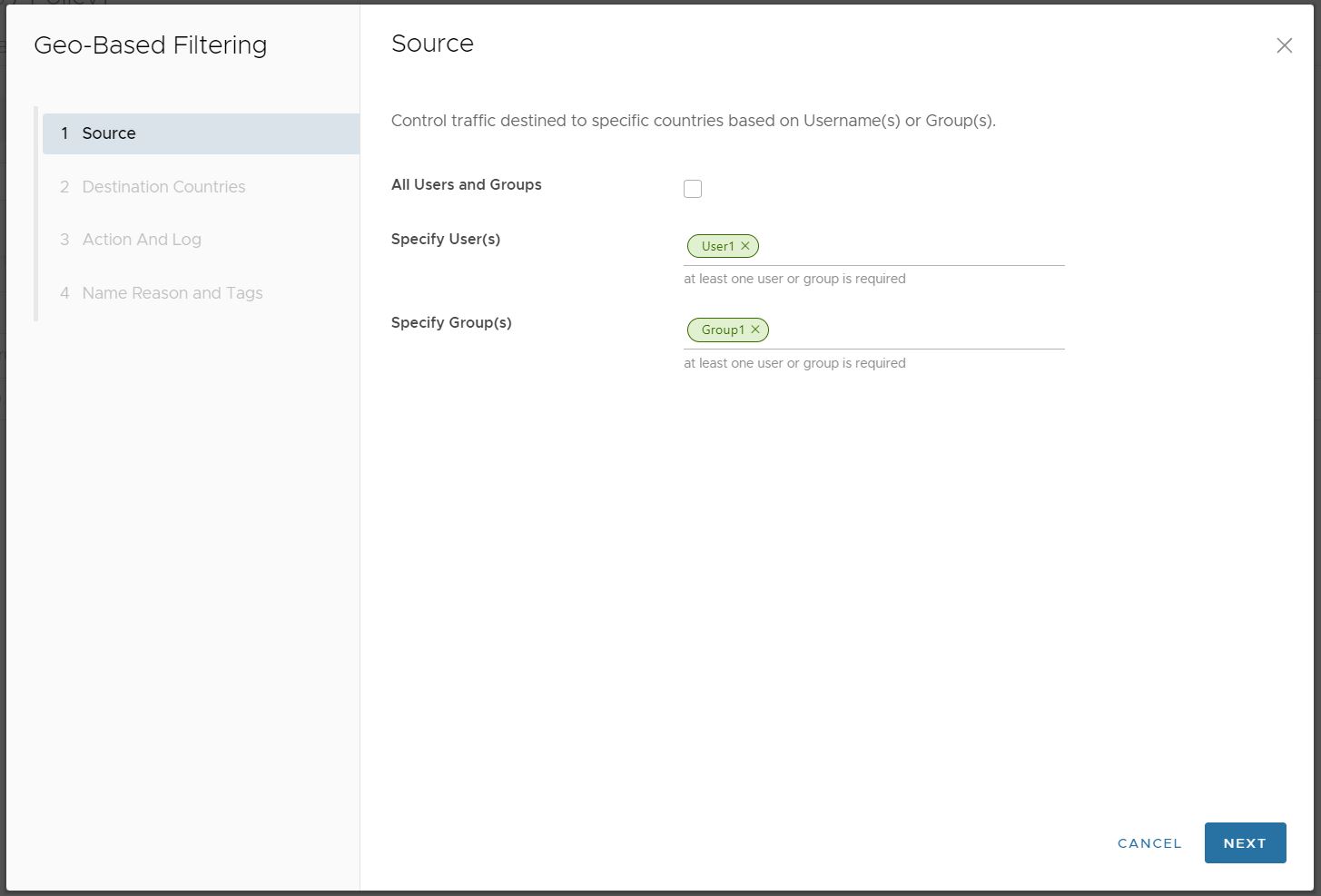

Se mostrará la pantalla Origen (Source).

- En la pantalla Origen (Source), elija Todos los usuarios y grupos (All Users and Groups) para que la regla basada en geolocalización se aplique a todos los usuarios de la empresa. Elija los campos Especificar usuario(s) (Specify User(s)) y Especificar grupo(s) Specify Group(s) para especificar uno o varios usuarios o grupos a los que se aplicará la regla.

Haga clic en Siguiente (Next), aparecerá la pantalla Países/regiones de destino (Destination Countries).

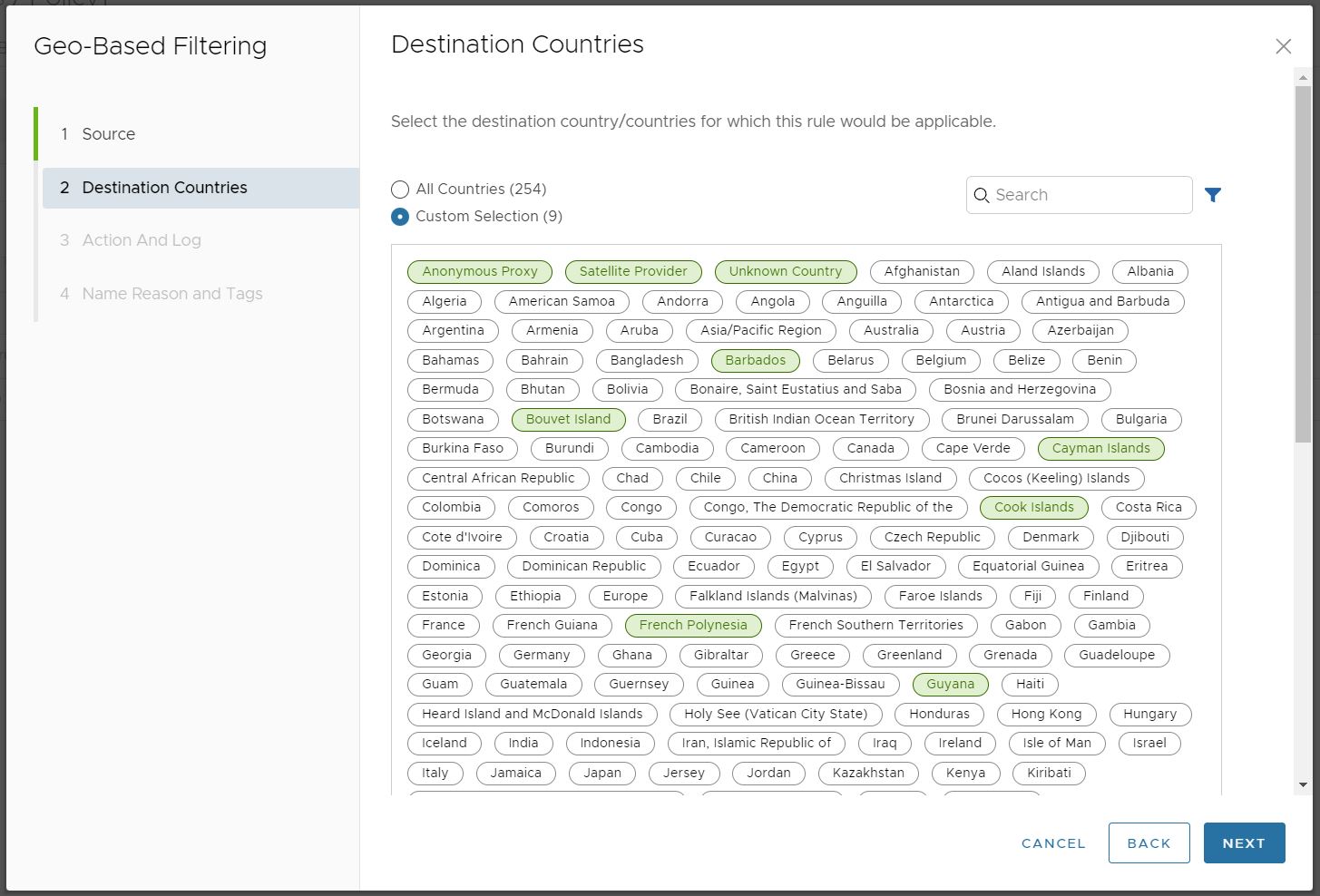

- En la pantalla Países/regiones de destino (Destination Countries), seleccione los países a los que desea aplicar la regla o la excepción.

Haga clic en Todos los países/regiones (All Countries) y los 251 países/regiones más el proxy anónimo, el proveedor de satélite y el país/región desconocido formarán parte de la regla. De lo contrario, utilice Selección personalizada (Custom Selection) para seleccionar individualmente cada país/región al que desea que se aplique la regla.Nota: Las categorías Proxy anónimo (Anonymous Proxy) y Proveedor de satélite (Satellite Provider) se utilizarán para garantizar que no se elude la regla. Un cliente puede utilizar un vínculo de un proveedor satélite o un proxy anónimo para que el tráfico que se dirige a un país/región seleccionado parezca ir a un país/región no seleccionado. Agregar estos dos destinos a una regla basada en la geografía ayuda a mitigar el éxito de ese enfoque.Nota: La categoría País/región desconocido (Unknown Country) garantiza que el tráfico de MaxMind no se resuelva correctamente y que se identifique como "Desconocido" (Unknown) independientemente de la regla basada en la geografía. Para obtener más información sobre la precisión de geolocalización de MaxMind para un país/región en particular, consulte su página GeoIP2 City Accuracy. Si un país/región tiene un nivel bajo de precisión de geolocalización, seleccione País/región desconocido (Unknown Country) para garantizar una cobertura completa bajo la regla.

Haga clic en Todos los países/regiones (All Countries) y los 251 países/regiones más el proxy anónimo, el proveedor de satélite y el país/región desconocido formarán parte de la regla. De lo contrario, utilice Selección personalizada (Custom Selection) para seleccionar individualmente cada país/región al que desea que se aplique la regla.Nota: Las categorías Proxy anónimo (Anonymous Proxy) y Proveedor de satélite (Satellite Provider) se utilizarán para garantizar que no se elude la regla. Un cliente puede utilizar un vínculo de un proveedor satélite o un proxy anónimo para que el tráfico que se dirige a un país/región seleccionado parezca ir a un país/región no seleccionado. Agregar estos dos destinos a una regla basada en la geografía ayuda a mitigar el éxito de ese enfoque.Nota: La categoría País/región desconocido (Unknown Country) garantiza que el tráfico de MaxMind no se resuelva correctamente y que se identifique como "Desconocido" (Unknown) independientemente de la regla basada en la geografía. Para obtener más información sobre la precisión de geolocalización de MaxMind para un país/región en particular, consulte su página GeoIP2 City Accuracy. Si un país/región tiene un nivel bajo de precisión de geolocalización, seleccione País/región desconocido (Unknown Country) para garantizar una cobertura completa bajo la regla.Haga clic en Siguiente y aparecerá la pantalla Acción y registro (Action and Log).

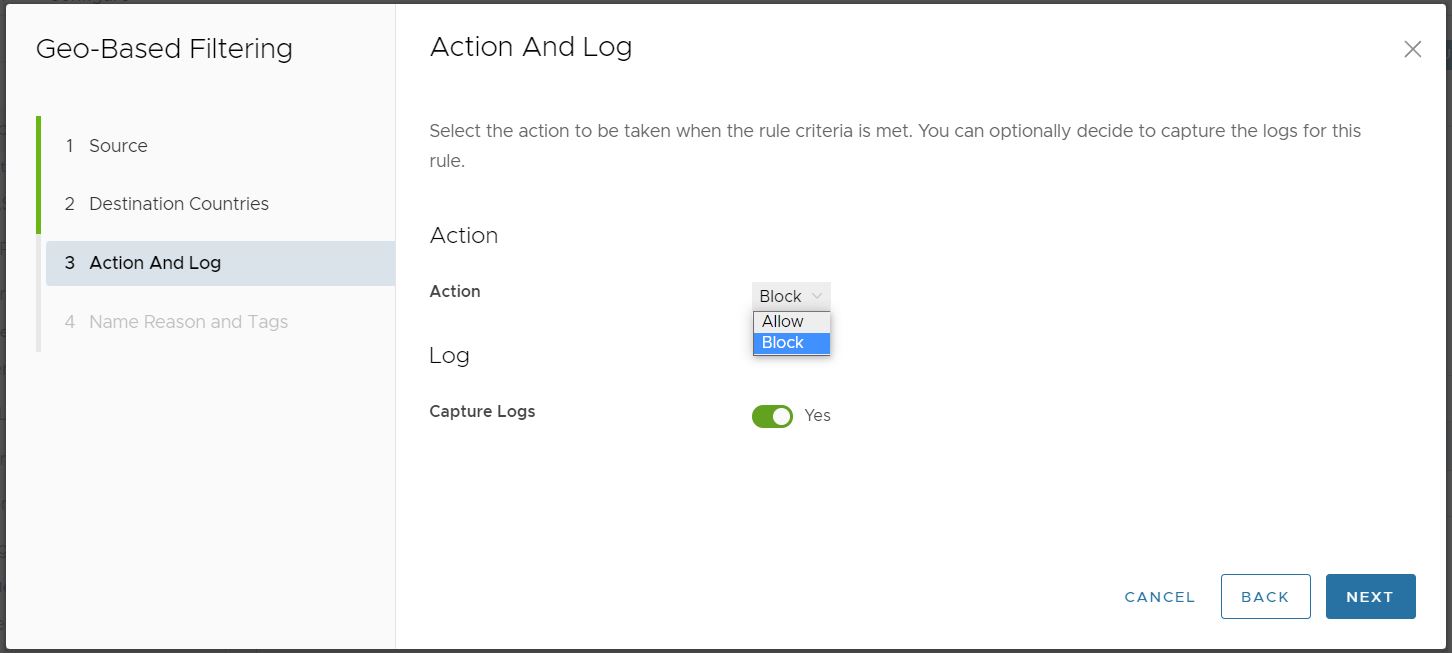

- En la pantalla Acción y registro (Action and Log), seleccione la acción Bloquear (Block) o Permitir (Allow), en el menú desplegable de la Acción (Action) que deberá llevarse a cabo cuando los criterios de regla definidos en la directiva se cumplan.

A continuación, especifique si Registros de captura (Capture Logs) debe utilizarse cuando la regla se aplique al tráfico.

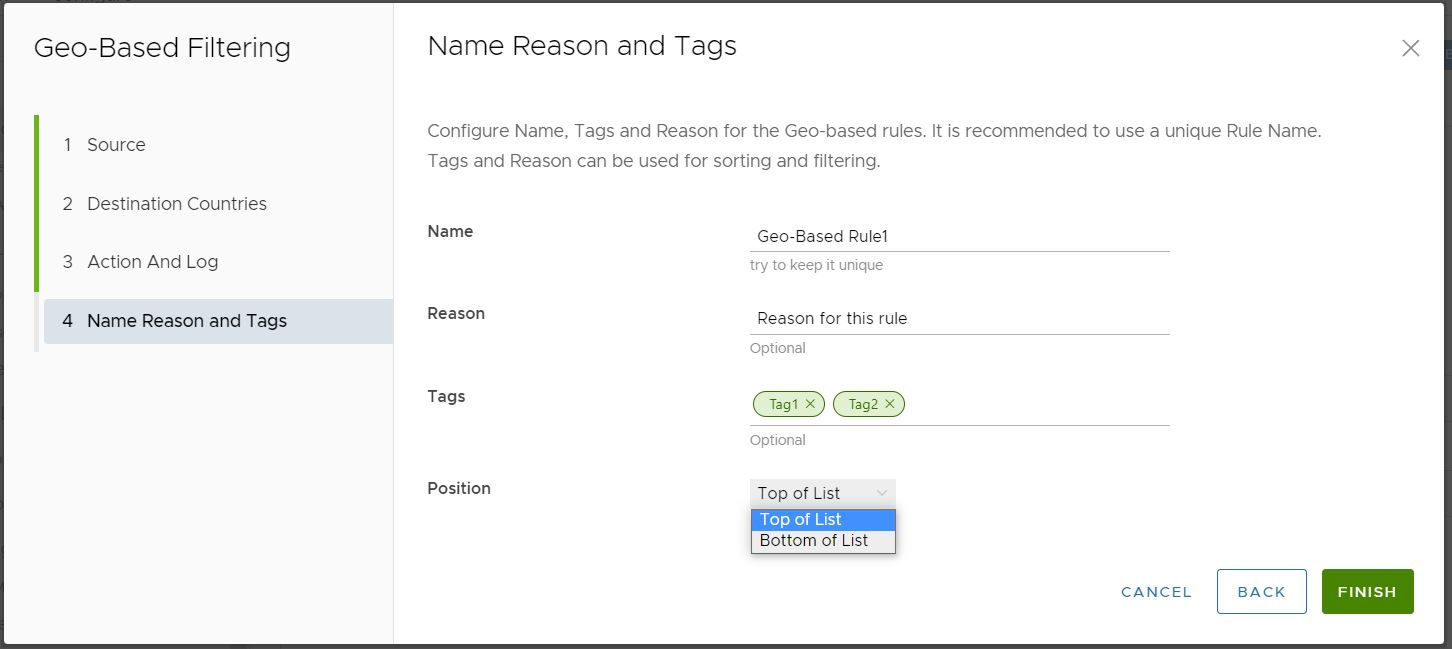

Haga clic en Siguiente (Next) y aparecerá la pantalla Nombre, motivos y etiquetas (Name, Reasons and Tags).

- En la pantalla , Nombre, motivos y etiquetas (Name, Reasons and Tags), configure un nombre de regla único (obligatorio), etiquetas (si se utiliza), un motivo (si es necesario) y una posición para la regla de la lista de reglas URL (las opciones son "Parte superior de la lista" (Top of List) o "Parte inferior de la lista" (Bottom of List)).

- Haga clic en Finalizar (Finish) y la regla de filtrado basada en la geografía recién creada aparecerá en la lista Filtrado basado en la geografía (Geo-Based Filtering).

- Para que se aplique la nueva regla de directiva de seguridad, seleccione la regla y haga clic en el botón Publicar (Publish) situado en la esquina superior derecha de la pantalla.

- Después de publicar la directiva de seguridad, los usuarios pueden Aplicar la directiva de seguridad.

- Para una directiva de seguridad existente, el usuario puede realizar las siguientes acciones seleccionando la casilla de verificación de la directiva:

- Editar (Edit): permite modificar una regla de directiva existente.

- Clonar (Clone): permite clonar una directiva a partir de una existente.

- Eliminar (Delete): permite eliminar una directiva.

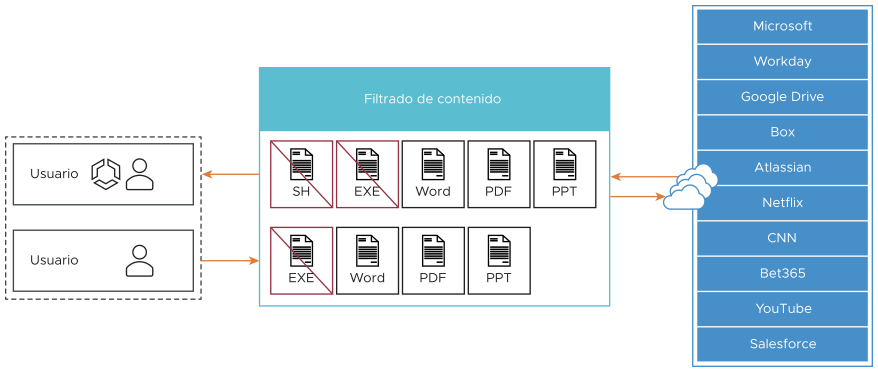

Filtrado de contenido

- Reducir la superficie de ataque al permitir solo los tipos de contenido requeridos.

- Controlar el contenido para las cargas y descargas.

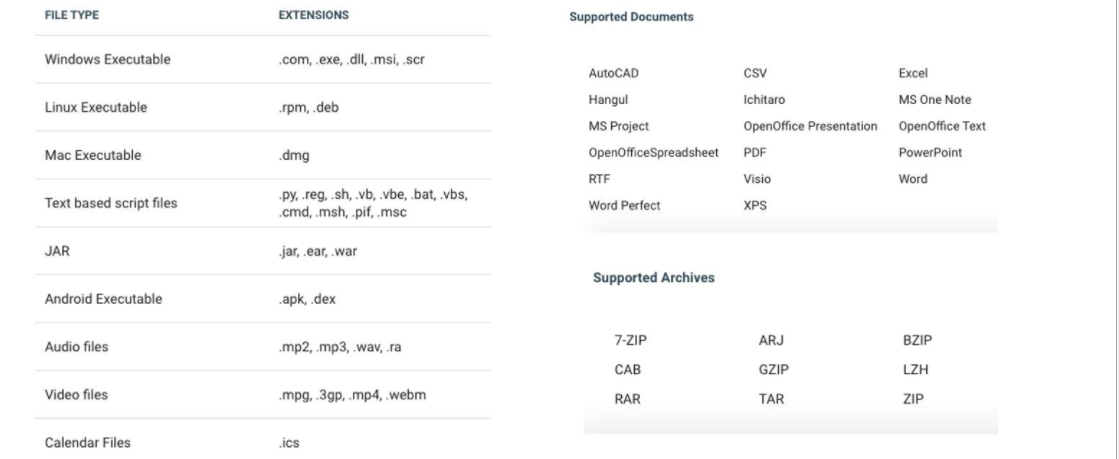

Se admiten los siguientes tipos de archivos y documentos.

Las reglas predeterminadas para el filtrado de contenido son:

Las reglas predeterminadas para el filtrado de contenido son:- Se permiten todas las descargas, pero primero se realiza un análisis de virus para detectar contenido dañino.

- Se permiten todas las cargas sin inspección.

Nota: Si el análisis de virus detecta contenido dañino en una descarga, esa descarga se bloqueará y se registrará en Eventos (Events).

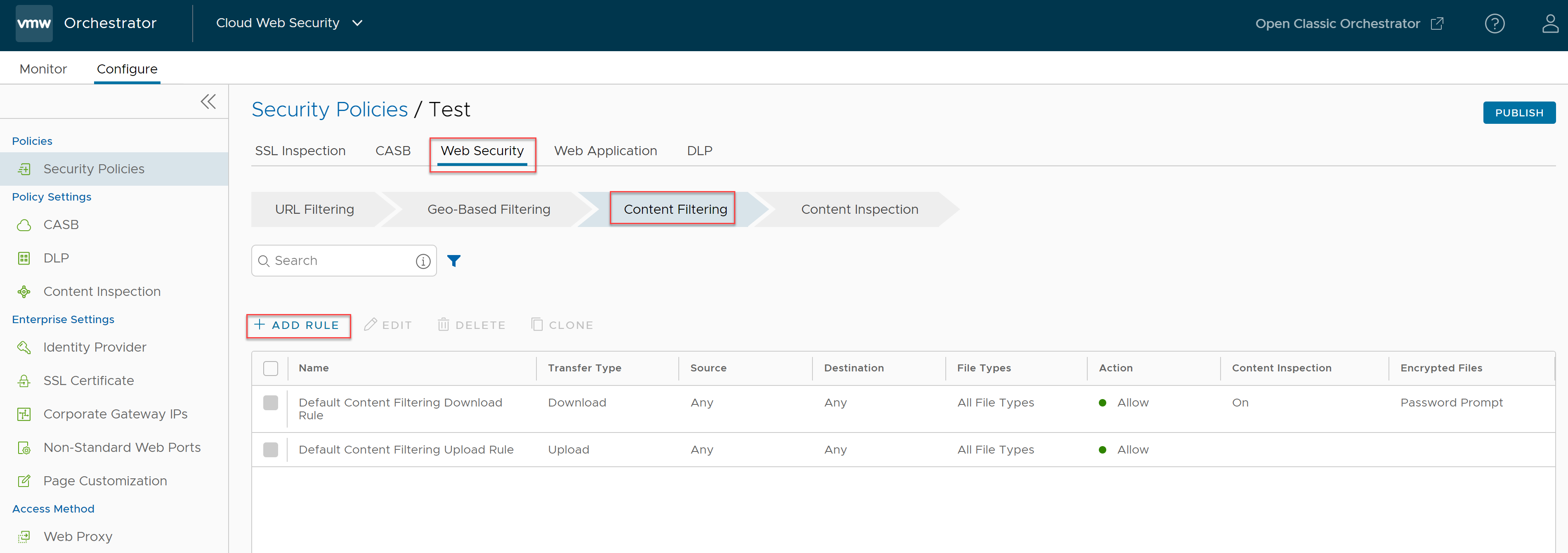

- Desplácese hasta .

- Seleccione una directiva de seguridad para configurar una regla de filtrado de contenido.

- En la pantalla Directivas de seguridad (Security Policies) seleccionada, haga clic en la pestaña Seguridad web (Web Security).

- En la pestaña Filtrado de contenido (Content Filtering), haga clic en + AGREGAR REGLA (+ ADD RULE).

Se mostrará la pantalla Basado en (Based On).

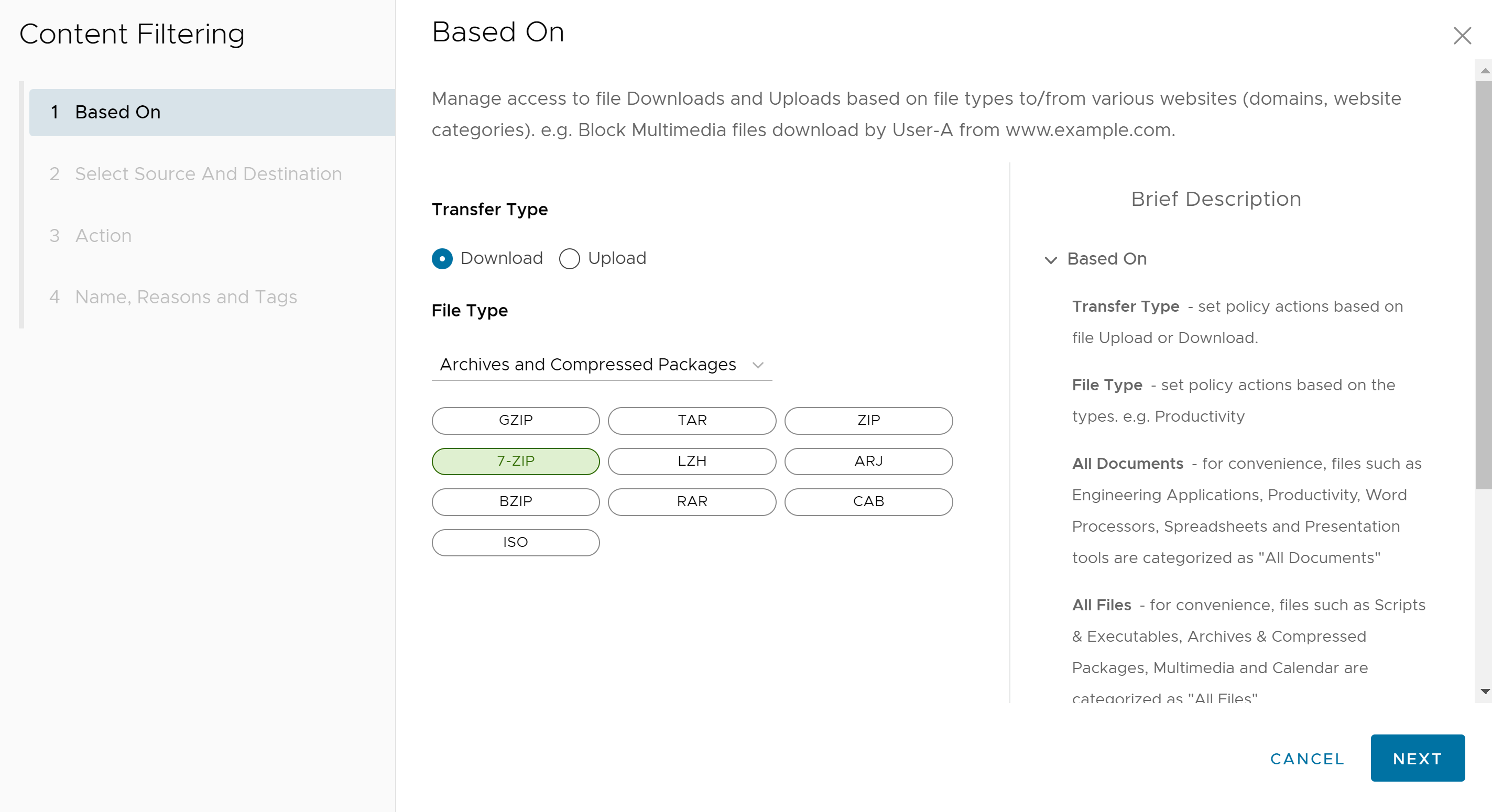

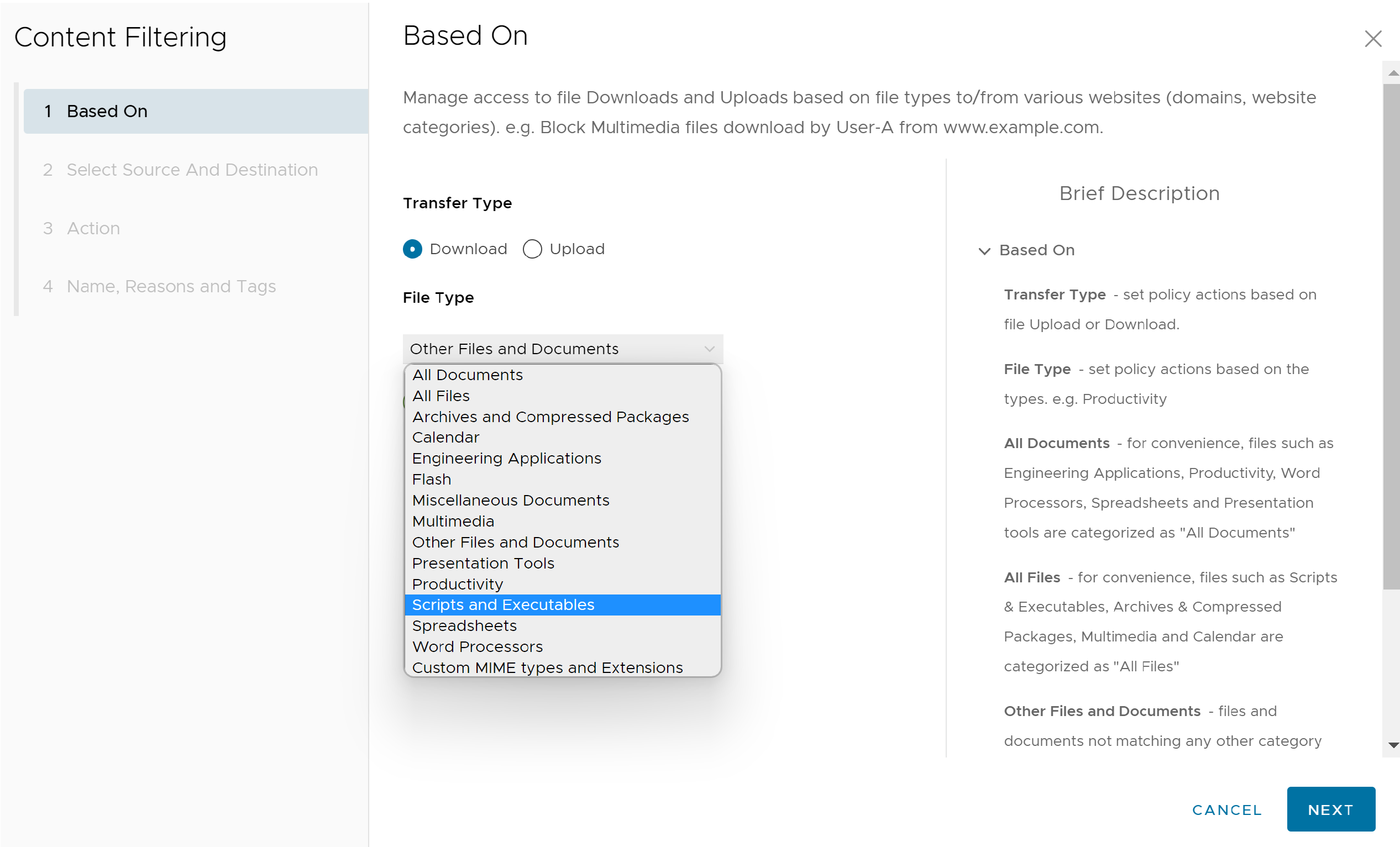

- En la pantalla Basado en (Based On), configure los siguientes ajustes para administrar el acceso a descargas y cargas de archivos en función de los tipos de archivo desde o hacia varios sitios web:

- En Tipo de transferencia (Transfer Type), seleccione el botón de radio Descargar (Download) o Cargar (Upload). Los usuarios no pueden seleccionar ambas opciones. Si los usuarios desean una regla de descarga y de carga, se requieren dos reglas independientes.

- En el menú desplegable Tipo de archivo (File Type), seleccione un tipo de archivo.

- Haga clic en Siguiente (Next) y aparecerá la pantalla Seleccionar origen y destino (Select Source and Destination).

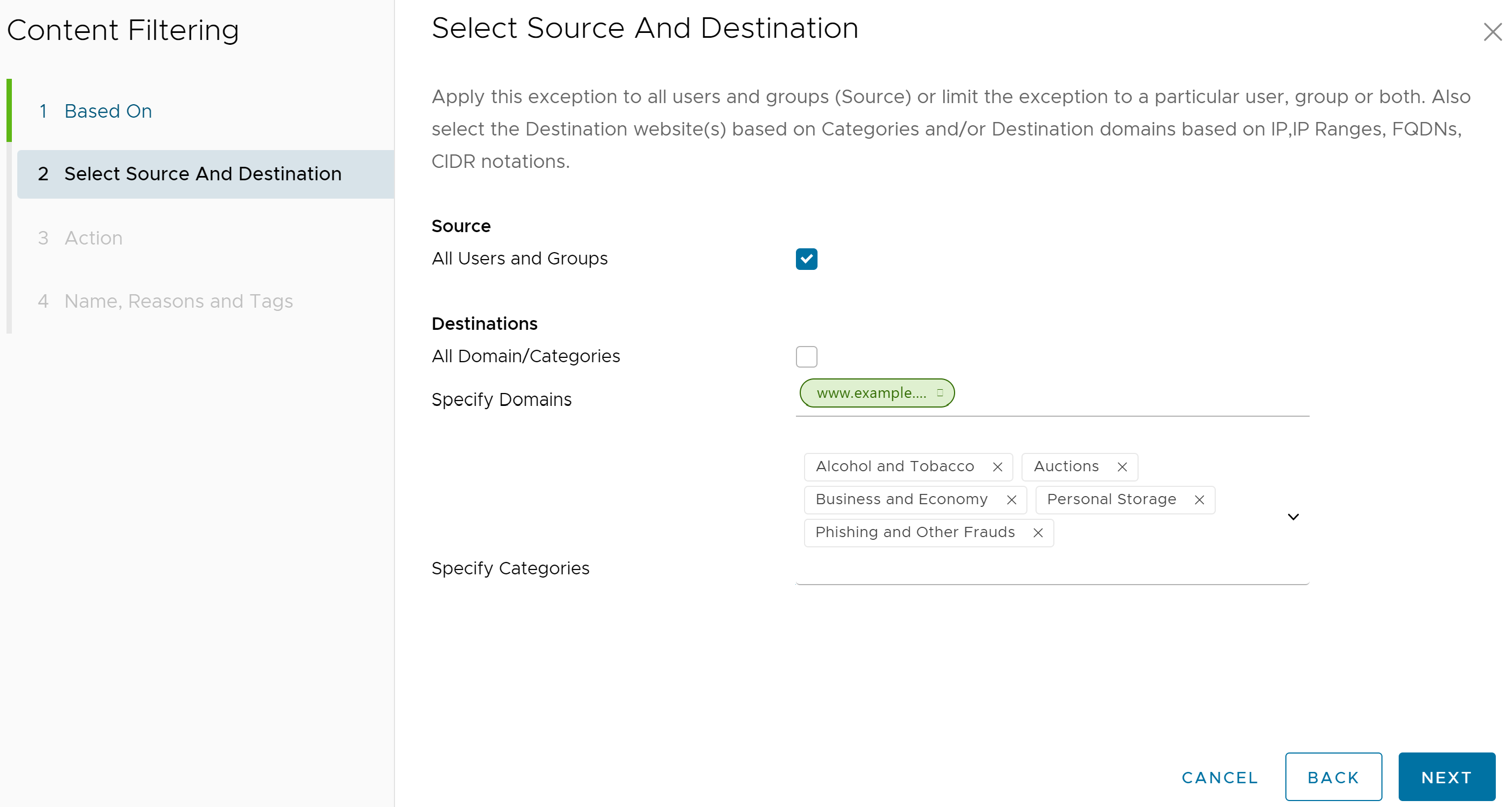

- En la pantalla Seleccionar origen y destino (Select Source and Destination), seleccione el origen y el destino para aplicar la regla o la excepción.

- Bajo Origen (Source), seleccione la casilla de verificación Todos los usuarios y grupos (All Users and Groups) para aplicar la regla a todos los usuarios y grupos, o anule la selección de esa casilla para especificar usuarios y grupos.

- En Destinos (Destinations), seleccione la casilla de verificación Todos los dominios/categorías (All Domain/Categories) para aplicar la regla a todos los dominios o categorías disponibles, o anule la selección de la casilla de verificación para especificar los dominios o las categorías a los que se aplicará la regla.

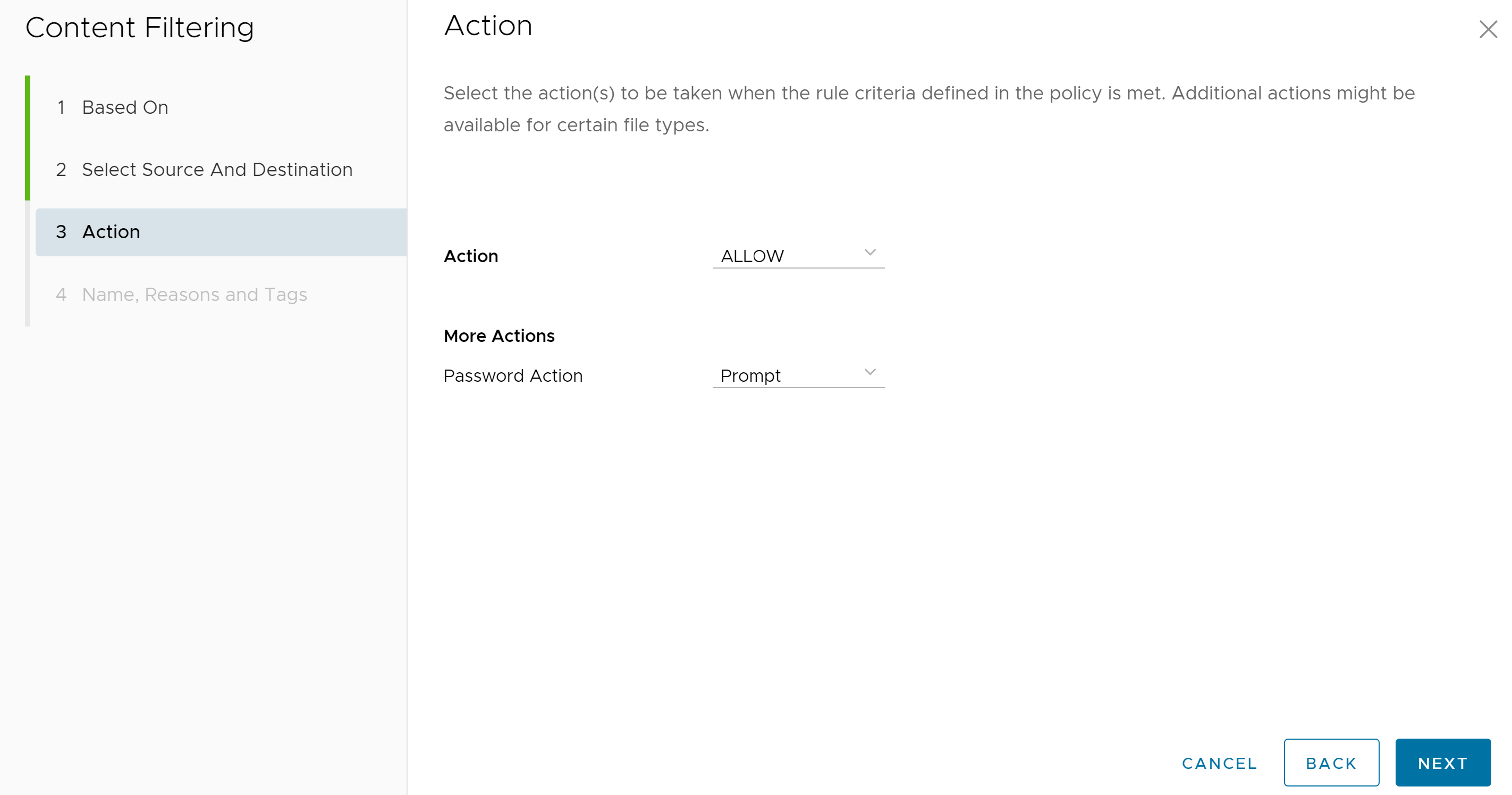

- Haga clic en Siguiente (Next) y aparecerá la pantalla Acción (Action).

- En la pantalla Acción (Action), seleccione la acción Bloquear (Block) o Permitir (Allow), en el menú desplegable de la Acción (Action) que deberá llevarse a cabo cuando los criterios de regla definidos en la directiva se cumplan. Además, los usuarios pueden establecer la Acción de contraseña (Password Action) (preguntar, permitir o bloquear) para ciertos tipos de archivo.

Haga clic en Siguiente (Next) y aparecerá la pantalla Nombre, motivos y etiquetas (Name, Reasons and Tags).

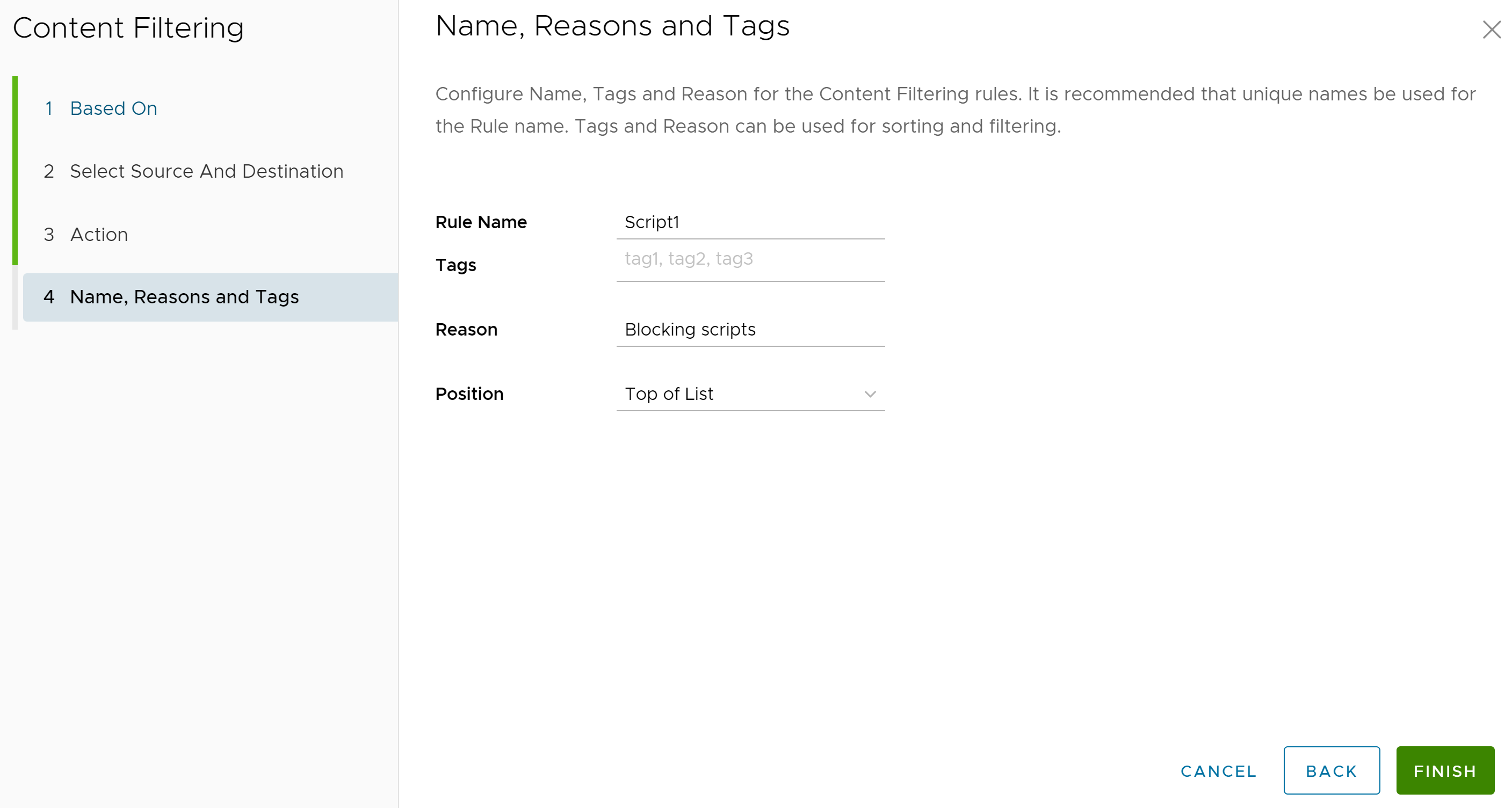

- En la pantalla Nombre, motivos y etiquetas (Name, Reasons and Tags), configure un nombre de regla único (obligatorio), etiquetas (si se utiliza), un motivo (si es necesario) y una posición para la regla de la lista de reglas de filtrado de contenido (las opciones son "Parte superior de la lista" (Top of List) o "Parte inferior de la lista" (Bottom of List)).

Nota: El campo Posición (Position) designa la posición de la regla en la lista de reglas de filtrado de contenido.

- Haga clic en Finalizar (Finish) y la regla de filtrado de contenido recién creada aparecerá en la lista Filtrado de contenido (URL Filtering).

- Los usuarios tienen las siguientes opciones: configurar otra regla en el filtrado de contenido, configurar una categoría de directiva de seguridad diferente o, si completó el proceso, hacer clic en el botón Publicar (Publish) para publicar la directiva de seguridad.

- Después de publicar la directiva de seguridad, los usuarios pueden Aplicar la directiva de seguridad.

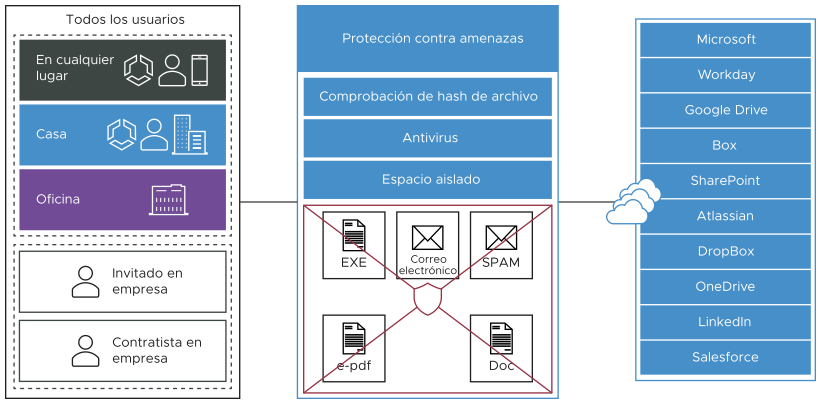

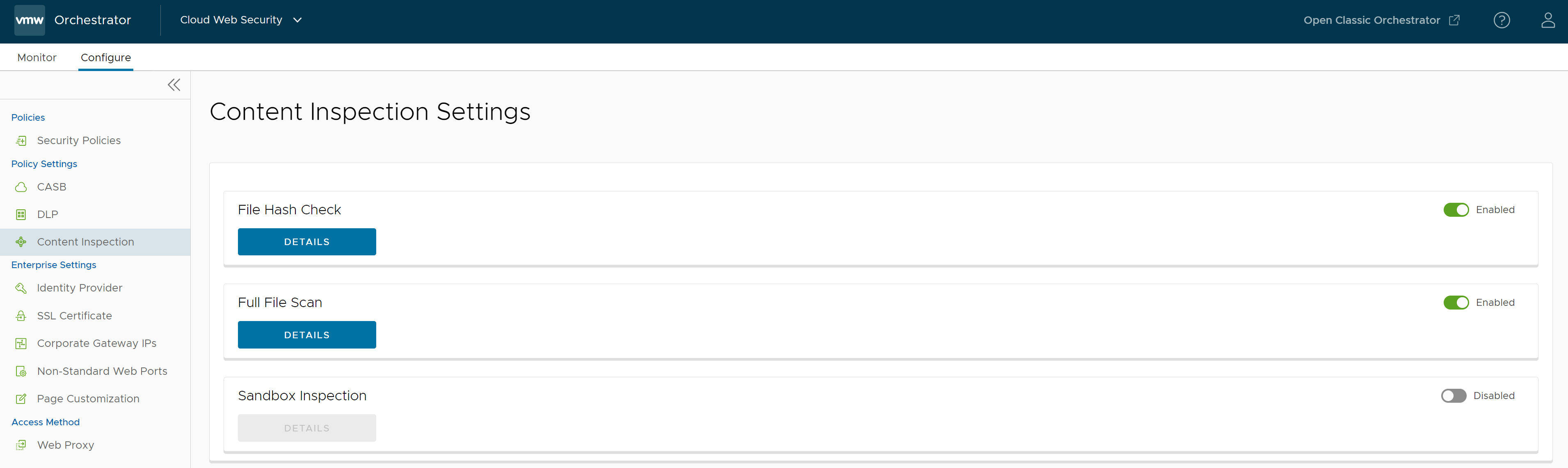

Inspección de contenido

La inspección de contenido proporciona protección contra sitios activos con software malicioso, así como protección contra amenazas conocidas y de “Día 0”. Es posible inspeccionar el contenido permitido hasta el momento para determinar si es dañino.

- Comprobación de hash de archivo: el archivo se examina para ver si coincide con un hash de archivo conocido almacenado en la base de datos de Cloud Web Security. Un hash de archivo es un valor único que se compara con los resultados de más de 50 motores AV. El resultado de una comprobación de hash puede ser limpio, malintencionado o desconocido. Si el resultado es limpio, se permite el archivo en la red. Si el resultado es malintencionado, se descarta el archivo. Si el resultado es desconocido, el archivo se descarta o se envía al análisis antivirus, según las opciones seleccionadas. De forma predeterminada, esta opción está activada para su directiva.

- Análisis antivirus: la aplicación antivirus de Cloud Web Security analiza el archivo en busca de firmas de software malicioso y virus conocidos. Si el archivo coincide con un virus o software malicioso conocido, se descarta el archivo. Si el archivo no coincide con un virus o software malicioso conocido, se descarta o se envía al espacio aislado, según las opciones seleccionadas. De forma predeterminada, esta opción está activada para su directiva.

- Espacio aislado: el espacio aislado es un entorno contenido donde se puede analizar un archivo de dos maneras:

- Análisis estático: se inspecciona el archivo en busca de bibliotecas, funciones importadas, cadenas en el código, métodos de vinculación utilizados, etc.

- Análisis dinámico: se ejecuta el archivo en un entorno contenido y se determina si el archivo se contagió en función del comportamiento. El análisis dinámico tarda mucho más tiempo en procesarse.

De forma predeterminada, la inspección de espacio aislado está desactivada para la directiva. Puede activar la inspección de espacio aislado desde .

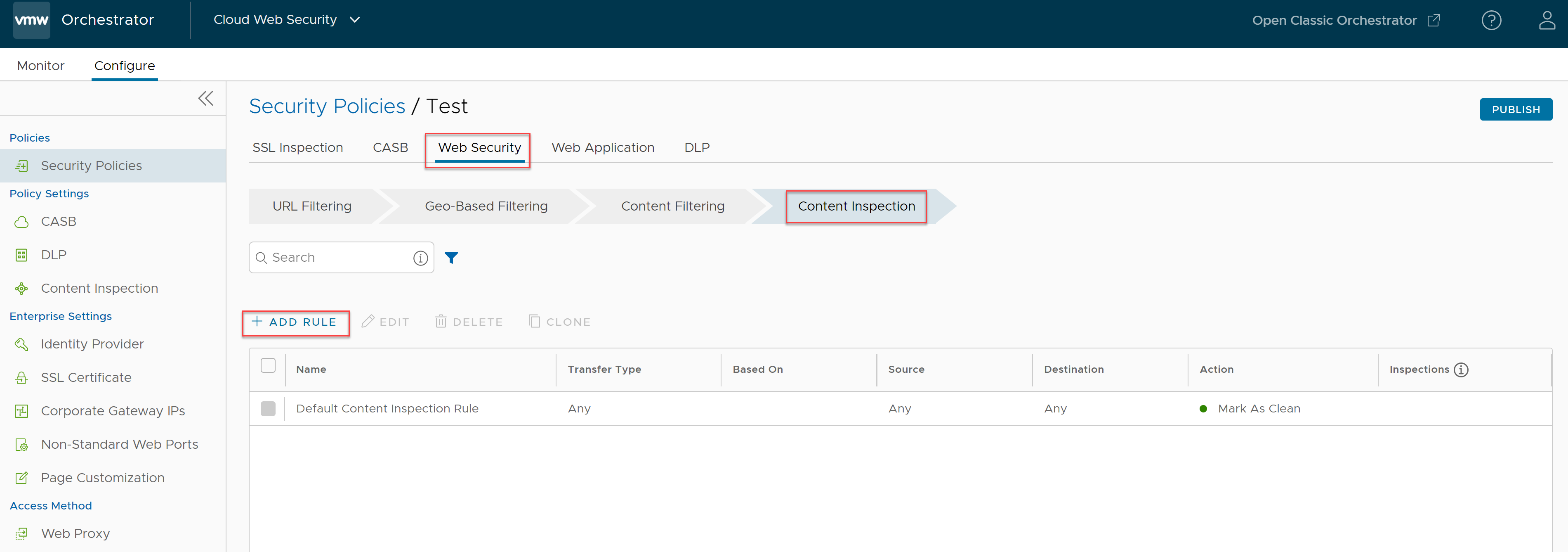

- Desplácese hasta .

- Seleccione una directiva de seguridad para configurar una regla de inspección de contenido.

- En la pantalla Directivas de seguridad (Security Policies) seleccionada, haga clic en la pestaña Seguridad web (Web Security).

- En la pestaña Inspección de contenido (Content Inspection), haga clic en + AGREGAR REGLA (+ ADD RULE).

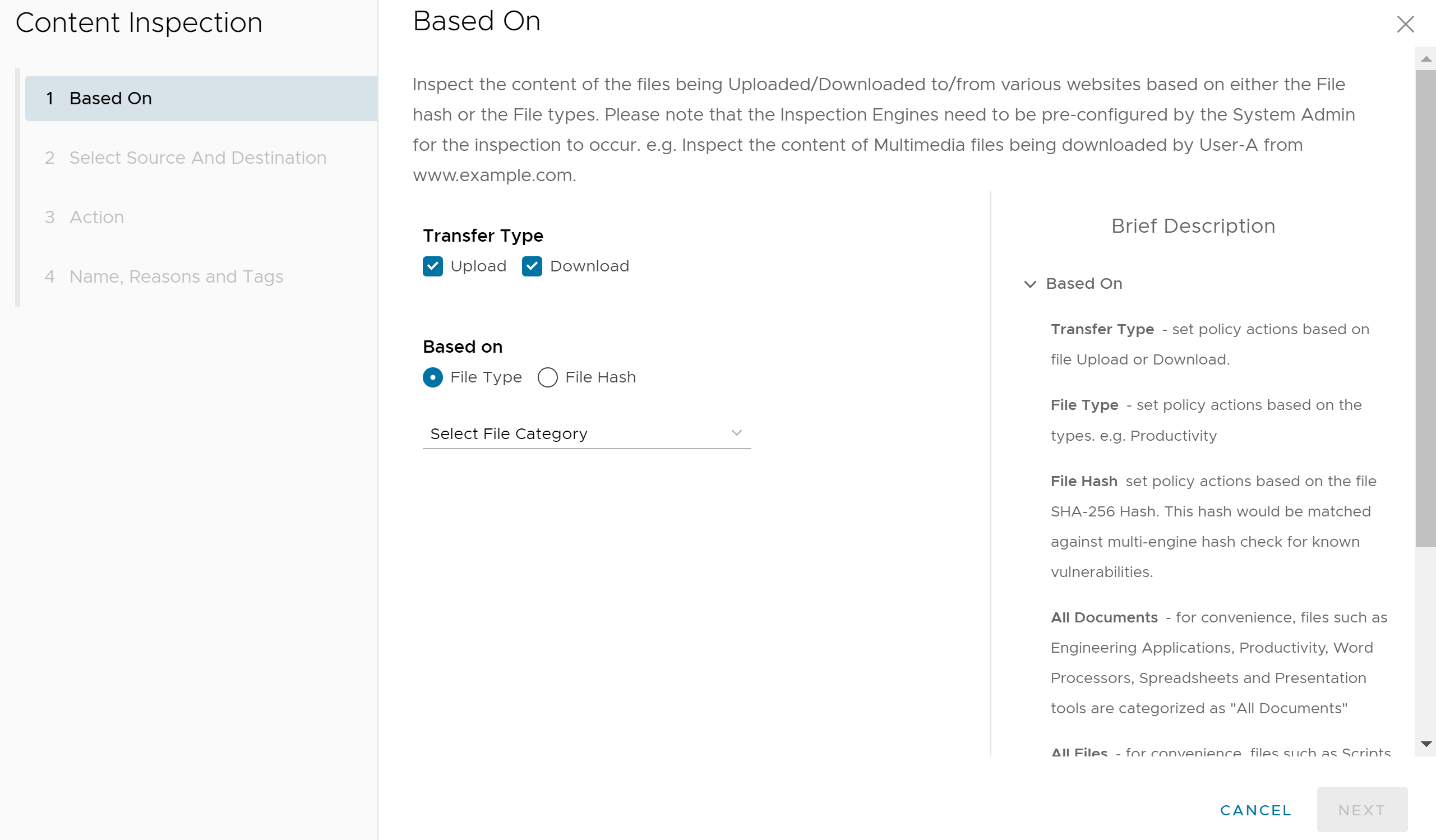

Se mostrará la pantalla Basado en (Based On).

- En la pantalla Basado en (Based On), configure los siguientes ajustes para inspeccionar el contenido de los archivos que se cargan o descargan en o desde varios sitios web en función del hash de archivo o los tipos de archivo:

- En Tipo de transferencia (Transfer Type), seleccione el botón de radio Descargar (Download) o Cargar (Upload), o elija ambos tipos.

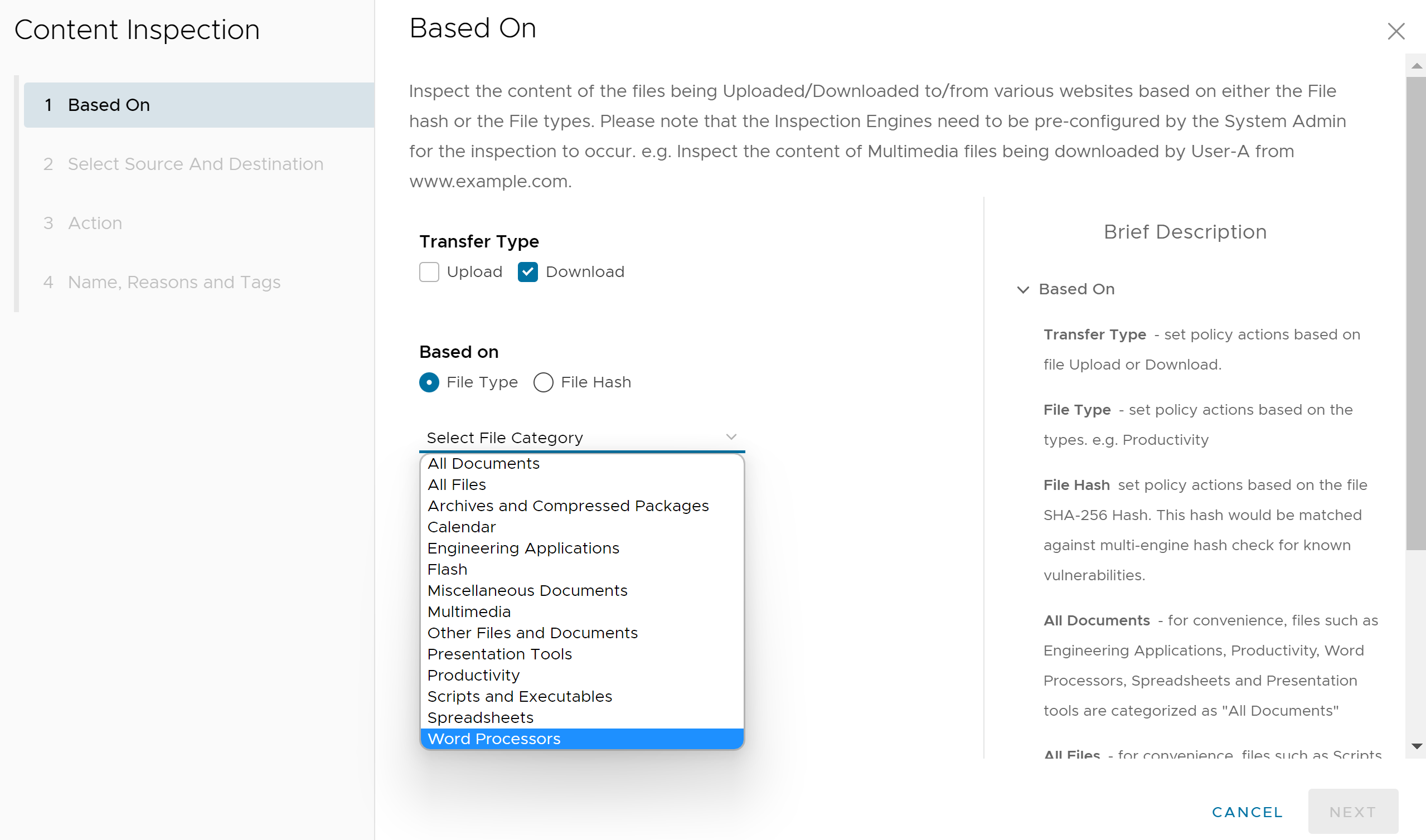

- En Basado en (Based on), seleccione Tipo de archivo (File Type) o Hash de archivo (File Hash) para indicar si la inspección buscará archivos según el tipo de archivo o el hash de archivo. (Los usuarios no puede elegir ambas opciones).

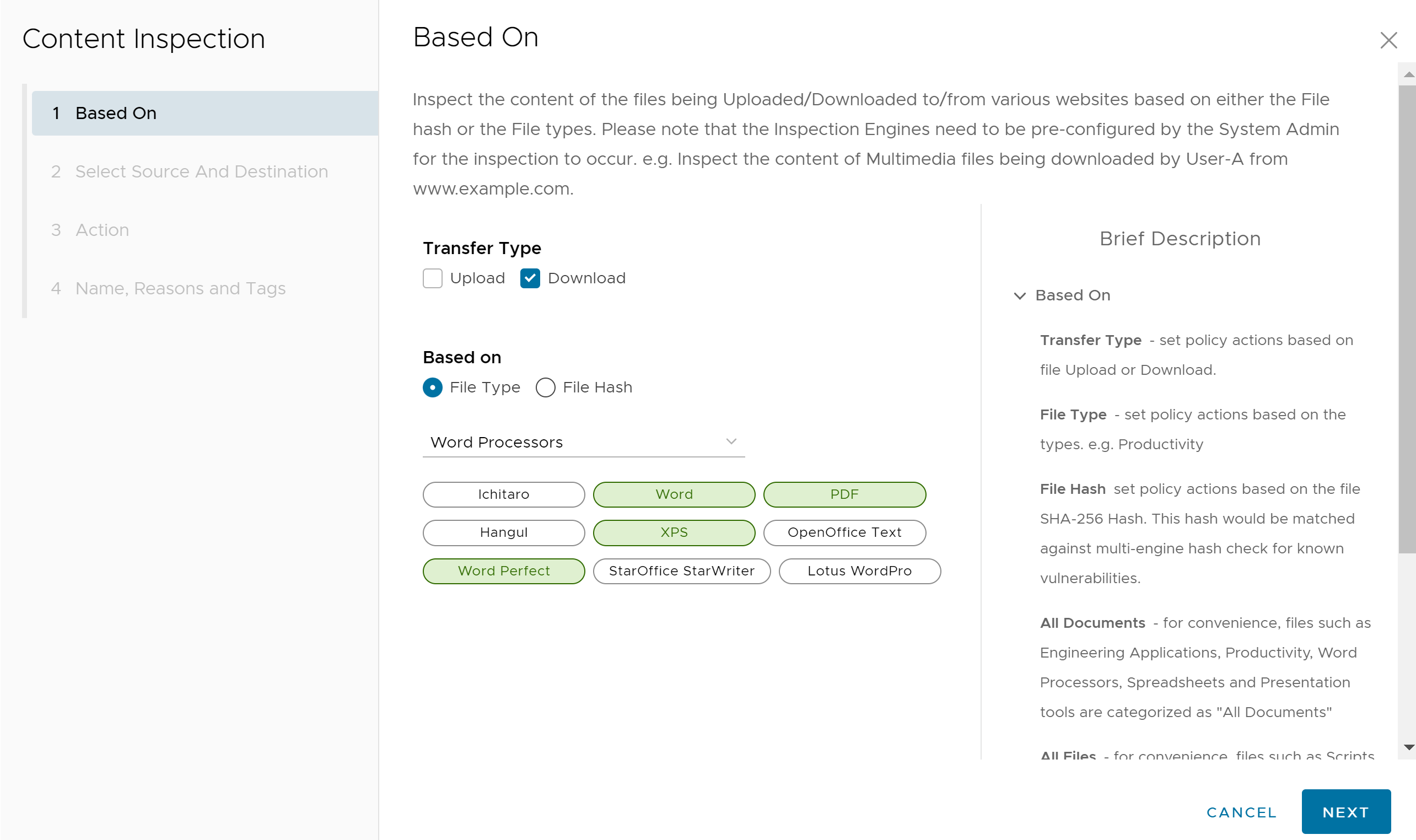

- Si los usuarios seleccionan Tipo de archivo (File Type), elija una categoría en el menú desplegable. Por ejemplo, los usuarios pueden configurar una regla para inspeccionar los archivos descargados que coincidan con los tipos de archivo enumerados en Procesadores de textos (Word Processors): Word, XPS, OpenOffice Text y Word Perfect.

- Si los usuarios seleccionan Hash de archivo (File Hash), debe introducir un hash SHA-256 en el cuadro de texto correspondiente.

- Si los usuarios seleccionan Tipo de archivo (File Type), elija una categoría en el menú desplegable. Por ejemplo, los usuarios pueden configurar una regla para inspeccionar los archivos descargados que coincidan con los tipos de archivo enumerados en Procesadores de textos (Word Processors): Word, XPS, OpenOffice Text y Word Perfect.

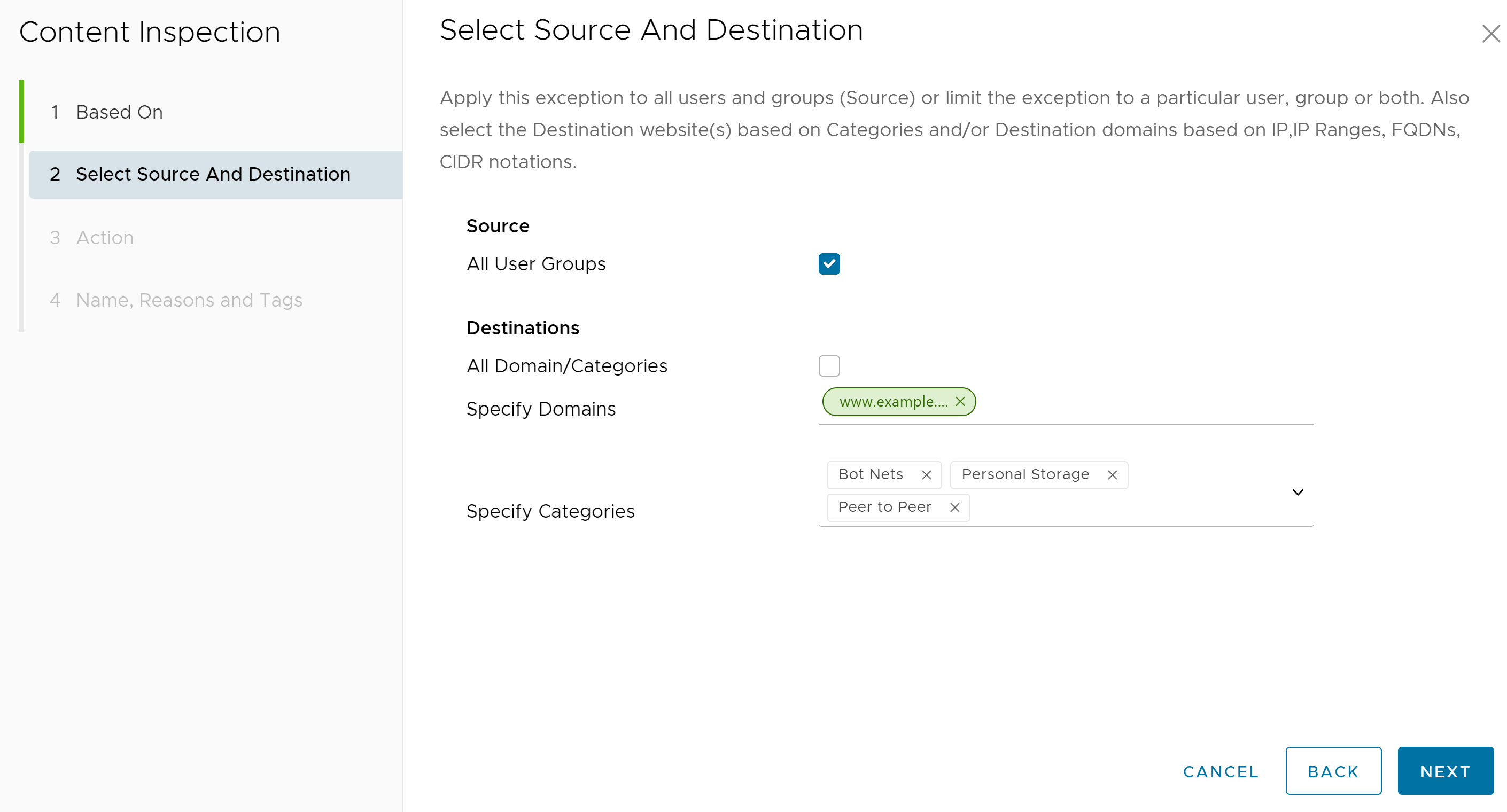

- Haga clic en Siguiente (Next) y aparecerá la pantalla Seleccionar origen y destino (Select Source and Destination).

- En Tipo de transferencia (Transfer Type), seleccione el botón de radio Descargar (Download) o Cargar (Upload), o elija ambos tipos.

- En la pantalla Origen y destino (Source and Destination) que aparece, seleccione el origen y el destino para aplicar la regla.

- Bajo Origen (Source), seleccione la casilla de verificación Todos los usuarios y grupos (All Users and Groups) para aplicar la regla a todos los usuarios y grupos, o anule la selección de esa casilla para especificar usuarios y grupos.

- En Destinos (Destinations), seleccione la casilla de verificación Todos los dominios/categorías (All Domain/Categories) para aplicar la regla a todos los dominios o categorías disponibles, o anule la selección de la casilla de verificación para especificar los dominios o las categorías a los que se aplicará la regla.

- Haga clic en Siguiente (Next) y aparecerá la pantalla Acción (Action).

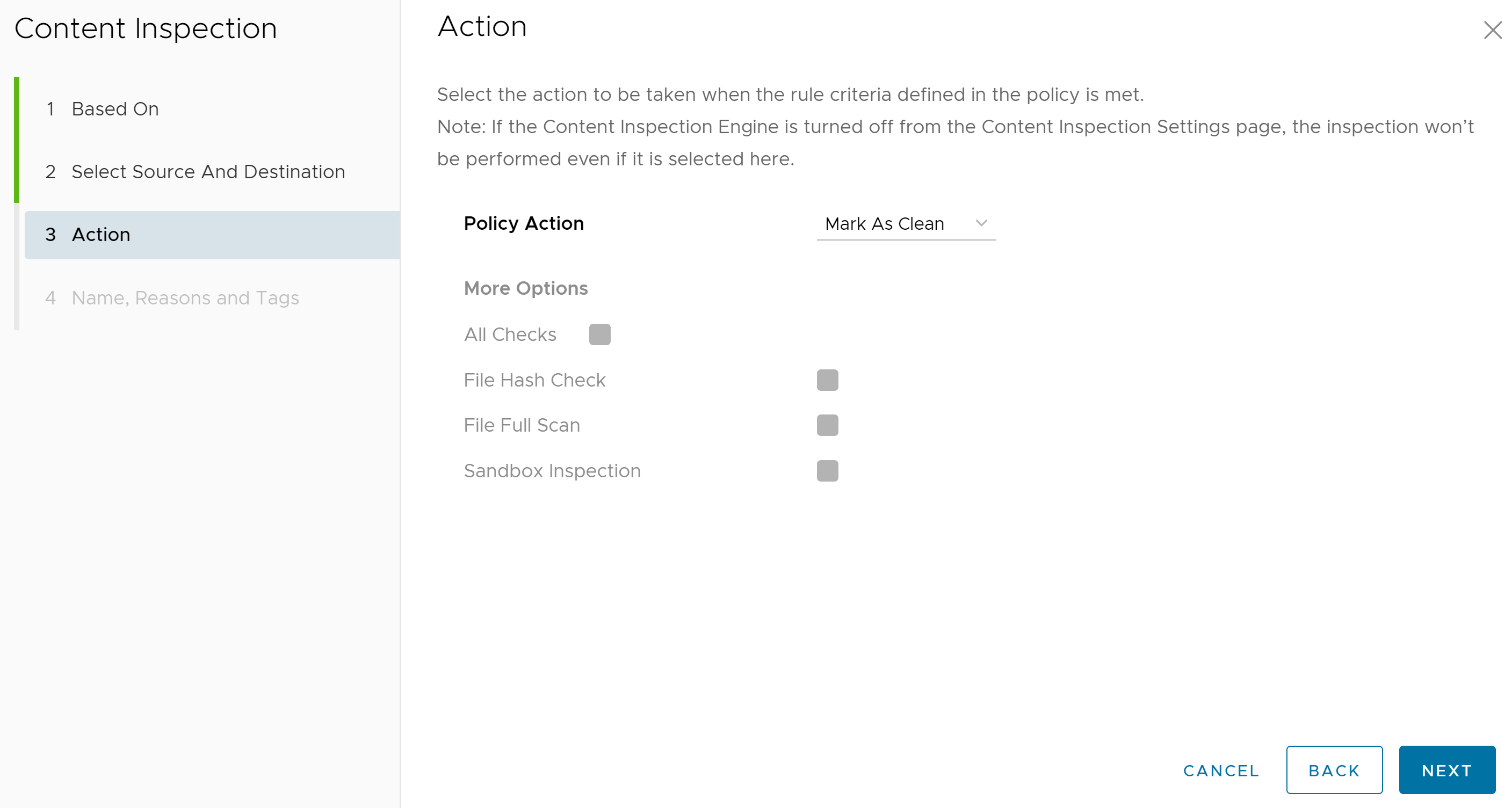

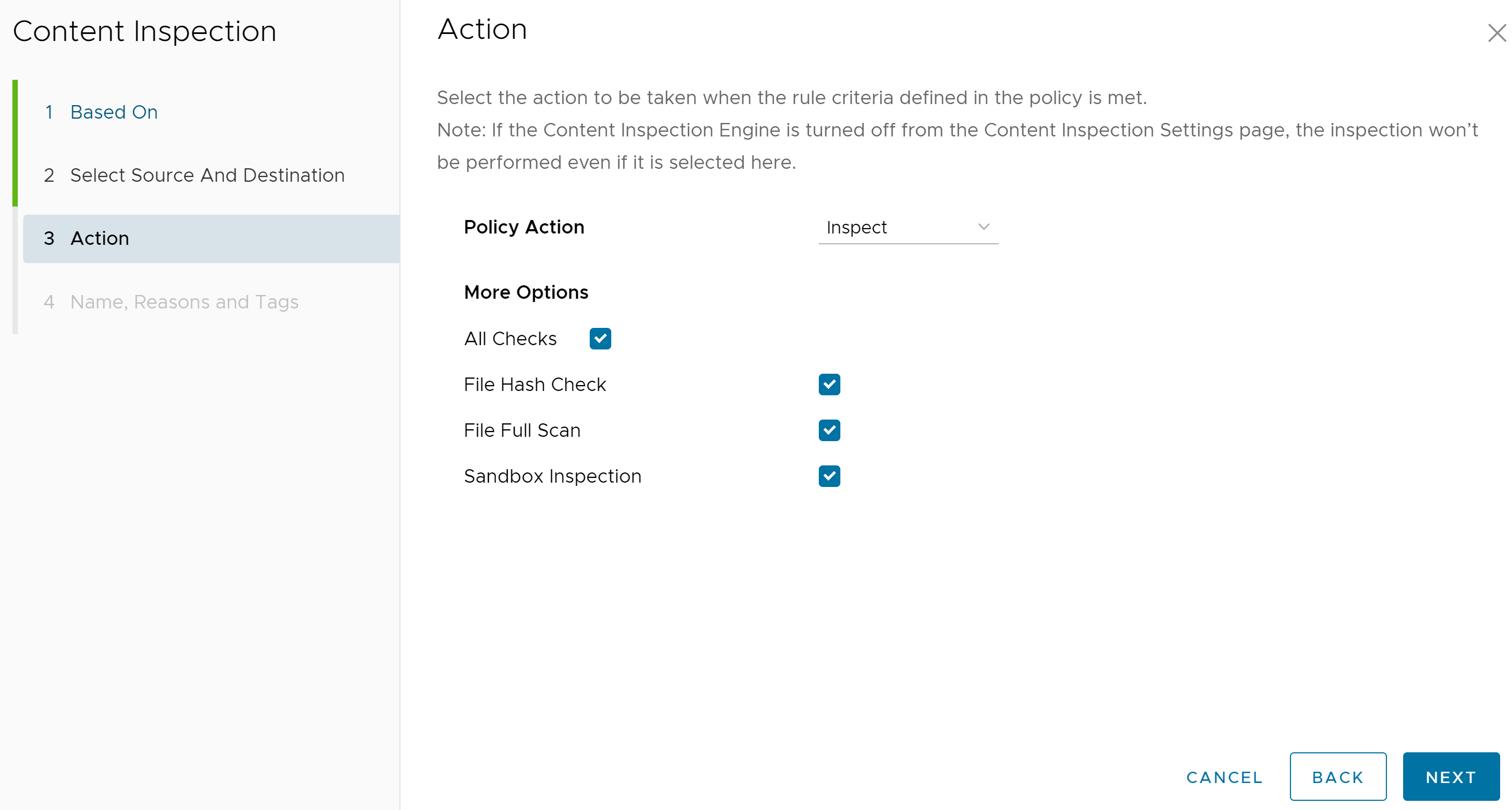

- En la pantalla Acción (Action), en el menú desplegable Acción de directiva (Policy Action), elija una de las siguientes acciones: Marcar como limpio (Mark as Clean), Marcar como infectado (Mark As Infected) o Inspeccionar (Inspect).

Tabla 1. Descripción de acciones de directiva Acción de directiva Descripción Marcar como limpio (Mark as Clean) Los archivos se permitirán automáticamente en la red sin inspección. Marcar como infectado (Mark As Infected) Los archivos se tratarán automáticamente como peligrosos, se descartarán y no se permitirán en la red. Inspeccionar (Inspect) Los archivos que coincidan quedarán sujetos a un máximo de tres opciones de inspección diferentes y, si un archivo no aprueba la inspección, se descartará. - Si los usuarios eligen las acciones de directiva Marcar como limpio (Mark as Clean) o Marcar como infectado (Mark As Infected), las opciones de inspección Todas las comprobaciones (All Checks), Comprobación de hash de archivo (File Hash Check), Análisis completo del archivo (File Full Scan) e Inspección de espacio aislado (Sandbox Inspection) no estarán disponibles.

- Si los usuarios eligen la acción de directiva Inspeccionar (Inspect), podrán seleccionar hasta tres opciones de inspección: Comprobación de hash de archivo (File Hash Check), Análisis completo del archivo (File Full Scan) e Inspección de espacio aislado (Sandbox Inspection).

Nota: La opción Todas las comprobaciones (All Checks) significa que las tres opciones (Comprobación de hash de archivo, Análisis completo de archivo e Inspección de espacio aislado) están seleccionadas.

Haga clic en Siguiente (Next) y aparecerá la pantalla Nombre, motivos y etiquetas (Name, Reasons and Tags).

- Si los usuarios eligen las acciones de directiva Marcar como limpio (Mark as Clean) o Marcar como infectado (Mark As Infected), las opciones de inspección Todas las comprobaciones (All Checks), Comprobación de hash de archivo (File Hash Check), Análisis completo del archivo (File Full Scan) e Inspección de espacio aislado (Sandbox Inspection) no estarán disponibles.

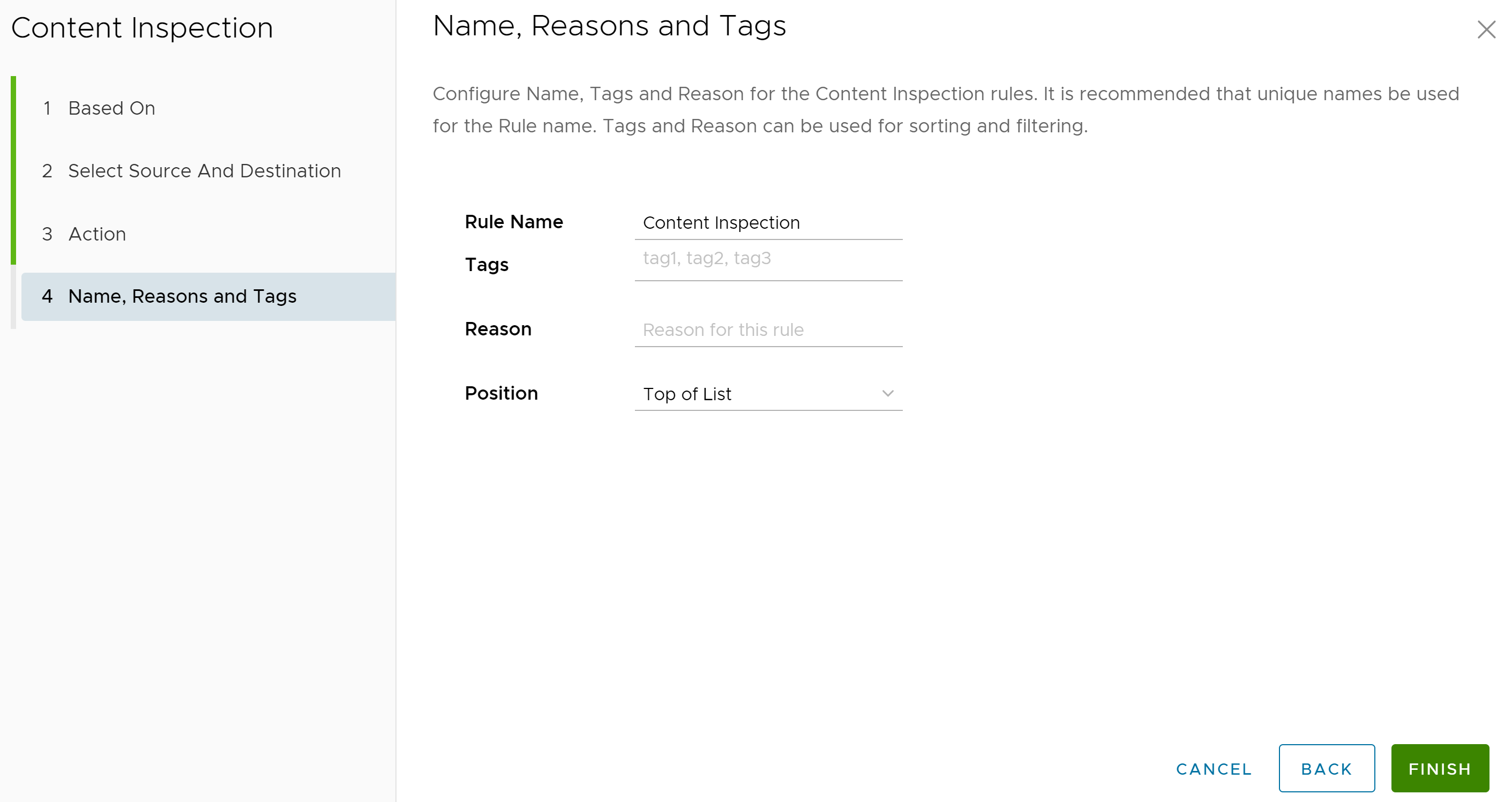

- En la pantalla Nombre, motivos y etiquetas (Name, Reasons and Tags), configure un nombre de regla único (obligatorio), etiquetas (si se utiliza), un motivo (si es necesario) y una posición para la regla de la lista de reglas de inspección de contenido (las opciones son "Parte superior de la lista" (Top of List) o "Parte inferior de la lista" (Bottom of List)).

Nota: El campo Posición (Position) designa la posición de la regla en la lista de reglas de inspección de contenido.

- Haga clic en Finalizar (Finish) y la regla de inspección de contenido recién creada aparecerá en la lista Inspección de contenido (Content Inspection).

- Los usuarios tienen las siguientes opciones: configurar otra regla en el filtrado de contenido, configurar una categoría de directiva de seguridad diferente o, si completó el proceso, hacer clic en el botón Publicar (Publish) para publicar la directiva de seguridad.

- Después de publicar la directiva de seguridad, los usuarios pueden Aplicar la directiva de seguridad.