Esta sección abarca la configuración de Azure Active Directory (AD) como proveedor de identidad (IdP) para Cloud Web Security. Esto permite configurar directivas de Cloud Web Security para que coincidan con un nombre de usuario o un grupo, así como para registrar el acceso del usuario en los registros web y DLP. Primero cubriremos la configuración de Azure AD y, a continuación, la configuración de VMware Cloud Orchestrator.

Requisitos previos

- Una cuenta de Azure

- Un arrendatario de Azure Active Directory (AD)

Sugerencia: El proceso para crear un arrendatario de Azure AD se documenta aquí.

- Una empresa de cliente en una instancia de VMware Cloud Orchestrator de producción con Cloud Web Security activado. Orchestrator deben utilizar la versión 4.5.0 o una versión posterior.

Configuración de Azure

- Inicie sesión en el portal de Azure https://portal.azure.com/ con sus credenciales empresariales o con un usuario local del arrendatario de Azure AD.

- Para acceder al servicio de Active Directory de Azure, busque Active Directory en la barra de búsqueda superior.

- Haga clic en Aplicaciones empresariales (Enterprise Applications) en el panel izquierdo:

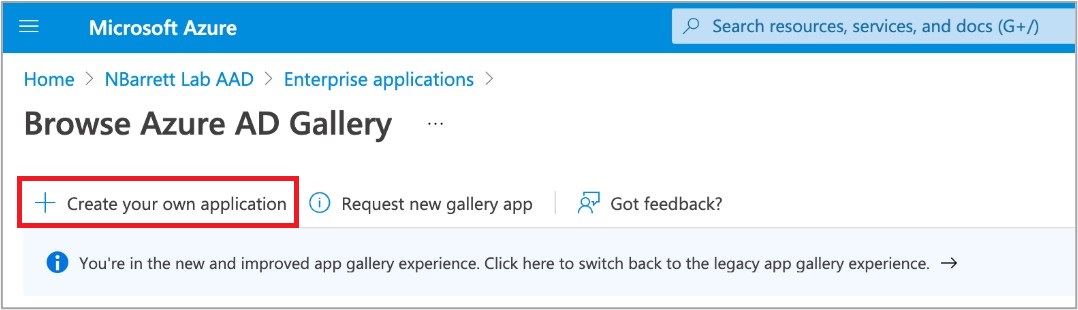

- Haga clic en Nueva aplicación (New application) en la parte superior del panel Aplicaciones empresariales (Enterprise Applications):

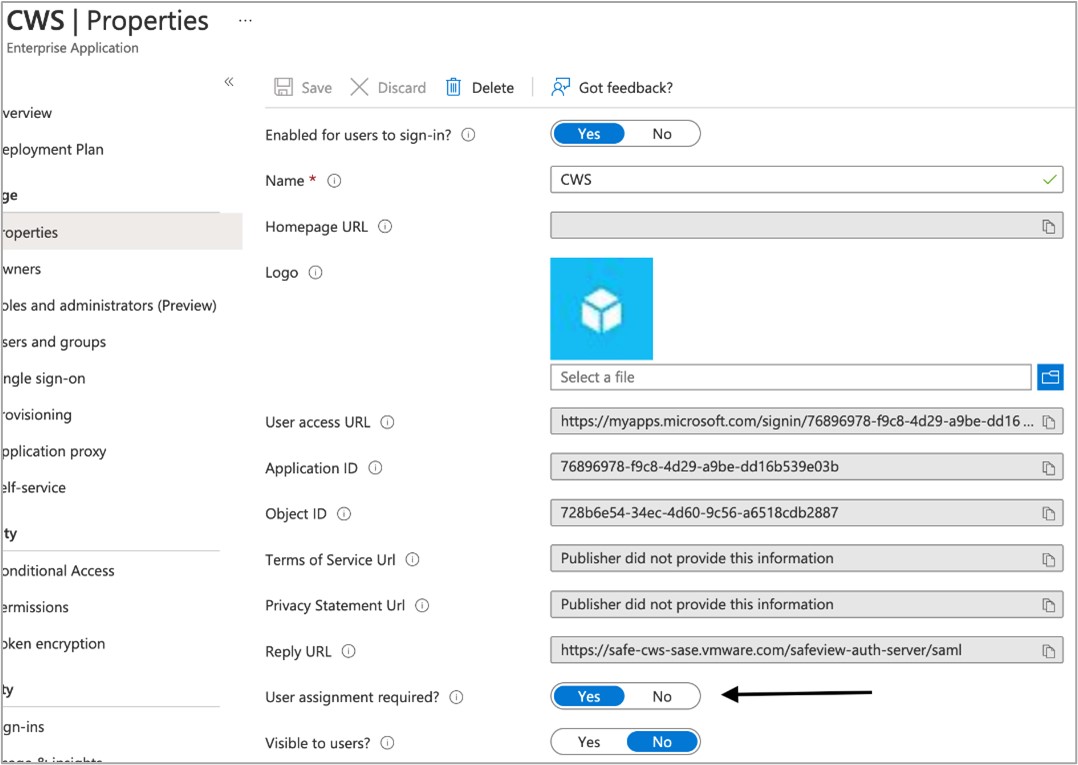

- Haga clic en Cree su propia aplicación (Create Your Own Application) en la parte superior del panel Nueva aplicación (New application).

- Introduzca un nombre (por ejemplo, CWS) y asegúrese de que la opción de radio Sin galería (Non-gallery) esté seleccionada.

- Haga clic en Crear (Create) en la parte inferior del formulario Cree su propia aplicación (Create Your Own Application).

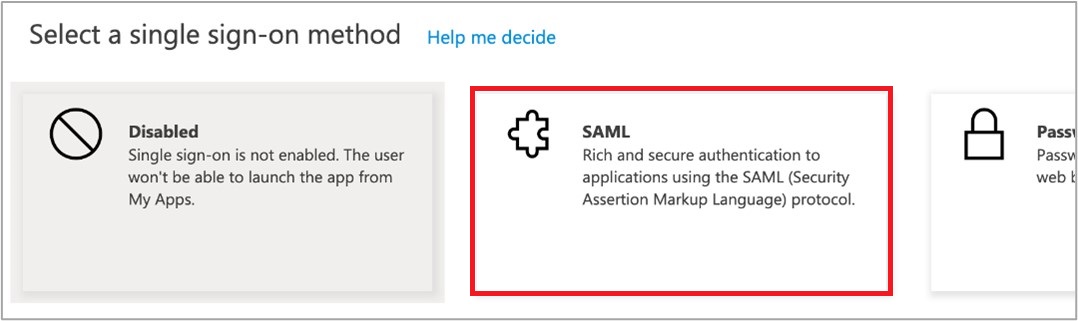

- Haga clic en el panel Inicio de sesión único (Single sign-on) en el panel izquierdo de la página de la aplicación empresarial de Cloud Web Security (CWS).

- Haga clic en SAML (Lenguaje de marcado de aserción de seguridad) como Método de inicio de sesión (Single sign-on method) de su elección.

- Rellene la sección (1) utilizando el icono de lápiz de edición en la parte superior derecha, como se muestra a continuación. Después de introducir todos los detalles necesarios, haga clic en Guardar (Save) en la parte superior del panel emergente.

Nombre del campo Valor de campo Descripción del campo Identificador (identificador de entidad) https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata Azure AD permite varios valores. Establézcalo en este valor y seleccione la casilla de verificación Predeterminado (Default) correspondiente. Este es el identificador de entidad que Cloud Web Security se presentará como en el mensaje AuthRequest de SAML. URL de respuesta (URL de ACS) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Esta es la URL a la que Azure AD redirigirá la carga útil de aserción SAML. Así es como Cloud Web Security aprende que los usuarios se autentican correctamente. URL de inicio de sesión (Sign-on URL) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Esto se utiliza para que Azure AD inicie la autenticación en Cloud Web Security (en lugar de Cloud Web Security con redireccionamiento a Azure AD). Esto no se suele utilizar. - Copie los siguientes elementos de la sección (3) y (4) en un editor de texto (por ejemplo, el Bloc de notas de Windows o TextEdit de Mac).

Nombre del campo Descripción del campo Sección (3) - Certificado (Base64) (Section (3) - Certificate (Base64)) Esta es la clave pública del par de claves que utiliza Azure AD para firmar aserciones SAML. Permite a Cloud Web Security validar que esta integración de Azure AD creó verdaderamente las aserciones. Descargue este archivo y mantenga su contenido a mano. Debe comenzar con -----BEGIN CERTIFICATE----- y terminar con -----END CERTIFICATE-----. Sección (4) - Identificador de Azure AD (Section (4) - Azure AD Identifier) Este es el entityID de SAML para el IdP de Azure AD. En la carga útil de la URL de respuesta (consulte el paso 10), esto indica a Cloud Web Security que la aserción SAML proviene de esta integración de Azure AD. Sección (4): URL de inicio de sesión (Section (4) - Login URL) Esta es la URL de inicio de sesión de Azure AD a la que Cloud Web Security redirigirá para permitir que los usuarios inicien sesión en Azure AD (si aún no han iniciado sesión). - Haga clic en el icono de lápiz situado en la esquina superior derecha de Atributos de usuario y reclamaciones (User Attributes & Claims).

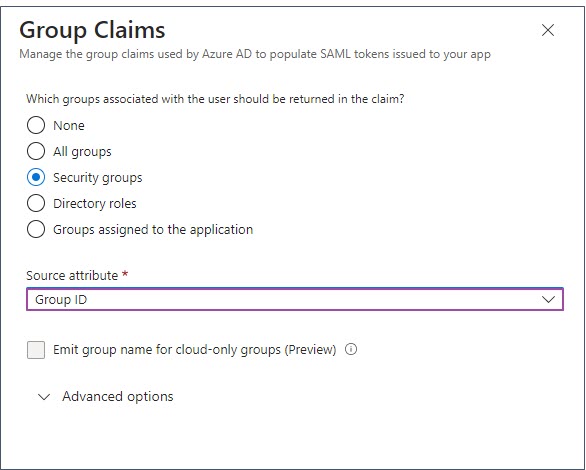

- Agregue una Notificación de grupo (Group Claim) mediante el siguiente ajuste. Seleccione el "ID de grupo" (Group ID) como atributo de origen.

En la ventana Atributos y reclamaciones (Attributes & Claims), se agrega la notificación de grupo.

En la ventana Atributos y reclamaciones (Attributes & Claims), se agrega la notificación de grupo.

- Se completó la configuración de SAML de Azure AD.

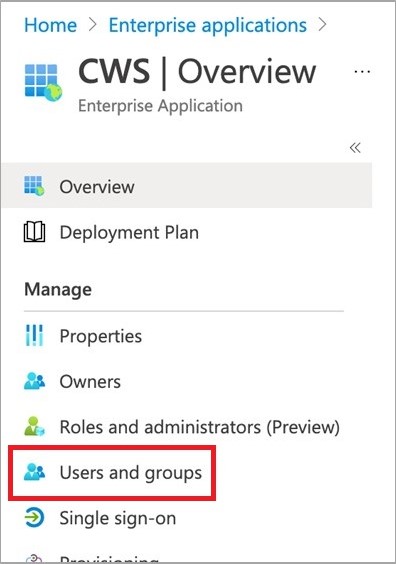

- Haga clic en la sección Usuarios y grupos (Users and Groups) de la página de Cloud Web Security Aplicaciones empresariales (Enterprise applications).

- Seleccione los usuarios o grupos a los que se debe permitir el acceso a la aplicación Cloud Web Security. Posteriormente, haga clic en Asignar (Assign).

Importante:

Importante:- Si no se realiza este paso, se mostrará a los usuarios un error que indica que la aplicación no está aprobada para ellos cuando intenten autenticarse en el flujo de trabajo de Cloud Web Security.

- Los grupos son solo una opción si los usuarios tienen un arrendatario de Azure Active Directory P1 o P2 actualizado. El nivel de plan de AD predeterminado solo permitirá asignar usuarios individuales a la aplicación.

- En el portal de Azure, desplácese hasta Azure Active Directory > Grupos (Groups) y seleccione el nombre de grupo para mostrar las propiedades del grupo. Copie el valor de ID de objeto (Object ID) del grupo de Azure.

Nota: Para utilizar el grupo de Azure en la directiva de CWS debe obtener el ID de objeto de un grupo de Azure.

Utilice el ID de objeto (Object ID) para especificar el grupo de Azure con el que desea encontrar coincidencias en una directiva de CWS. En el siguiente ejemplo, el grupo de Azure AD " corp" coincide en una directiva de filtrado de URL para la categoría Apuestas (Gambling).

Utilice el ID de objeto (Object ID) para especificar el grupo de Azure con el que desea encontrar coincidencias en una directiva de CWS. En el siguiente ejemplo, el grupo de Azure AD " corp" coincide en una directiva de filtrado de URL para la categoría Apuestas (Gambling). Para evitar confusiones, también se recomienda incluir información en el campo Motivo (Reason) de la directiva de CWS que hace referencia al nombre del grupo de Azure original. En el siguiente ejemplo, consulte el grupo " corp" o cree una etiqueta.

Para evitar confusiones, también se recomienda incluir información en el campo Motivo (Reason) de la directiva de CWS que hace referencia al nombre del grupo de Azure original. En el siguiente ejemplo, consulte el grupo " corp" o cree una etiqueta.

Configuración de VMware Cloud Orchestrator

- Inicie sesión en la interfaz de usuario de Orchestrator.

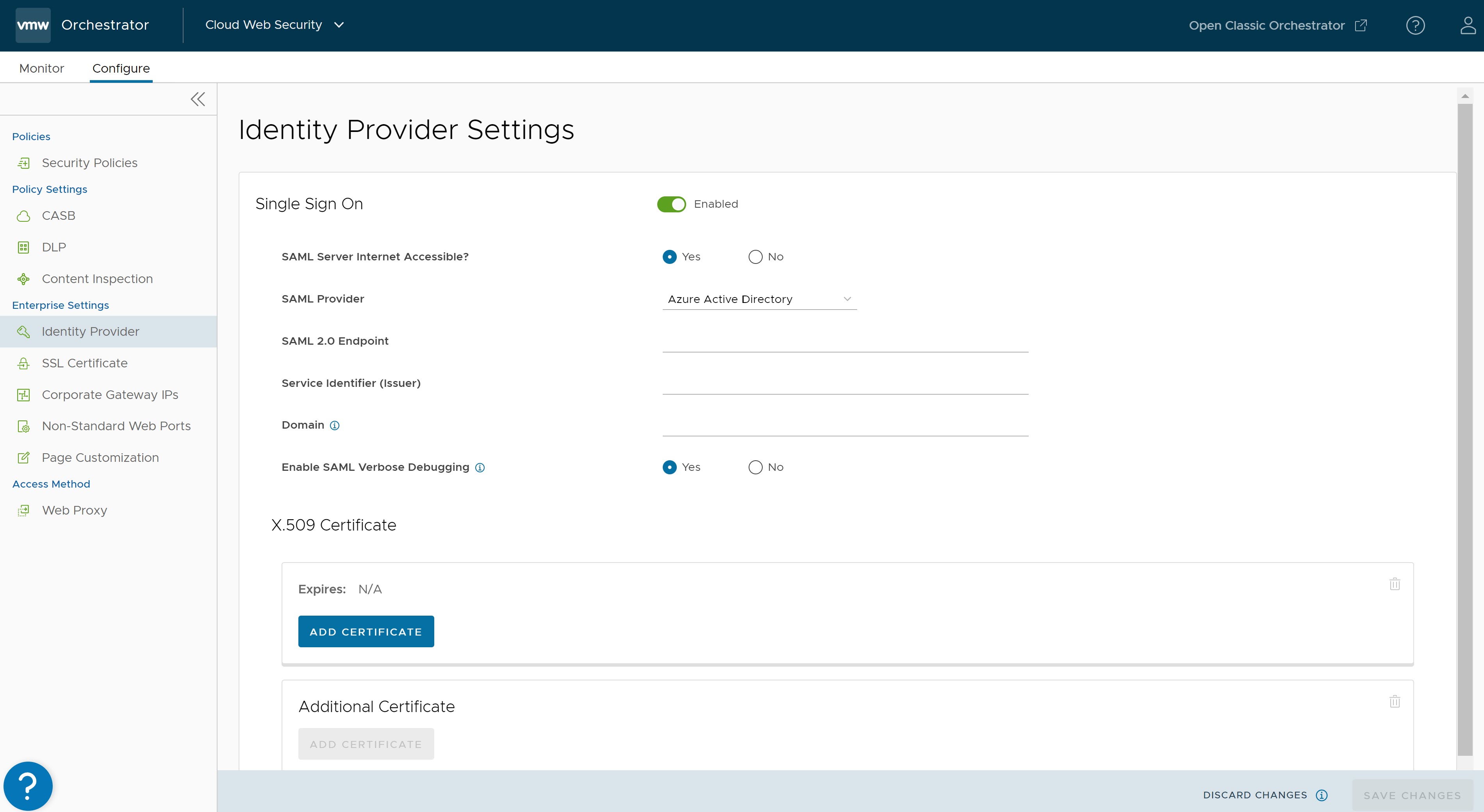

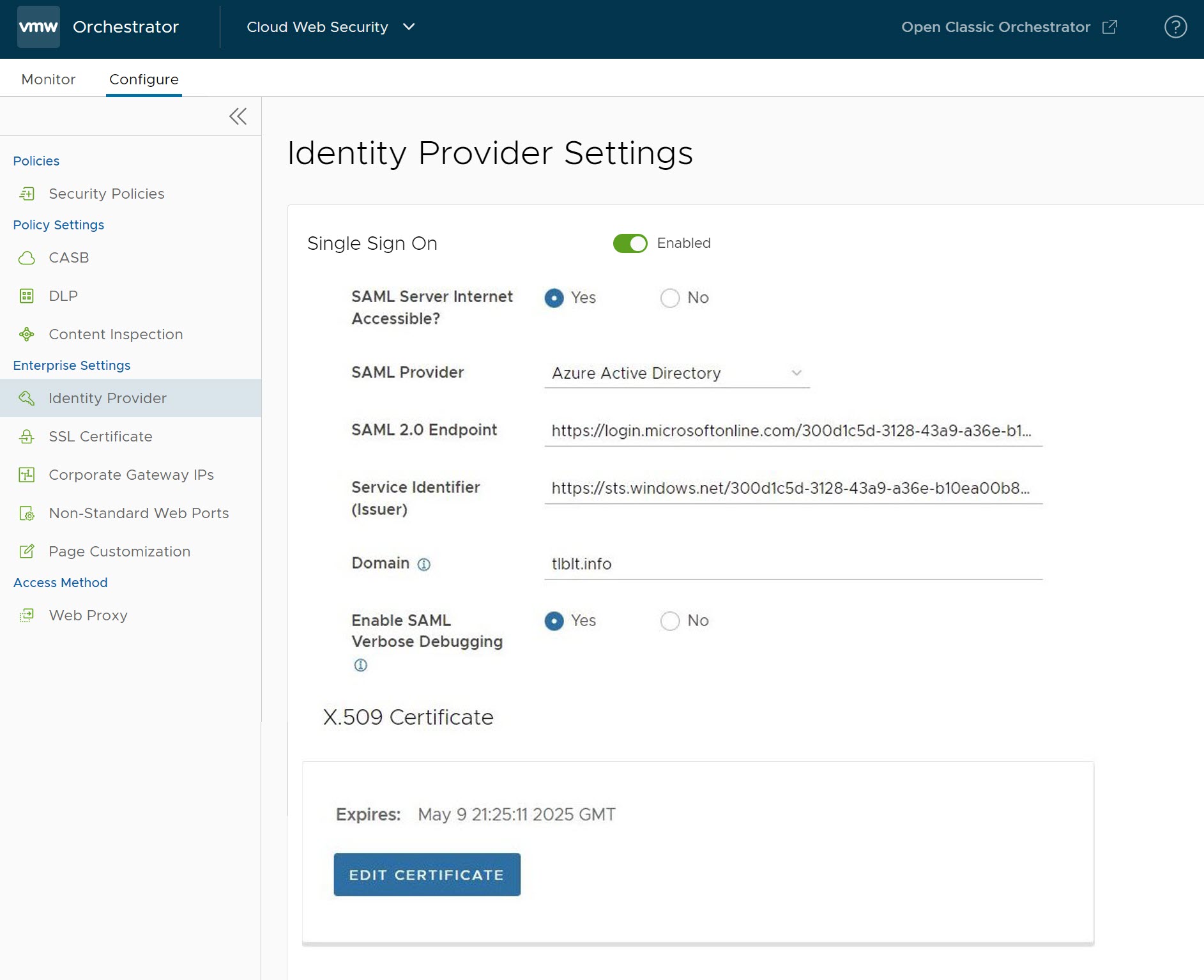

- Vaya a . Aparece la página Configuración del proveedor de identidades (Identity Provider Settings).

- Cambie Inicio de sesión único (Single Sign On) a Habilitado (Enabled).

- Configure los siguientes detalles:

- Para ¿Se puede acceder al servidor SAML en Internet? (SAML Server Internet Accessible), seleccione Sí (Yes)

- Para Proveedor SAML (SAML Provider), seleccione Azure Active Directory

- Para Endpoint de SAML 2.0 (SAML 2.0 Endpoint), copie la URL de inicio de sesión (Login URL) de la aplicación Bloc de notas, según el paso 11 de la configuración de Azure AD.

- Para Identificador de servicio (emisor) (Service Identifier (Issuer)), copie el Identificador de Azure AD (Azure AD Identifier) de la aplicación Bloc de notas según el paso 11 de la configuración de Azure AD.

- Active la Depuración detallada de SAML (SAML Verbose Debugging) si es necesario.

- Esto activa los mensajes de depuración durante un período de 2 horas, después de lo cual la depuración se desactiva automáticamente.

- Los mensajes de depuración de SAML se pueden ver en la consola de desarrolladores de Chrome.

- En la sección Certificado X.509, haga clic en Agregar certificado (Add Certificate) y copie el certificado de la aplicación Bloc de notas según el paso 11 de la configuración de Azure AD, péguela aquí y haga clic en Guardar (Save).

- Por último, haga clic en Guardar cambios (Save Changes) para completar los cambios de configuración en la pantalla Configurar autenticación (Configure Authentication).

- Agregue una regla de omisión SSL para el dominio de Workspace ONE Access siguiendo los pasos a continuación:

- Desplácese hasta .

- Seleccione una directiva existente para agregar una regla de omisión SSL y haga clic en el botón Editar (Edit).

- Haga clic en la pestaña Inspección de SSL (SSL Inspection) y, a continuación, en + Agregar regla (+ Add Rule). Se mostrará la pantalla Crear excepción de SSL (Create SSL Exception).

- En la pantalla Crear excepción de SSL (Create SSL Exception), configure lo siguiente y haga clic en Siguiente (Next):

- Para Omitir inspección SSL en función de (Skip SSL Inspection based on), seleccione Destino (Destination).

- Para Tipo de destino (Destination Type), seleccione Host/dominio de destino (Destination Host/Domain).

- Para Dominio (Domain), introduzca cualquiera de los siguientes dominios:

- login.microsoftonline.com

- sts.windows.net

- microsoftonline-p.com

- msauth.net

- msftauth.net

- En la pantalla Nombre y etiquetas (Name and Tags), introduzca un nombre único para la regla y agregue un motivo, si es necesario.

- Haga clic en Finalizar (Finish) y en la opción para Publicar (Publish) la directiva de seguridad correspondiente para aplicar esta nueva regla.

Importante: El dominio login.microsoftonline.com forma parte del grupo de dominios Microsoft 365 tal como se encuentra en el documento: Dominios y CIDR en los que se recomienda una regla de omisión de inspección de SSL. Si los usuarios ya configuraron una regla de omisión de SSL que incluye el grupo de dominios completo de Microsoft 365, los usuarios pueden omitir este paso. Si los usuarios intentan configurar la regla anterior mientras también tienen el grupo de dominios de Microsoft 365 completo incluido en una regla de omisión de SSL existente, la nueva regla generará un error, ya que es posible que un dominio único no se duplique en varias reglas de omisión de SSL.Para obtener más información sobre los dominios que deben tener configuradas reglas de omisión de SSL, consulte Dominios y CIDR en los que se recomienda una regla de omisión de inspección de SSL.

Solucionar problemas

En esta sección se tratan los posibles problemas con el proveedor de identidad de Azure AD para la configuración de Cloud Web Security.

| Problema | Solución propuesta |

|---|---|

Los usuarios reciben el siguiente mensaje de error al autenticarse:

|

|