A continuación se muestran los requisitos previos para la configuración del proxy web de Cloud Web Security.

Certificado de SSL

Cuando los usuarios se conectan por primera vez al proxy web, abren su navegador y se desplazan a un sitio web, por ejemplo, un sitio HTTPS. El proxy web realiza una interceptación SSL de este tráfico y devuelve un redireccionamiento al servicio de autenticación. Por lo tanto, se recomienda instalar el certificado raíz de VMware en el endpoint en lugar de indicar a los usuarios que acepten la advertencia de seguridad.

- Abra un navegador web y desplácese hasta VMware Cloud Orchestrator.

- En la barra de navegación superior, vaya a Aplicaciones empresariales (Enterprise Applications) > Cloud Web Security.

- Haga clic en la pestaña Configurar (Configure) y en Configuración empresarial (Enterprise Settings), seleccione Certificado de SSL (SSL Certificate). Aparece la pantalla Configuración del certificado SSL (SSL Certificate Settings).

- Haga clic en Descargar certificado (Download Certificate) y guarde el archivo en la máquina host.

- (Opcional) Utilice una utilidad como OpenSSL para comprobar que el certificado raíz descargado no se haya alterado durante la transmisión. Para ello, se calcula la huella digital del certificado y se compara con lo que se muestra en Orchestrator. Para realizar pruebas, este paso puede ser opcional, pero no debe omitirse en entornos de producción.

A continuación se muestran los comandos OpenSSL para calcular la huella digital de certificado:

$openssl x509 -noout -fingerprint -sha1 -inform pem -in certificate.cer $openssl x509 -noout -fingerprint -sha256 -inform pem -in certificate.cer

Figura 1. Comandos OpenSSL en terminal

Figura 2. Huellas digitales de certificado SSL SHA1, SHA256

Los siguientes vínculos externos proporcionan instrucciones sobre cómo instalar un certificado raíz privado en dispositivos de endpoint comunes:

Como alternativa, se puede instalar un certificado raíz en el nivel del navegador. Esto es útil para fines de prueba, pero no se recomienda para uso de producción. Los siguientes vínculos externos proporcionan instrucciones sobre cómo instalar un certificado raíz privado en navegadores populares web:

Proveedor SAML (SAML Provider)

Se necesita un proveedor SAML para autenticar a los usuarios en el servicio de proxy de Cloud Web Security. Este requisito garantiza que solo los usuarios autenticados estén conectados a Cloud Web Security y proporciona información operativa sobre la actividad de quienes utilizan el proxy web.

- Ubicación: esta es la URL de inicio de sesión único (SSO) proporcionada por el IdP para la aplicación SAML definida. En este caso, la aplicación es Cloud Web Security.

- EntityID: el EntityID o el "Emisor" (Issuer) forma parte del proceso de verificación para validar el IdP.

- Certificado (Certificate): este es el certificado x.509 que el IdP utiliza para autenticar y autorizar el servicio SAML.

Activación del inicio de sesión único (SSO)

- Desplácese hasta . Aparece la pantalla siguiente.

- Active la opción Inicio de sesión único (Single Sign On) e introduzca los siguientes detalles:

Campo Descripción ¿Se puede acceder al servidor SAML en Internet? (SAML Server Internet Accessible) Seleccione Sí para acceder al servidor SAML en Internet. Proveedor SAML (SAML Provider) Seleccione Okta en la lista. Endpoint de SAML 2.0 (SAML 2.0 Endpoint) Copie y pegue la información de Localización (Ubicación) del IdP. Identificador de servicio (emisor) (Service Identifier (Issuer)) Copie y pegue la información de EntityID del IdP.

Dominio (Domain) Introduzca el dominio de su empresa (por ejemplo, vmware.com). Nota: Los usuarios se autenticarán en el servicio mediante su dirección de correo electrónico. El dominio de correo electrónico del usuario debe coincidir con lo que está configurado aquí.Habilitar depuración detallada de SAML (Enable SAML Verbose Debugging) Seleccione Sí o No en función de si desea activar la depuración detallada de SAML. De forma predeterminada, la depuración de SAML está desactivada a menos que se solucionen los problemas de inicio de sesión de SAML. - Después de configurar los atributos anteriores, asegúrese de guardar los cambios haciendo clic en el botón Guardar cambios (Save Changes).

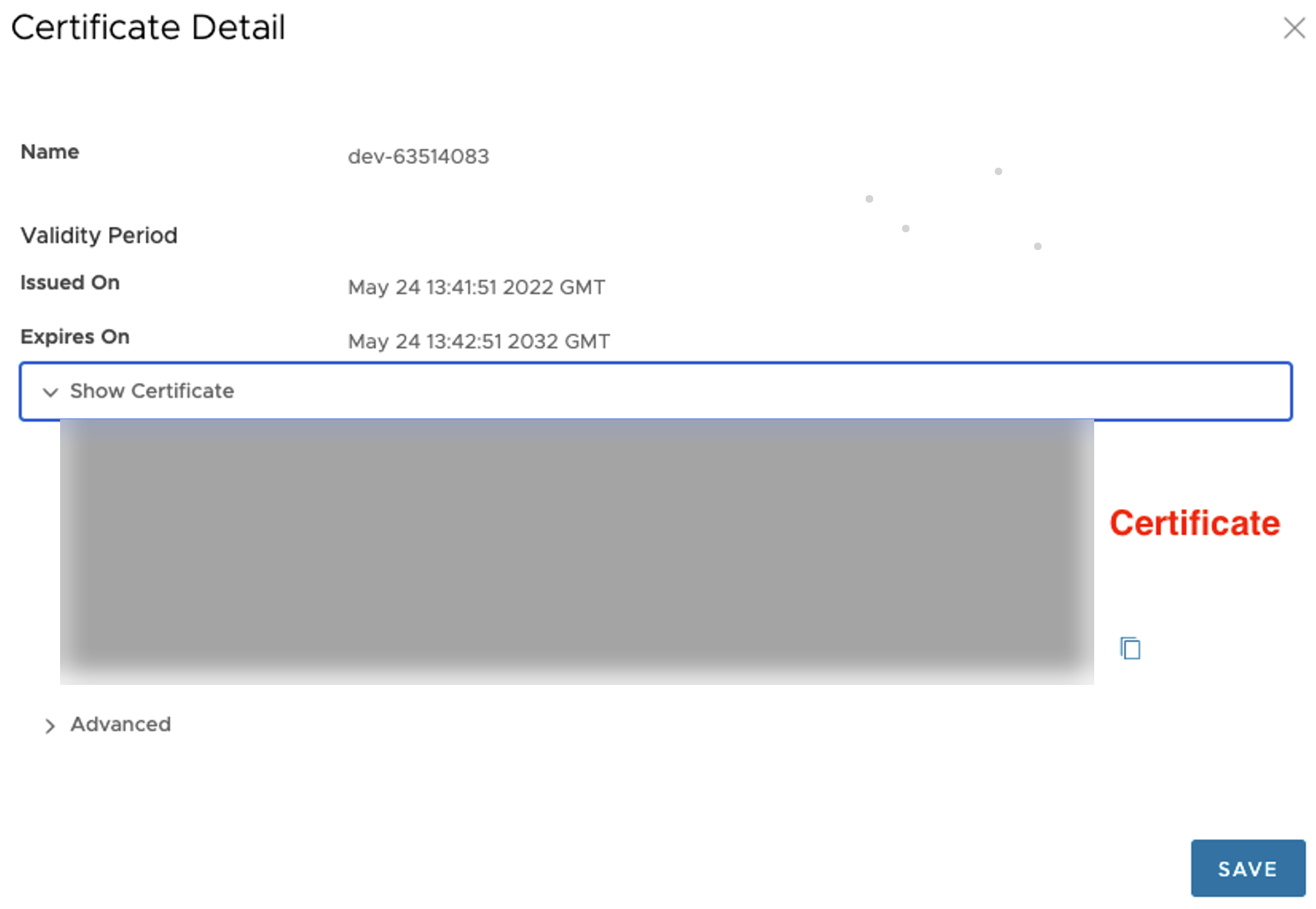

- Haga clic en el botón Editar certificado (Edit Certificate) para configurar la información del certificado de IdP en CWS. Se abrirá la ventana emergente Detalle del certificado (Certificate Detail).

- En la sección Mostrar certificado (Show Certificate), pegue la información del certificado copiada del IdP y haga clic en Guardar (Save).

- Después de configurar toda la información del IdP necesaria, haga clic en Guardar cambios (Save Changes).