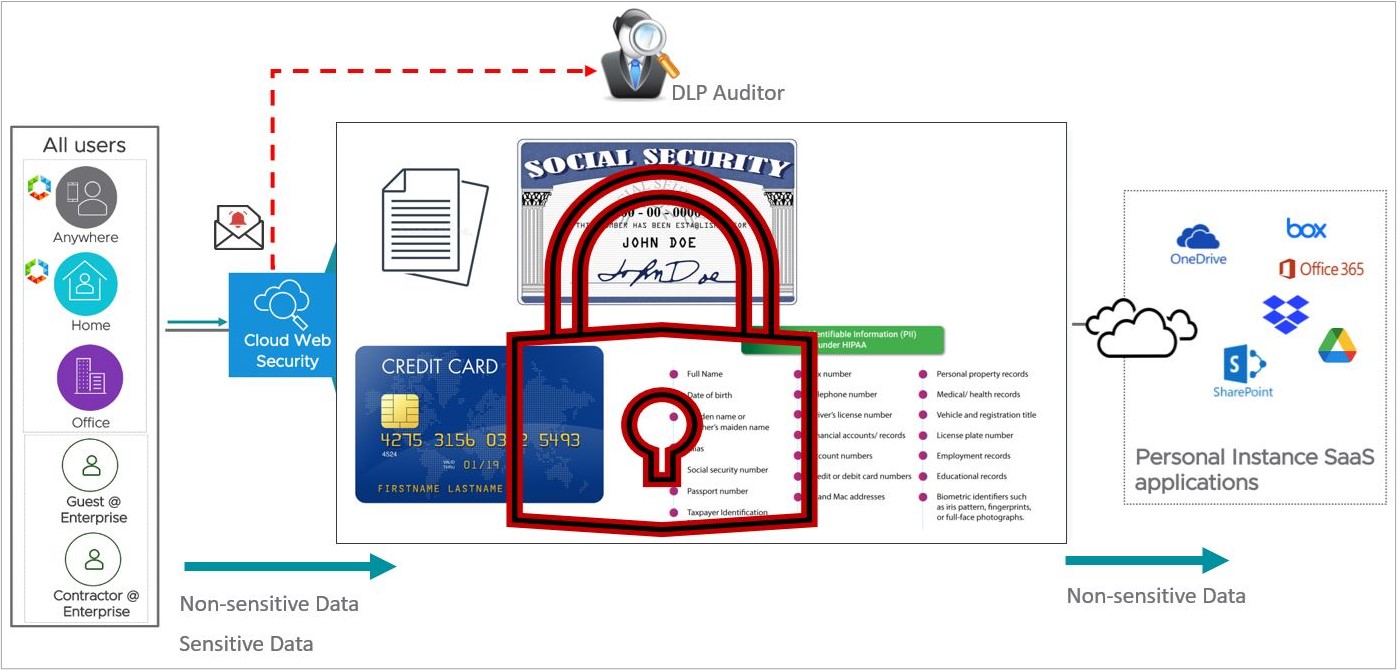

Esta sección abarca los componentes principales de la prevención de pérdida de datos (DLP) para el servicio de Cloud Web Security y cómo se utilizan para crear reglas que eviten la pérdida de datos para la empresa de un cliente. La sección de DLP concluye con un flujo de trabajo para configurar una regla de DLP y verificar que la regla funciona correctamente.

Descripción general

Requisitos previos

- Una empresa de cliente en una instancia de VMware SASE Orchestrator de producción con Cloud Web Security activado. Tanto las instancias de Edge como de Orchestrator deben utilizar la versión de VMware 4.5.0 o posterior.

- Un cliente debe tener un paquete de Cloud Web Security Advanced para acceder a la función de DLP.

Importante: Un cliente con un paquete de Cloud Web Security Standard no podrá acceder a la DLP y aparecerá un icono bloqueado junto a todas las opciones de DLP en la interfaz de usuario de Orchestrator.

Descripción general de los diccionarios de DLP

Un diccionario de DLP utiliza expresiones coincidentes para identificar datos confidenciales. Por ejemplo, los números de tarjeta de crédito y los números de la seguridad social siguen un formato específico. Además, los diccionarios pueden coincidir con esos patrones y determinar si hay o no datos confidenciales presentes en una carga de archivos o una entrada de texto.

Diccionarios predefinidos

Los diccionarios de datos predefinidos de Cloud Web Security son una combinación de coincidencia de patrones, sumas de comprobación, puntuación de contexto y lógica difusa para identificar datos confidenciales. Cloud Web Security tiene más de 340 diccionarios de datos predefinidos que abarcan las siguientes categorías de datos principales:

- Clasificación de documentos

- Datos financieros

- Atención médica

- HIPAA

- Identificadores de elementos

- DSS de PCI

- PII

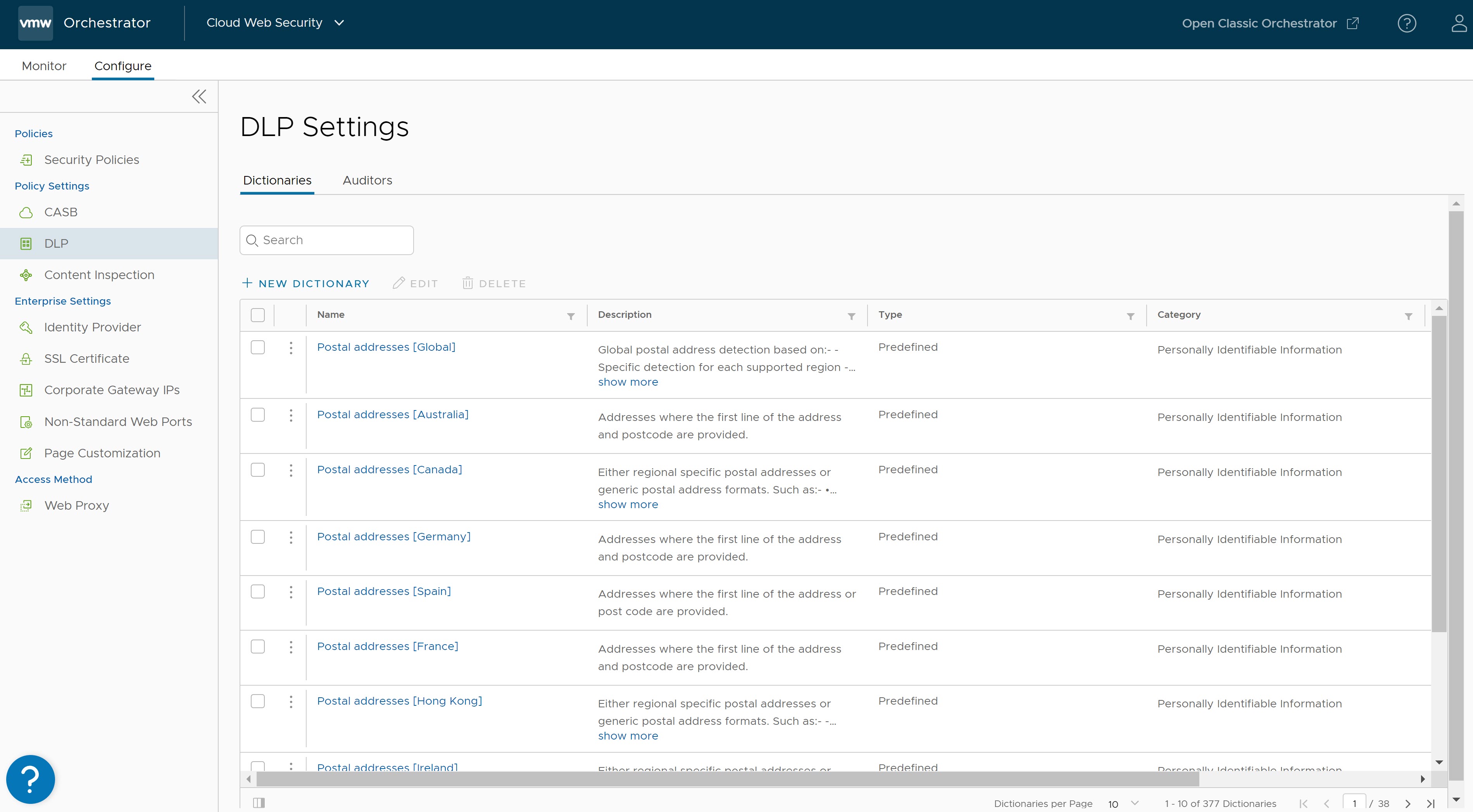

Además, los diccionarios de datos predefinidos son específicos de cada región, para garantizar que la coincidencia de patrones correcta se aplique en todo el mundo. Los diccionarios de datos se pueden establecer en 29 países/regiones diferentes. De esos 29, dos están reservados para las opciones Global y Otro (Other). Estas dos opciones permiten categorizar datos multinacionales o datos que no encajan perfectamente en una categoría de país/región.

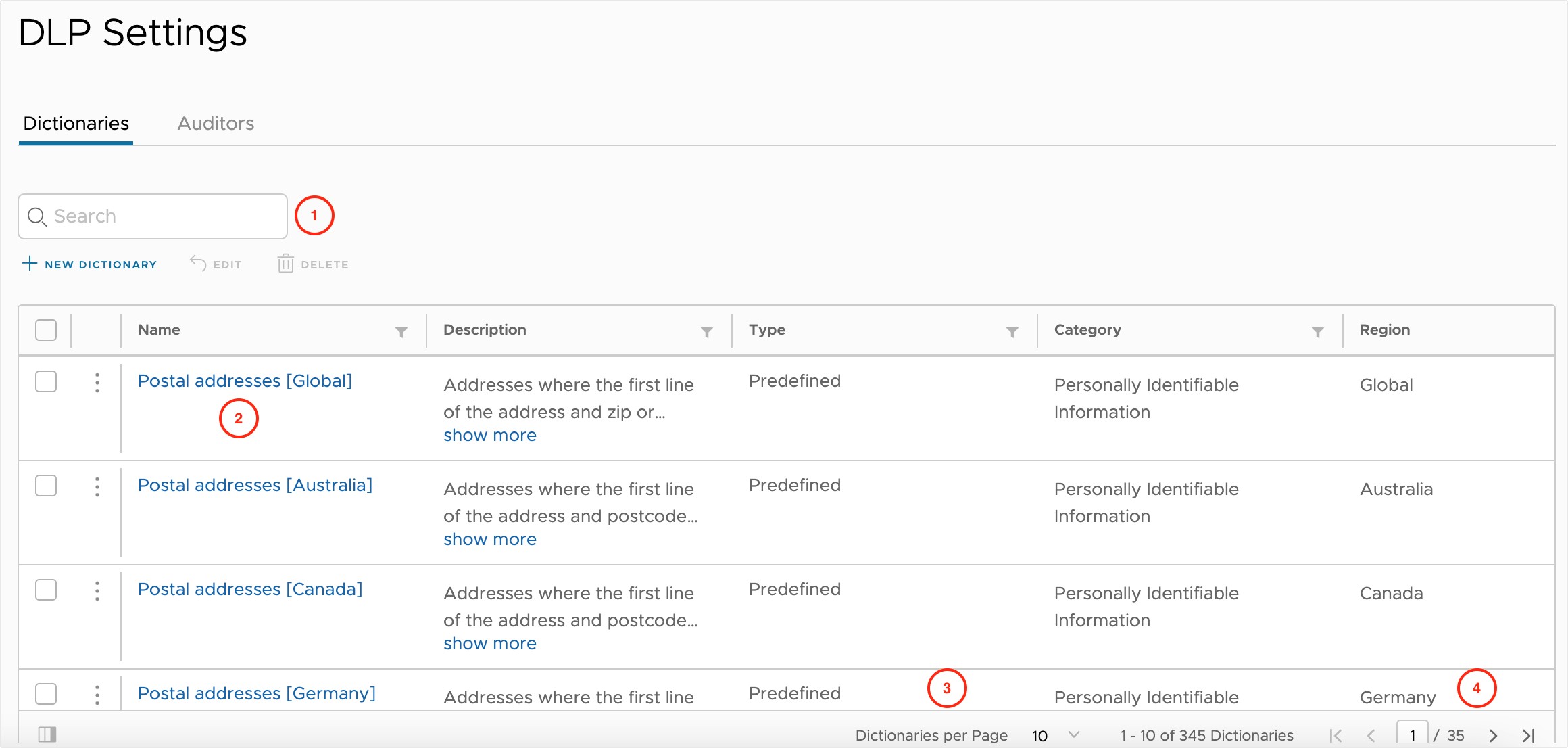

En esta página se muestran a los usuarios todos los diccionarios disponibles para su uso en la directiva de DLP. Los diccionarios se organizan en una tabla que contiene nombres, descripciones, tipos, categorías y campos de región.

- Nombre (Name) se utiliza para identificar el diccionario que se utilizará en la directiva.

- Descripción (Description) proporciona una descripción de nivel general de lo que coincide con el diccionario.

- Tipo (Type) distingue dos tipos de diccionario diferentes:

- Predefinido

- Personalizado

- Categoría (Category) incluye:

- Servicio de Salud de Canadá

- Clasificación de documentos

- Datos financieros, HIPAA

- HIPAA/Atención médica

- Atención médica

- Identificadores de elementos

- Otro

- DSS de PCI

- Información de identificación personal

- Servicio Nacional de Salud del Reino Unido

- Región (Region) representa la geografía a la que se aplica el diccionario, que incluye:

- Australia

- Bélgica

- Brasil

- Canadá

- Dinamarca

- Finlandia

- Francia

- Alemania

- Global

- Hong Kong

- India

- Indonesia

- Irlanda

- Italia

- Japón

- Malasia

- Países Bajos

- Nueva York

- Nueva Zelanda

- Noruega

- Otro

- Polonia

- Singapur

- Sudáfrica

- España

- Suecia

- Reino Unido (GB)

- Estados Unidos de América (EE. UU.)

- La barra para Buscar (Search) se aplica a todos los campos de la página Diccionarios (Dictionaries) y se puede utilizar para mostrar rápidamente los diccionarios específicos que los usuarios están interesados en ver.

- Cada fila contiene un diccionario en el que se puede hacer clic para explorar más.

- Diccionarios por página (Dictionaries per Page) puede mostrar hasta 100 entradas en una sola página.

- Los botones de Navegación por página (Page Navigation) se proporcionan para retroceder u omitir.

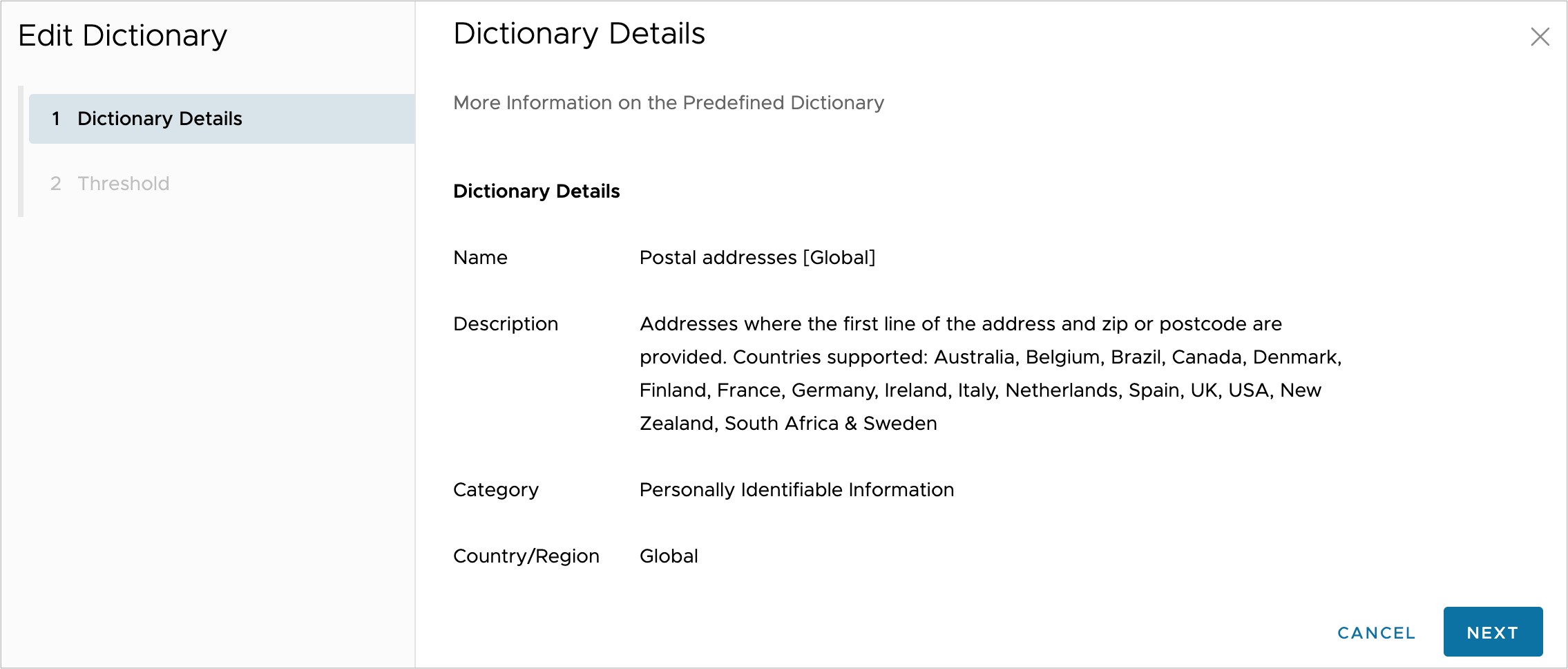

Para continuar con este examen, busque el diccionario de Direcciones postales (Postal addresses) [Global] y haga clic en el texto azul para abrir la pantalla Editar diccionario (Edit Dictionary).

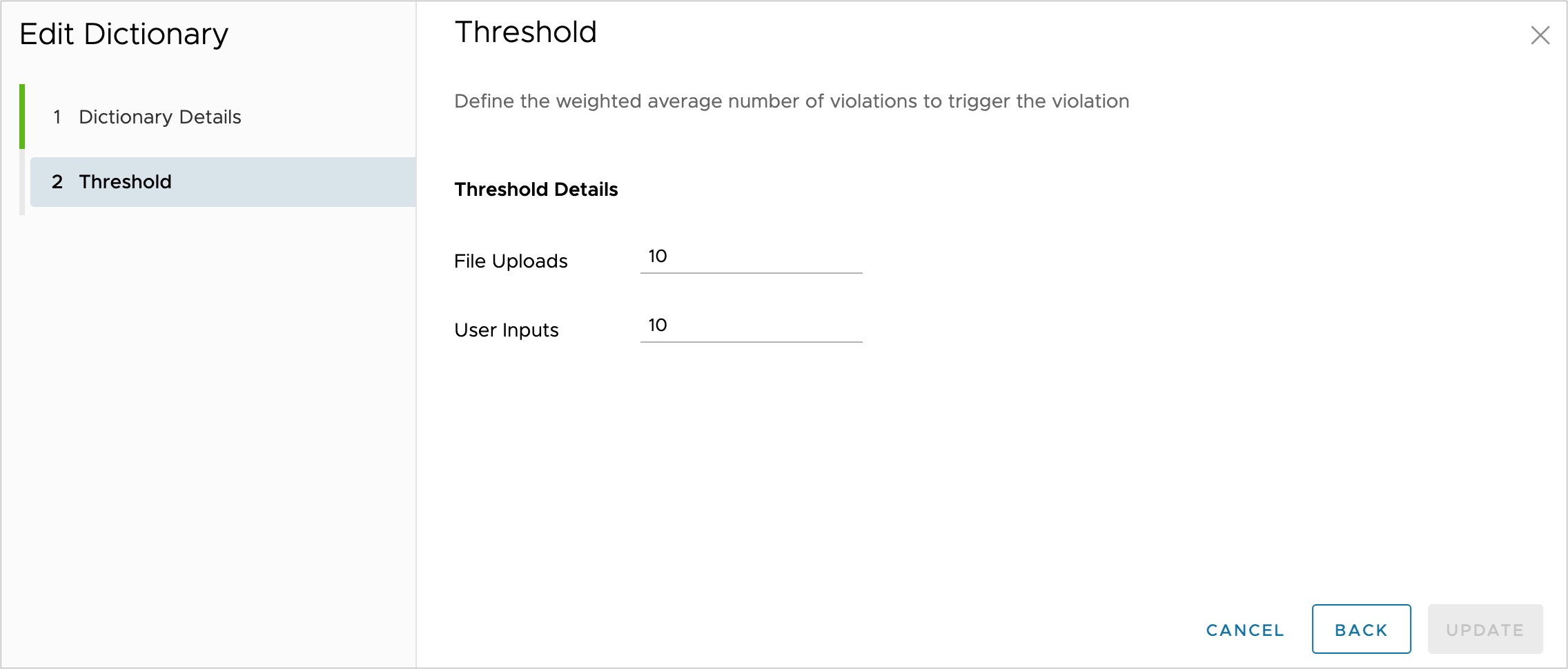

Al hacer clic en el botón Siguiente (Next) del contenido modal, los usuarios acceden a los ajustes de Umbral (Threshold). No se recomienda ajustar adicionalmente los Detalles de umbral (Threshold Details) a partir de sus valores predeterminados, a menos que sea necesario.

La captura de pantalla anterior muestra el número promedio ponderado (weighted average number) de infracciones para Cargas de archivos (File Uploads) y Entradas de usuario (User Inputs) establecido en 10. Para los diccionarios predefinidos, no piense en esto como un simple recuento de ocurrencias, sino como una puntuación computacional de toda la información detectada en un documento. Este mecanismo de puntuación ayuda a reducir el número de falsos positivos observados al utilizar este diccionario de datos. Cuando termine de ver este contenido modal, haga clic en Cancelar (Cancel). Tenga en cuenta que si los usuarios realizaron cambios en los valores editables, tendrán que hacer clic en Actualizar (Update) para conservar esos cambios.

Diccionarios personalizados

Los diccionarios personalizados de DLP de Cloud Web Security ofrecen a los usuarios la flexibilidad necesaria para crear diccionarios de datos relacionados con su organización. Al igual que con los diccionarios predefinidos, los diccionarios de cliente comienzan haciendo que los usuarios agreguen cuatro campos:

- Nombre (Name)

- Descripción (Description)

- Categoría (Category)

- País/Región (Country/Region)

Estos son los mismos cuatro campos que se muestran para los diccionarios predefinidos, pero con la capacidad de establecer cada valor según lo que sea relevante para el diccionario que los usuarios están creando.

- Cadena (String) se utiliza para coincidir con una combinación exacta de caracteres alfanuméricos y especiales. Se puede configurar para que coincida con o ignore las mayúsculas/minúsculas.

- Expresión (Expression) utiliza expresiones regulares (regex) de Perl para encontrar patrones de datos que de otro modo son difíciles de encontrar con una cadena simple.

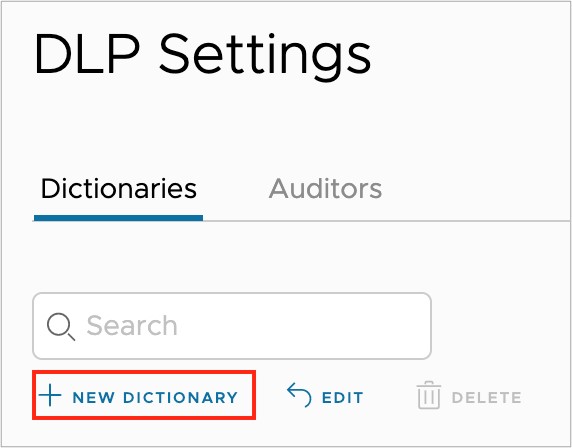

Para crear un diccionario personalizado, haga clic en el botón Nuevo diccionario (New Dictionary) desde la página .

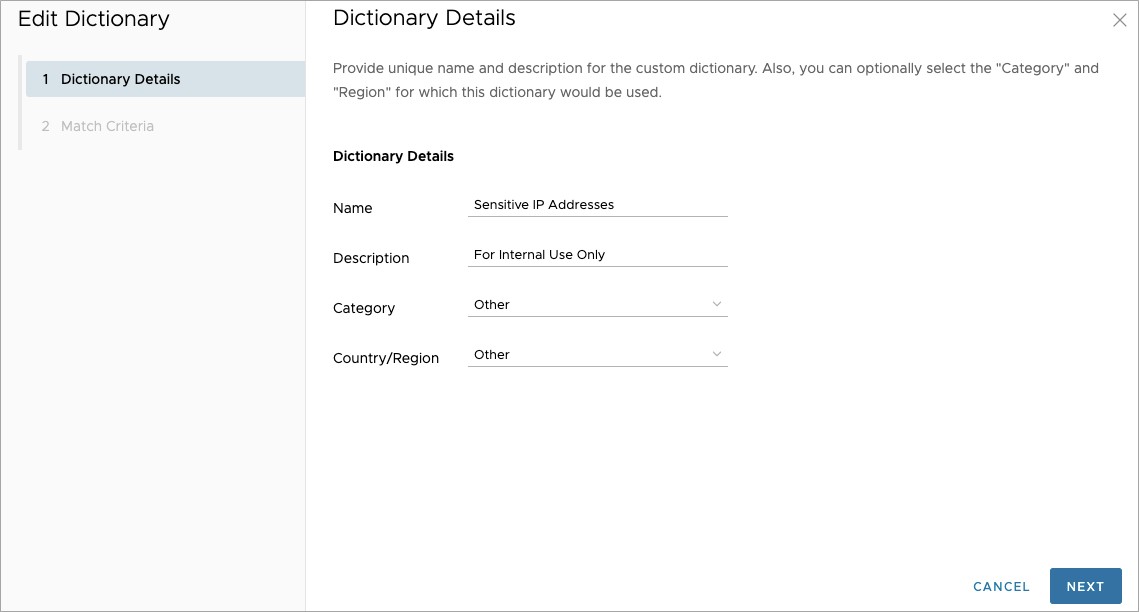

La pantalla Detalles del diccionario (Dictionary Details) solicita a los usuarios que introduzcan valores para Nombre (Name), Descripción (Description), Categoría (Category) y País/Región (Country/Region).

La captura de pantalla anterior indica que este diccionario está destinado a identificar Direcciones IP que distinguen mayúsculas y minúsculas (Sensitive IP Addresses) y que es Solo para uso interno (For Internal Use Only). La selección de Otro (Other) tanto para la categoría como para el país/región indica que los datos coincidentes en este diccionario no encajan en una de las categorías preexistentes o que los metadatos adicionales no son necesarios.

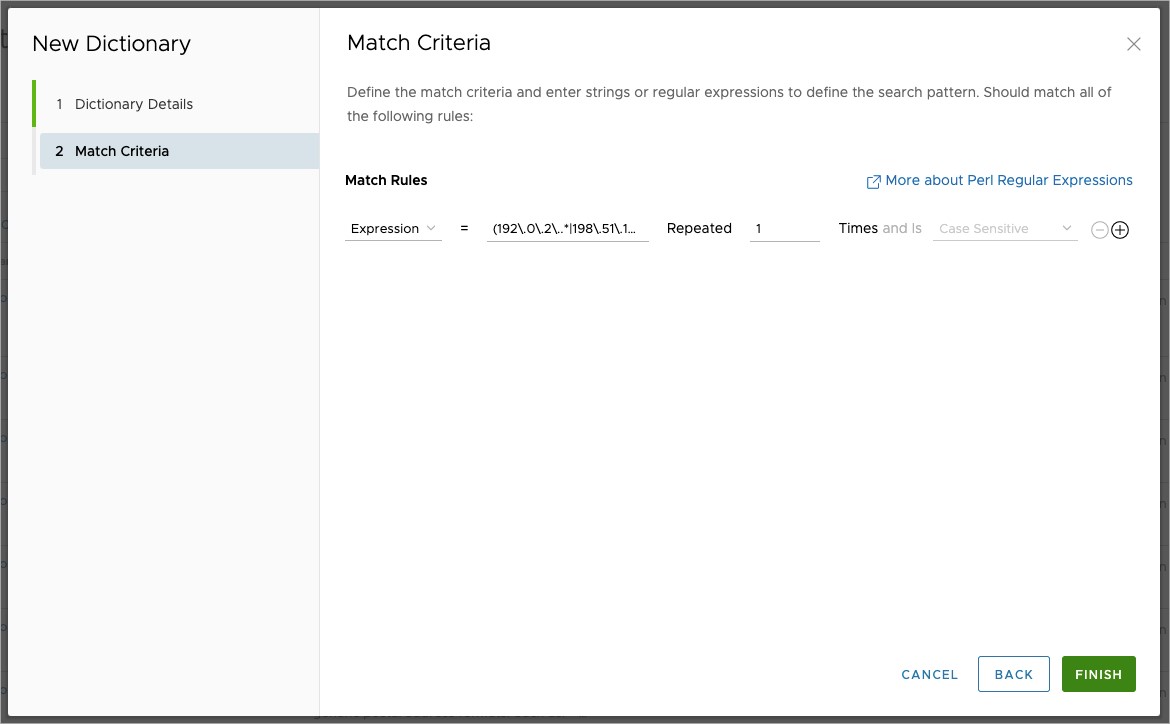

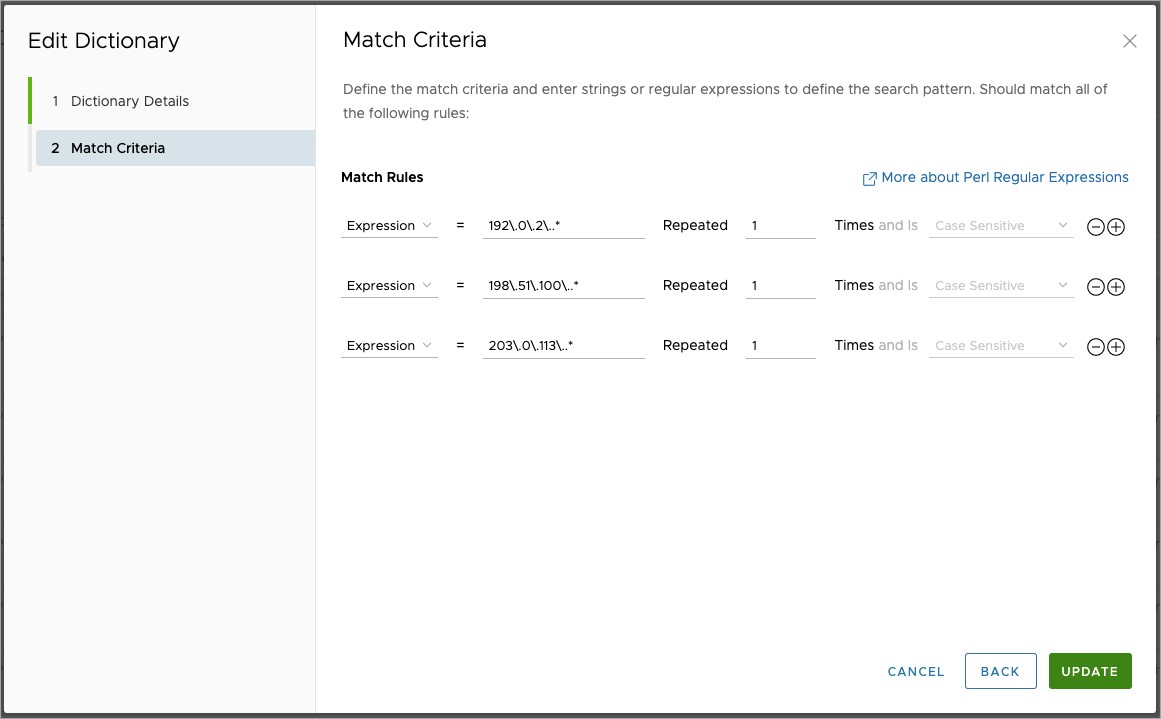

Para la pantalla Datos de coincidencia (Match Data), la configuración de ejemplo se basa en los rangos de direcciones IP 192.0.2.0/24, 198.151.100.0/24 y 203.0.133.0/24 (RFC 5737), los datos confidenciales que la empresa necesita proteger. La expresión regular utilizada para buscar direcciones IP en esos rangos es: (192\.0\.2\..*|198\.51\.100\..*|203\.0\.113\..*)

La expresión regular no se divide en varias líneas mediante el icono de signo más (Plus Icon) para agregar otra fila porque la lógica del diccionario en varias filas es un Y (AND) lógico. Si los Criterios de coincidencia (Match Criteria) se hubieran definido de esta manera, el diccionario solo se activaría cuando los tres rangos de direcciones IP estuvieran presentes en un documento.

Después de configurar los ajustes del diccionario personalizado, haga clic en Finalizar (Finish) para que el diccionario esté disponible para su uso en Cloud Web Security.

Auditores

Un auditor es una persona de la organización designada para realizar un seguimiento de cualquier incidente relacionado con el intento de exfiltración de datos, ya sea intencional o accidental. A esta persona se le puede notificar por correo electrónico, desde Orchestrator, que se infringió una regla de DLP. El correo electrónico enviado al auditor contiene el nombre de la regla de DLP, el nombre de entrada o archivo del usuario que contenía datos confidenciales, el destino al que el usuario intentaba enviar los datos y el nombre de usuario de la persona que intentó exponer los datos. De forma opcional, la entrada o el archivo del usuario se pueden enviar al auditor, ya sea en el formato original, como un archivo ZIP o un archivo ZIP cifrado.

Los usuarios pueden agregar, editar, eliminar y ver auditores iniciando sesión en Cloud Web Security y accediendo a:

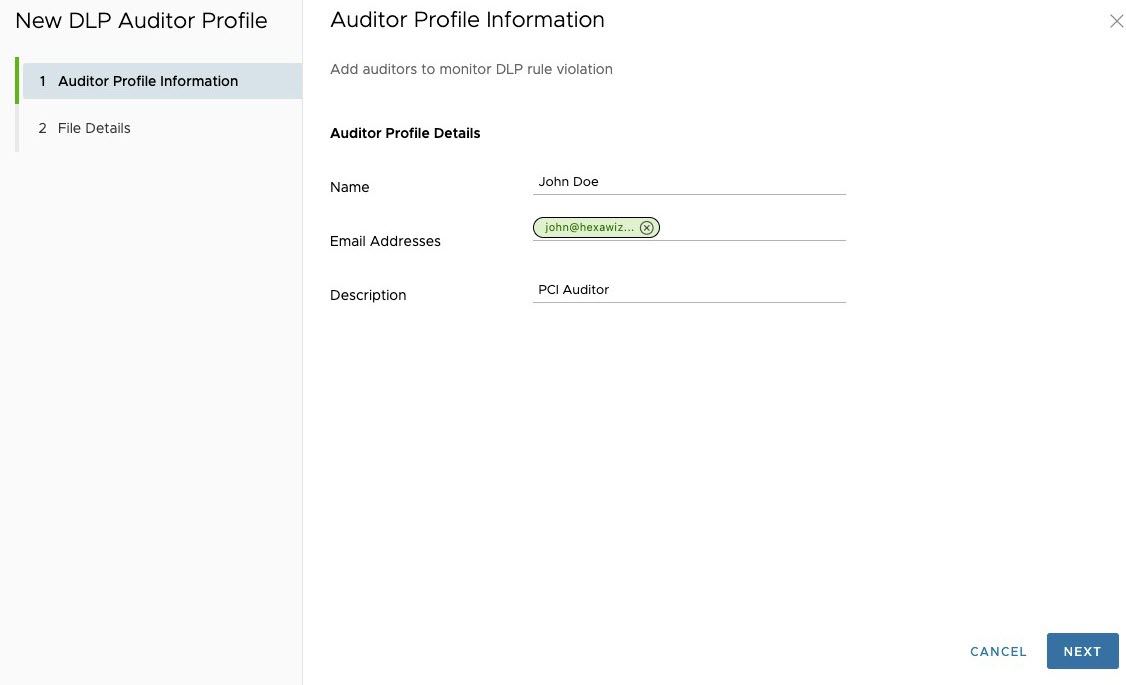

En la pantalla Auditores (Auditors), los usuarios pueden ver que actualmente no hay auditores en el sistema. Para agregar el primer auditor, seleccione + NUEVO PERFIL DE AUDITOR (+ NEW AUDITOR PROFILE). Una ventana emergente solicitará a los usuarios que proporcionen la siguiente información:

- Nombre (Name) (obligatorio) es el nombre del auditor.

- Dirección de correo electrónico (Email Address) (obligatorio) es una cuenta de correo electrónico válida para la persona.

- Descripción (Description) (opcional) es cualquier información relevante que los usuarios deseen proporcionar sobre el auditor. Por ejemplo, "Auditor de PCI" si su función principal es supervisar las infracciones de PCI.

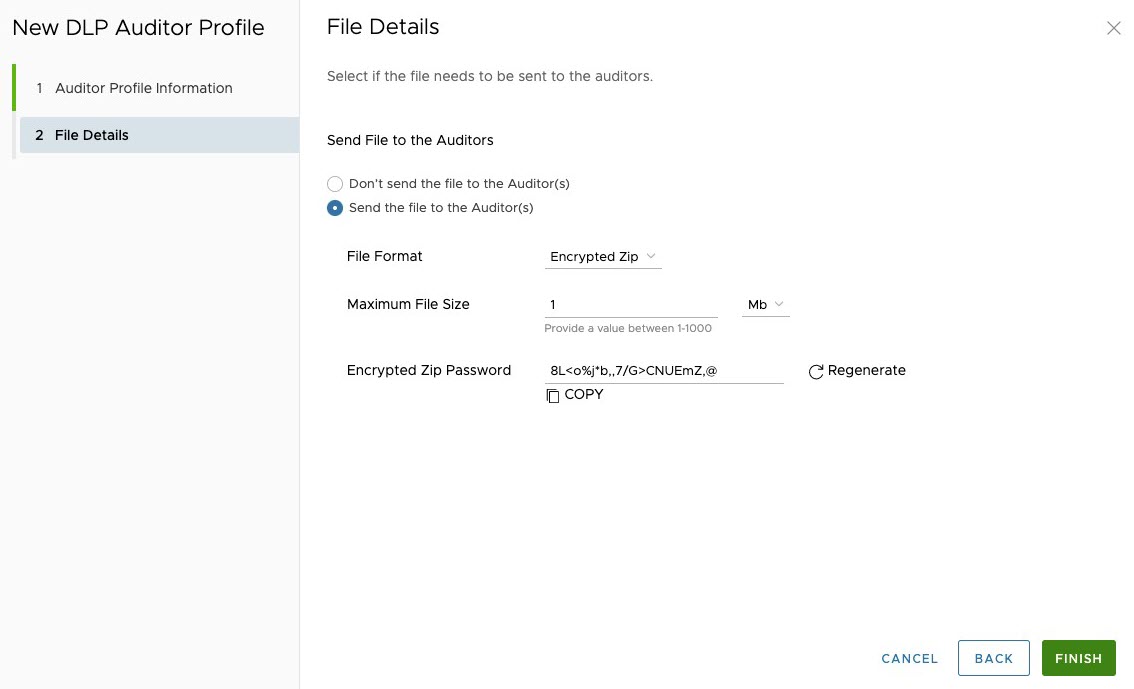

La siguiente página pedirá a los usuarios los Detalles del archivo (File Details). Esta página es completamente opcional, pero proporciona a los usuarios la opción de enviar el archivo infractor al auditor de DLP para su revisión. Las opciones de configuración incluyen:

- Enviar el archivo a los auditores (Send File to the Auditors), con el comportamiento predeterminado de no enviar el archivo a los auditores.

- Formato de archivo (File Format) está disponible cuando los usuarios seleccionan Enviar el archivo a los auditores (Send File to the Auditors). Los usuarios tienen la opción de seleccionar el archivo original, el zip o el zip cifrado. Dado que este archivo contendrá información confidencial, se recomienda utilizar la opción Zip cifrado (Encrypted Zip).

- Tamaño de archivo máximo (Maximum File Size) es el tamaño máximo del archivo adjunto incluido en el correo electrónico que envía el sistema. El límite se puede establecer para hasta 1 GB, pero se recomienda que coincida con las restricciones de tamaño de archivo de correo electrónico de la organización.

Importante: Si el tamaño de un archivo supera el valor del Tamaño de archivo máximo (Maximum File Size), ese archivo se omite. En otras palabras, el archivo no se adjunta a la alerta de infracción de DLP y la alerta se envía sin el archivo.

- El sistema genera automáticamente la Contraseña zip cifrada (Encrypted Zip Password), que se puede volver a generar si está en peligro. Los usuarios también pueden configurar su propia contraseña si así lo desean.

- Tamaño de archivo máximo (Maximum File Size) es el tamaño máximo del archivo adjunto incluido en el correo electrónico que envía el sistema. El límite se puede establecer para hasta 1 GB, pero se recomienda que coincida con las restricciones de tamaño de archivo de correo electrónico de la organización.

Haga clic en el botón Finalizar (Finish) para guardar la configuración del nuevo perfil de auditor de DLP. La entrada Auditor aparece en la página del auditor de la configuración de DLP. De forma opcional, los usuarios pueden ver, editar o eliminar la entrada Auditor.

Flujo de trabajo de configuración de DLP

Después de haber cubierto los dos componentes clave que integran la función de prevención de pérdida de datos (DLP), esta sección abarcará el flujo de trabajo general de DLP.

Crear, configurar y aplicar una directiva de seguridad

Una regla de DLP forma parte de una Directiva de seguridad (Policy Settings) y antes de configurar una regla de DLP, primero debe haber una directiva de seguridad. Para obtener más información sobre Crear (Creating), Configurar (Configuring) o Aplicar (Applying) una Directiva de seguridad (Security Policy) para el servicio de Cloud Web Security, consulte la documentación correspondiente en la Guía de configuración de Cloud Web Security.

Crear y aplicar una regla de DLP

Para crear y aplicar una regla de DLP, consulte Configurar reglas de prevención de pérdida de datos.

Verificar que una regla de DLP funciona

- Cloud Web Security bloquea la exfiltración de datos confidenciales que coincidan con una regla de DLP.

- Cloud Web Security detecta y registra el intento de exfiltrar datos confidenciales.

- Cloud Web Security envía una alerta por correo electrónico a un auditor de DLP cuando se activa la regla.

- Desde un dispositivo endpoint (Windows, MacOS, iOS o Android) que se encuentra detrás de una instancia de SD-WAN Edge, inicie sesión en un servicio de alojamiento de archivos (por ejemplo, Apple iCloud, Dropbox, Google Drive, Microsoft OneDrive o similar).

- Si la regla incluye un diccionario personalizado, cargue una entrada de texto, un archivo de texto o un PDF que coincida con los criterios establecidos en la regla de DLP.

Nota: La entrada de texto es como una publicación de formulario o un mensaje de texto. Un archivo de texto es un archivo .txt real adjunto a una carga.

- También puede utilizar cualquiera de los diccionarios predefinidos y sus respectivos umbrales para los datos de PII, números de seguridad social, números de cuenta bancaria o algo similar.

Nota: Con los diccionarios predefinidos, el umbral para activar la infracción de DLP se basa en la combinación de un nivel de sensibilidad y heurística del motor de DLP. Esto contrasta con el diccionario personalizado, que utiliza un recuento de repeticiones específico.

- El archivo de texto/entrada o la carga de archivos están bloqueados.

- Compruebe en los registros de DLP que se registró la acción de bloqueo.

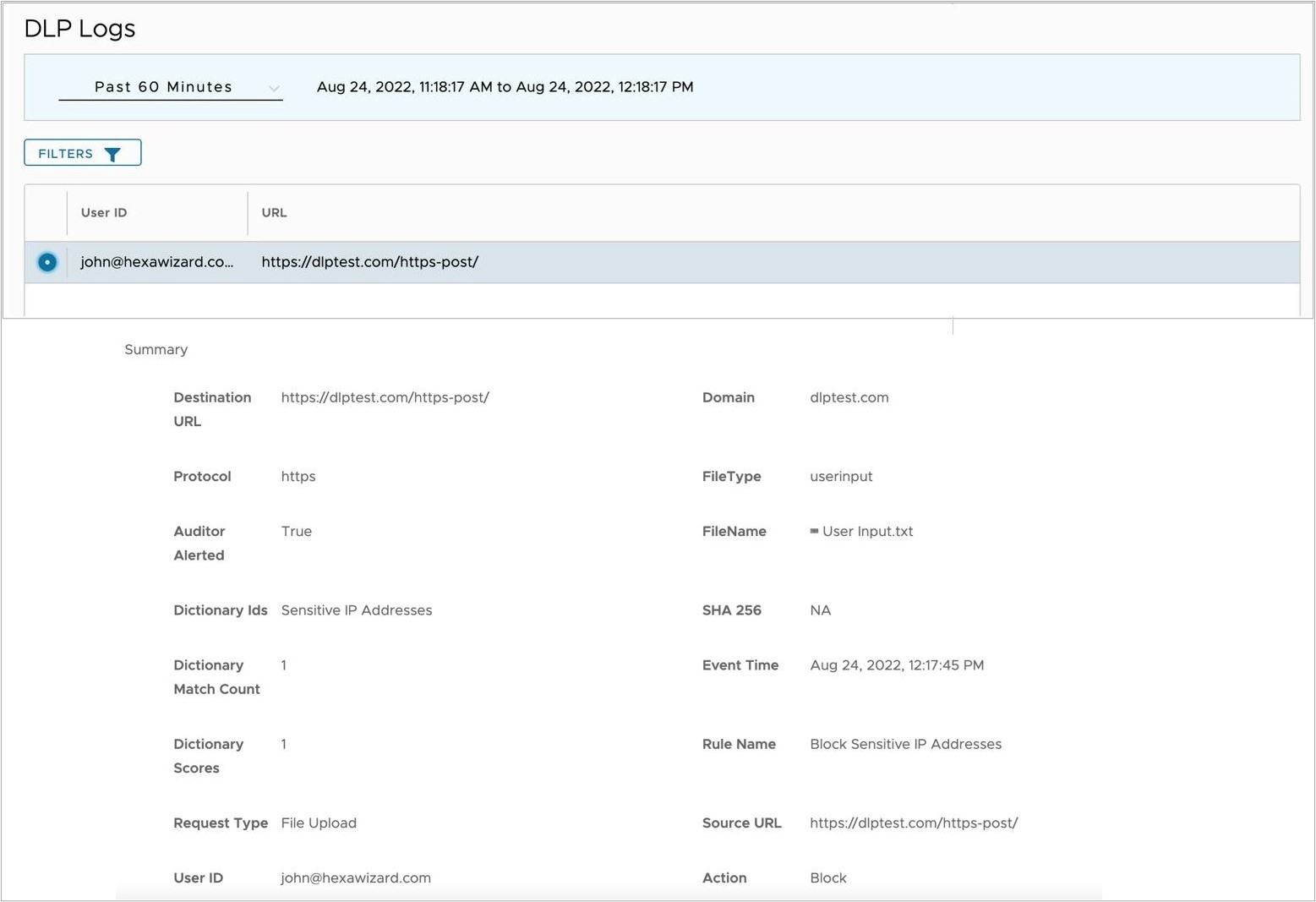

- A continuación se muestra un registro de ejemplo para un bloqueo de entrada de texto en la prueba de DLP que coincide con un diccionario personalizado que utiliza la regla de DLP.

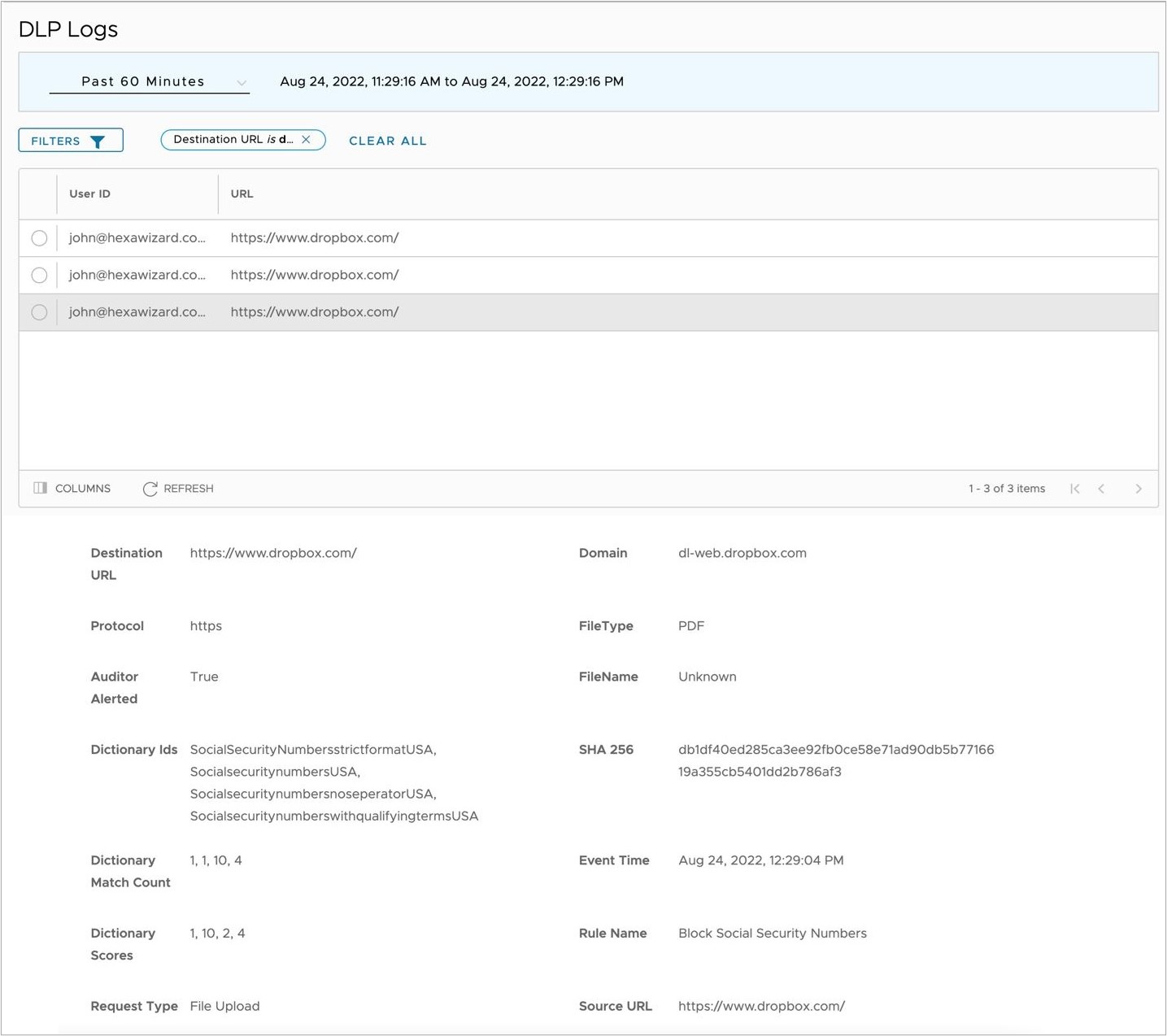

- A continuación se muestra un registro de ejemplo de un archivo PDF bloqueado en Dropbox para una coincidencia de número de seguridad social de un diccionario predefinido.

- A continuación se muestra un registro de ejemplo para un bloqueo de entrada de texto en la prueba de DLP que coincide con un diccionario personalizado que utiliza la regla de DLP.

- Compruebe que un auditor de DLP recibió un correo electrónico de alerta basado en la regla de DLP y la acción configurada para esta regla.

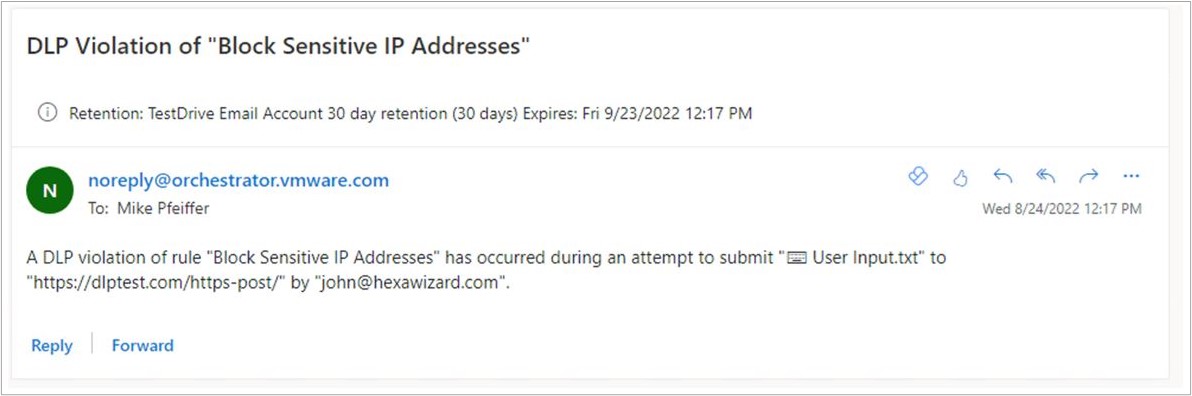

- A continuación se muestra un correo electrónico de ejemplo para un bloqueo de entrada de texto en la prueba de DLP para un diccionario personalizado que utiliza la regla de DLP.

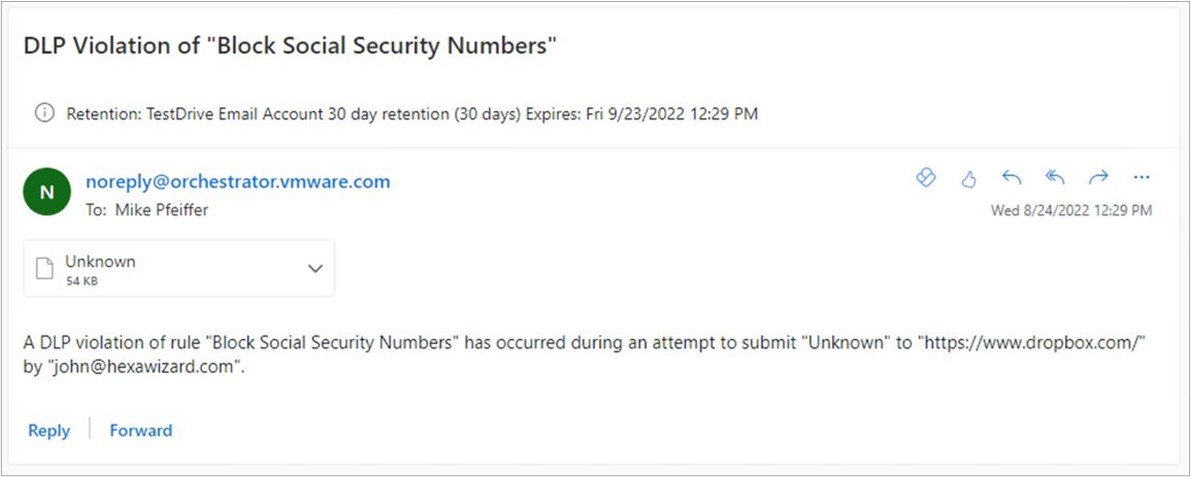

- A continuación se muestra un correo electrónico de muestra de un archivo PDF bloqueado en Dropbox para una coincidencia de número de seguro social de un diccionario predefinido.

Nota: Es posible que aparezcan archivos que no sean de texto con un nombre de archivo "Desconocido" (Unknown). Como resultado, el archivo adjunto en el correo electrónico del auditor también se mostrará como "Desconocido" (Unknown).

- A continuación se muestra un correo electrónico de ejemplo para un bloqueo de entrada de texto en la prueba de DLP para un diccionario personalizado que utiliza la regla de DLP.