Se pueden implementar diversas topologías de servidores de seguridad diferentes.

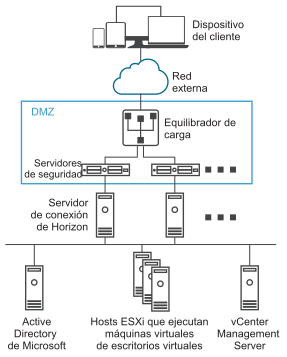

La topología ilustrada en Servidores con equilibrio de carga en una zona DMZ muestra un entorno de alta disponibilidad que incluye dos servidores de seguridad con equilibrio de carga en una zona DMZ. Los servidores de seguridad se comunican con las instancias del servidor de conexión de Horizon dentro de la red interna.

Cuando los usuarios fuera de la red corporativa se conectan a un servidor de seguridad, se deben autenticar correctamente antes de poder acceder a aplicaciones y escritorios remotos. Con reglas de firewall adecuadas en ambos lados de la zona DMZ, esta topología es adecuada para acceder a aplicaciones y escritorios remotos desde dispositivos cliente ubicados en Internet.

Es posible conectar varios servidores de seguridad a cada instancia del servidor de conexión. También se puede combinar una implementación de DMZ con una implementación estándar para ofrecer acceso a usuarios internos y externos.

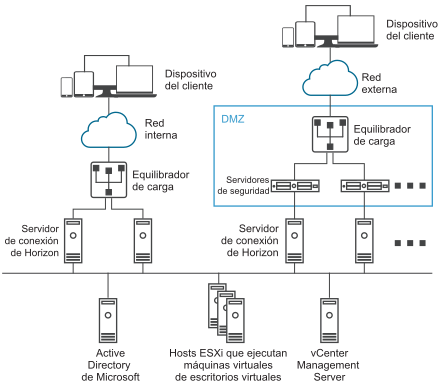

La topología ilustrada en Varios servidores de seguridad muestra un entorno en el que cuatro instancias del servidor de conexión de View actúan como un grupo. Las instancias de la red interna están dedicadas a los usuarios de la red interna, y las instancias de la red externa a usuarios de la red externa. Si las instancias del servidor de conexión emparejadas con los servidores de seguridad tienen habilitada la autenticación RSA SecurID, todos los usuarios de la red externa se deberán autenticar mediante token de RSA SecurID.

Si se instala más de un servidor de seguridad, se debe implementar una solución de equilibrado de carga de hardware o de software. El servidor de conexión no proporciona una función de equilibrado de carga propia. El servidor de conexión funciona con soluciones de equilibrado de carga estándar de otros proveedores.