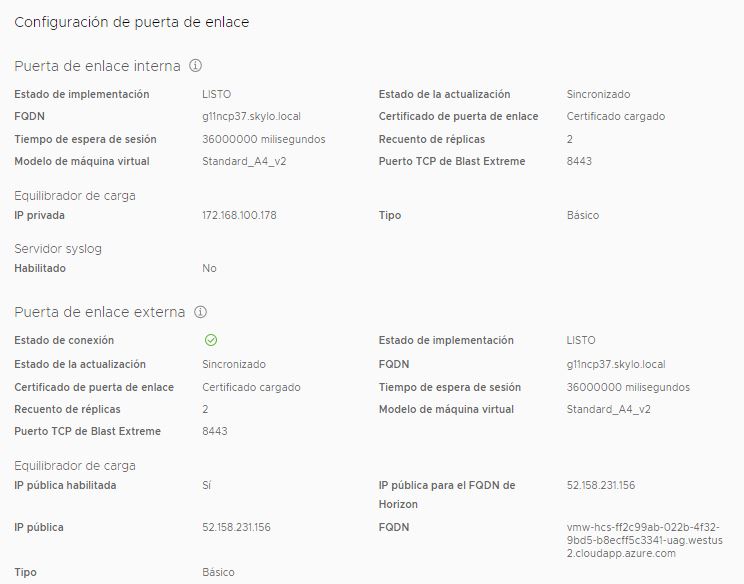

Cuando un pod de Horizon Cloud implementado en Microsoft Azure tiene una configuración de puerta de enlace, debe crearse un registro CNAME en el servidor DNS que asigne el nombre de dominio completo (FQDN) que el servicio estableció en la configuración de puerta de enlace a la información del equilibrador de carga de Azure implementado correspondiente a la puerta de enlace del pod. Puede obtener la información del equilibrador de carga de Azure desde la página de detalles del pod en Horizon Universal Console, la consola, de forma abreviada.

Esta asignación de CNAME admite la resolución de nombres que necesitan las instancias de Horizon Client y Horizon HTML Access (el cliente web) y sus conexiones para acceder a los recursos aprovisionados por el pod autorizados del usuario final. La información que necesita para esta asignación se muestra en la página de detalles del pod, a la cual puede acceder desde la página Capacidad de la consola.

Cuando se establecen las asignaciones adecuadas, Horizon Client y el cliente web pueden resolver correctamente los nombres de dominio en el momento en que los clientes necesitan resolver esos nombres para conectarse a los recursos autorizados y aprovisionados por el pod del usuario final.

- En un entorno configurado con Universal Broker, un usuario final utiliza el FQDN de brokering de Universal Broker en el cliente, como una dirección de servidor en Horizon Client o en el cliente web. A continuación, el cliente se conecta a Universal Broker para la autenticación y para obtener las autorizaciones del usuario final. A continuación, en el cliente autenticado, cuando el usuario hace clic en un escritorio o una aplicación remota con autorización específicos para acceder a ella, el cliente se dirige al FQDN que estableció el servicio en la configuración de puerta de enlace del pod, el FQDN que se especificó en el asistente de implementación de pods o en el asistente de implementación de puerta de enlace.

- En un entorno configurado con brokering de pod único, para las direcciones del servidor en sus instancias de Horizon Client o en el cliente web, un usuario final utiliza el FQDN que se especificó en el asistente de implementación de pods para la puerta de enlace del pod. Este FQDN es el que las instancias de Horizon Client y Horizon HTML Access (el cliente web) utilizarán para acceder a los escritorios virtuales y las aplicaciones remotas autorizados desde el pod. El cliente se conecta a esa puerta de enlace y el pod específicos para la autenticación, para obtener las autorizaciones del usuario final y para acceder a un escritorio o aplicación remota autorizados.

Cuando el código del implementador del servicio establece la configuración de puerta de enlace, utiliza el nombre de dominio completo (FQDN) que se especificó en los campos de configuración de puerta de enlace del asistente, por ejemplo, ourOrg.example.com o ourApps.ourOrg.example.com. Cuando la configuración de puerta de enlace es una configuración de puerta de enlace externa, ese FQDN debe ser un FQDN que se pueda resolver públicamente. El plano de control de Horizon Cloud almacena la información sobre el FQDN que se introdujo para la implementación de la puerta de enlace externa y se comunica con ese FQDN a través de Internet. Como resultado, el plano de control de Horizon Cloud debe poder resolver el nombre y conectarse a la dirección. Este requisito es especialmente importante para cumplir cuando el entorno de arrendatario está configurado con Universal Broker. En estos entornos, el plano de control de Horizon Cloud debe conectarse al FQDN para recuperar información de autenticación de las instancias de Unified Access Gateway en esa configuración de puerta de enlace externa. El servicio utiliza esta información para validar que las opciones de autenticación en dos fases configuradas en las instancias de Unified Access Gateway de la configuración de puerta de enlace coinciden con las de la configuración de Universal Broker y las demás instancias de Unified Access Gateway dentro de los pods participantes.

- Configuración de puerta de enlace externa implementada con la opción Habilitar IP pública activada (valor predeterminado)

-

Cuando el asistente de implementación de pods o el asistente de implementación de puerta de enlace externa especificaron habilitar una dirección IP pública para la configuración de puerta de enlace externa, el servicio configura las instancias de

Unified Access Gateway implementadas con un recurso de equilibrador de carga de Azure que tiene una dirección IP pública y un FQDN público generado automáticamente. La forma del FQDN público generado automáticamente se encuentra en el patrón

vmw-hcs-ID-uag.región.cloudapp.azure.com, dondevmw-hcs-IDcoincide con el patrón dentro del nombre del grupo de recursos en el que residen las instancias de Unified Access Gateway, y región es la región de Microsoft Azure donde se encuentra el pod. Para este tipo de implementación, en el servidor DNS, asigne el FQDN que introdujo en el asistente de implementación con el FQDN público generado automáticamente. - Configuración de puerta de enlace externa implementada con la opción Habilitar IP pública desactivada, apagada

- Este escenario de implementación de la configuración de puerta de enlace externa del pod con una dirección IP privada del equilibrador de carga se utiliza cuando se tiene un firewall o una NAT configurado frente al equilibrador de carga de Azure de la configuración de la puerta de enlace externa, con el fin de controlar el tráfico basado en Internet antes de permitir el acceso a los dispositivos Unified Access Gateway de la configuración de la puerta de enlace externa. Cuando el asistente de implementación de pods o el asistente de implementación de puerta de enlace externa tienen la opción Habilitar IP pública desactivada, el servicio configura las instancias de Unified Access Gateway implementadas con un recurso de equilibrador de carga de Azure que tiene una dirección IP privada. En el servidor DNS, asigne el FQDN que introdujo en el asistente de implementación a la dirección IP privada del equilibrador de carga interno de Microsoft Azure del pod. Además de la asignación de CNAME en el servidor DNS, debe garantizar que la configuración de firewall o NAT proporciona una dirección IP pública y que el mismo FQDN se puede resolver públicamente en la dirección IP pública que proporciona el firewall o la NAT.

- Configuración de puerta de enlace interna

- Para una implementación de puerta de enlace interna, el servicio configura las instancias de Unified Access Gateway implementadas con un recurso de equilibrador de carga de Azure que tiene una dirección IP privada. El servidor DNS asignará el FQDN que se especificó en el asistente de implementación de pods o el asistente de implementación de puerta de enlace interna para la configuración de puerta de enlace interna a la dirección IP privada del equilibrador de carga de Azure implementado.

La página de detalles del pod muestra la información que se necesita para esta asignación. Siga estos pasos para localizar la información adecuada en la página de detalles del pod.

Requisitos previos

El pod debe implementarse correctamente en el entorno de Microsoft Azure, de acuerdo con los pasos de implementación del pod que se explican en Realizar una implementación automatizada de un pod en Microsoft Azure.