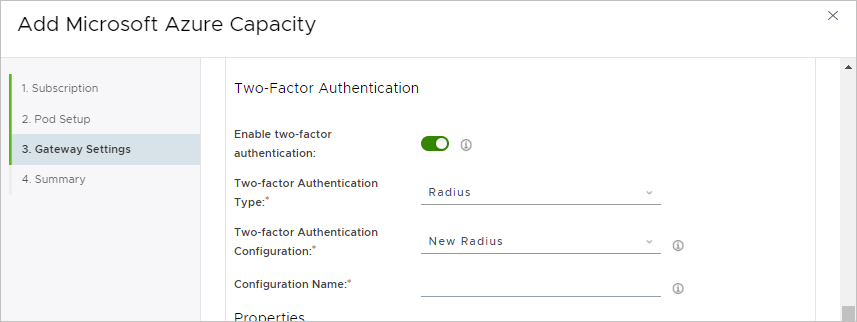

En el paso del asistente de implementación de pods para especificar las configuraciones de Unified Access Gateway, también puede especificar el uso de la autenticación en dos fases para el acceso de los usuarios finales a los escritorios y las aplicaciones a través de esas configuraciones de puerta de enlace.

Cuando se especifican detalles de la autenticación en dos fases en el asistente para una configuración de puerta de enlace, durante el proceso de implementación del pod, el implementador de pods configura los dispositivos de Unified Access Gateway implementados correspondientes a la configuración de puerta de enlace con los detalles de la autenticación en dos fases especificados.

Como se describe en la documentación de Unified Access Gateway, cuando los dispositivos de Unified Access Gateway están configurados para la autenticación en dos fases, los dispositivos de Unified Access Gateway autentican las sesiones de usuario entrantes de acuerdo con las directivas de autenticación en dos fases especificadas. Después de que Unified Access Gateway autentique una sesión de usuario de acuerdo con la directiva de autenticación especificada, Unified Access Gateway reenvía esa solicitud de cliente de usuario final para el inicio de un escritorio o una aplicación al administrador de pods implementado para establecer una sesión de conexión entre el cliente y una aplicación o un escritorio disponible.

Requisitos previos

Para la configuración de Unified Access Gateway externa o interna para la que está especificando los detalles de autenticación en dos fases, compruebe que haya rellenado los campos para la configuración de Unified Access Gateway en el asistente, tal como se describe en Arrendatarios de first-gen: especificar la configuración de puerta de enlace del pod de Horizon Cloud. Al configurar la autenticación en dos fases en un servidor de autenticación local, también se proporciona información en los siguientes campos de modo que las instancias de Unified Access Gateway puedan resolver el enrutamiento a ese servidor local.

| Opción | Descripción |

|---|---|

| Direcciones de DNS | Especifique una o más direcciones de servidores DNS que puedan resolver el nombre de su servidor de autenticación local. |

| Rutas | Especifique una o varias rutas personalizadas que permitan que las instancias del pod de Unified Access Gateway resuelvan el enrutamiento de red para el servidor de autenticación local. Por ejemplo, si tiene un servidor RADIUS local que utiliza 10.10.60.20 como dirección IP, use 10.10.60.0/24 y su dirección de puerta de enlace de ruta predeterminada como una ruta personalizada. Obtenga la dirección de puerta de enlace de ruta predeterminada de la configuración de la ruta exprés o de una VPN que utilice para este entorno. Especifique las rutas personalizadas como una lista separada por comas en el formulario |

Compruebe que ha usado la siguiente información en la configuración del servidor de autenticación, de modo que pueda incluirla en los campos adecuados del asistente de implementación de pods. Si utiliza un servidor de autenticación RADIUS y tiene un servidor principal y uno secundario, obtenga la información de cada uno de ellos.

- RADIUS

-

Si está configurando ajustes para un servidor principal y un servidor auxiliar RADIUS, obtenga la información de cada uno de ellos.

- La dirección IP o el nombre DNS del servidor de autenticación.

- El secreto compartido que se utiliza para cifrar y descifrar los mensajes de protocolo del servidor de autenticación.

- Números de puerto de autenticación, por lo general, 1812/UDP para RADIUS.

- El tipo de protocolo de autenticación. Entre los tipos de autenticación se encuentran PAP (Protocolo de autenticación de contraseña), CHAP (Protocolo de autenticación por desafío mutuo), MSCHAP1 y MSCHAP2 (Protocolo de autenticación por desafío mutuo de Microsoft, versiones 1 y 2).

Nota: Compruebe la documentación del proveedor RADIUS para el protocolo de autenticación que el proveedor RADIUS recomiende y siga el tipo de protocolo especificado. Las instancias de Unified Access Gateway le permiten al pod admitir la autenticación en dos fases con RADIUS, y Unified Access Gateway es compatible con PAP, CHAP, MSCHAP1 y MSCHAP2. PAP es generalmente menos seguro que MSCHAP2. PAP también es un protocolo más simple que MSCHAP2. Como consecuencia, aunque la mayoría de los proveedores RADIUS es compatible con el protocolo PAP más simple, algunos proveedores RADIUS no son tan compatibles con MSCHAP2 que es más seguro.

- RSA SecurID

-

Nota: El tipo RSA SecurID es compatible con las implementaciones de Horizon Cloud on Microsoft Azure que ejecutan el manifiesto 3139.x o una versión posterior. La opción de interfaz de usuario para especificar el tipo RSA SecurID en los asistentes Agregar pod y Editar pod estará visible para su selección en los asistentes a partir de mediados de marzo de 2022.

- La clave de acceso del servidor del administrador de autenticación RSA SecurID.

- Número de puerto de comunicación de RSA SecurID. Por lo general, es 5555, como se establece en la configuración del sistema RSA Authentication Manager para la API de autenticación de RSA SecurID.

- Nombre de host del servidor del administrador de autenticación RSA SecurID.

- Dirección IP de ese servidor del administrador de autenticación RSA SecurID.

- Si el servidor del administrador de autenticación RSA SecurID o su servidor de equilibrador de carga tiene un certificado autofirmado, necesitará el certificado de CA para proporcionarlo en el asistente Agregar pod. El certificado debe estar en formato PEM (tipos de archivo

.cer,.certo.pem)