Para habilitar el uso de la autenticación en dos fases en la configuración de puerta de enlace de un pod ya implementado, utilice la acción Editar en la página de detalles del pod. Las configuraciones de puerta de enlace en el pod utilizan máquinas virtuales de Unified Access Gateway y proporcionan a los usuarios finales acceso a sus escritorios y aplicaciones. Puede agregar esta configuración de autenticación en dos fases a las configuraciones de puerta de enlace existentes del pod, o bien puede agregarla al mismo tiempo que agrega una nueva configuración de puerta de enlace. Utilice el flujo de trabajo Editar pod para agregar la configuración de autenticación en dos fases a la configuración de puerta de enlace del pod.

Nota: Cuando el arrendatario está configurado para usar

Universal Broker y la configuración del agente tiene habilitada la autenticación en dos fases, se debe establecer el mismo tipo de autenticación en dos fases en las puertas de enlace externas de todos los pods del grupo. En este escenario, cuando se realicen estos pasos para agregar una autenticación en dos fases a una puerta de enlace externa, la interfaz de usuario aplicará la elección del tipo de autenticación en dos fases que coincida con el establecido en la configuración del agente.

Requisitos previos

Para la puerta de enlace donde va a agregar la autenticación en dos fases, compruebe que completó los campos de la configuración de puerta de enlace en el asistente. Al configurar la autenticación en dos fases en un servidor de autenticación local, también se proporciona información en los siguientes campos de modo que las instancias de Unified Access Gateway para esa puerta de enlace puedan resolver el enrutamiento a ese servidor local.

| Opción |

Descripción |

| Direcciones de DNS |

Especifique una o más direcciones de servidores DNS que puedan resolver el nombre de su servidor de autenticación local. |

| Rutas |

Especifique una o varias rutas personalizadas que permitan que las instancias del pod de Unified Access Gateway resuelvan el enrutamiento de red para el servidor de autenticación local. Por ejemplo, si tiene un servidor RADIUS local que utiliza 10.10.60.20 como dirección IP, use 10.10.60.0/24 y su dirección de puerta de enlace de ruta predeterminada como una ruta personalizada. Obtenga la dirección de puerta de enlace de ruta predeterminada de la configuración de la ruta exprés o de una VPN que utilice para este entorno. Especifique las rutas personalizadas como una lista separada por comas en el formulario ipv4-network-address/bits ipv4-gateway-address, por ejemplo: 192.168.1.0/24 192.168.0.1, 192.168.2.0/24 192.168.0.2. |

Compruebe que ha usado la siguiente información en la configuración del servidor de autenticación, de modo que pueda incluirla en los campos adecuados del asistente de implementación de pods. Si utiliza un servidor de autenticación RADIUS y tiene un servidor principal y uno secundario, obtenga la información de cada uno de ellos.

-

RADIUS

-

Si está configurando ajustes para un servidor principal y un servidor auxiliar RADIUS, obtenga la información de cada uno de ellos.

- La dirección IP o el nombre DNS del servidor de autenticación.

- El secreto compartido que se utiliza para cifrar y descifrar los mensajes de protocolo del servidor de autenticación.

- Números de puerto de autenticación, por lo general, 1812/UDP para RADIUS.

- El tipo de protocolo de autenticación. Entre los tipos de autenticación se encuentran PAP (Protocolo de autenticación de contraseña), CHAP (Protocolo de autenticación por desafío mutuo), MSCHAP1 y MSCHAP2 (Protocolo de autenticación por desafío mutuo de Microsoft, versiones 1 y 2).

Nota: Compruebe la documentación del proveedor RADIUS para el protocolo de autenticación que el proveedor RADIUS recomiende y siga el tipo de protocolo especificado. Las instancias de Unified Access Gateway le permiten al pod admitir la autenticación en dos fases con RADIUS, y Unified Access Gateway es compatible con PAP, CHAP, MSCHAP1 y MSCHAP2. PAP es generalmente menos seguro que MSCHAP2. PAP también es un protocolo más simple que MSCHAP2. Como consecuencia, aunque la mayoría de los proveedores RADIUS es compatible con el protocolo PAP más simple, algunos proveedores RADIUS no son tan compatibles con MSCHAP2 que es más seguro.

-

RSA SecurID

-

Nota: El tipo RSA SecurID es compatible con las implementaciones de

Horizon Cloud on Microsoft Azure que ejecutan el manifiesto 3139.x o una versión posterior. La opción de interfaz de usuario para especificar el tipo RSA SecurID en los asistentes Agregar pod y Editar pod estará visible para su selección en los asistentes a partir de mediados de marzo de 2022.

- La clave de acceso del servidor del administrador de autenticación RSA SecurID.

- Número de puerto de comunicación de RSA SecurID. Por lo general, es 5555, como se establece en la configuración del sistema RSA Authentication Manager para la API de autenticación de RSA SecurID.

- Nombre de host del servidor del administrador de autenticación RSA SecurID.

- Dirección IP de ese servidor del administrador de autenticación RSA SecurID.

- Si el servidor del administrador de autenticación RSA SecurID o su servidor de equilibrador de carga tiene un certificado autofirmado, necesitará el certificado de CA para proporcionarlo en el asistente Agregar pod. El certificado debe estar en formato PEM (tipos de archivo

.cer, .cert o .pem)

Procedimiento

- Si el paso de Configuración de puerta de enlace de la ventana Editar pod aún no está abierto, haga clic en Editar en la página de detalles del pod y, a continuación, haga clic en Siguiente para avanzar al paso Configuración de puerta de enlace.

- Coloque la ventana en el tipo de puerta de enlace para el que desea habilitar la autenticación en dos fases, ya sea externo o interno.

- Active la opción Habilitar la autenticación en dos fases.

Cuando la opción se habilita, el asistente muestra campos de configuración adicionales. Utilice la barra de desplazamiento para acceder a todos los campos.

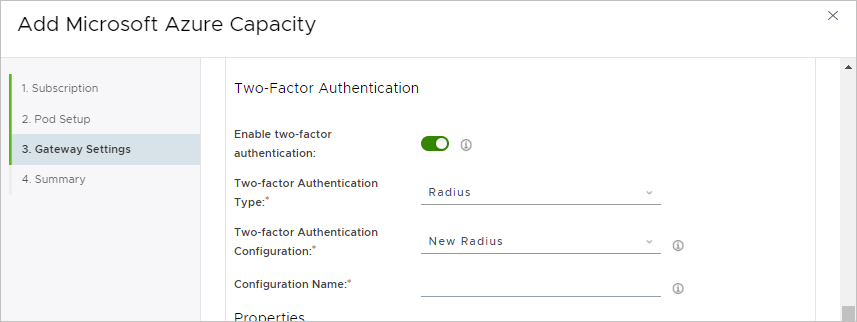

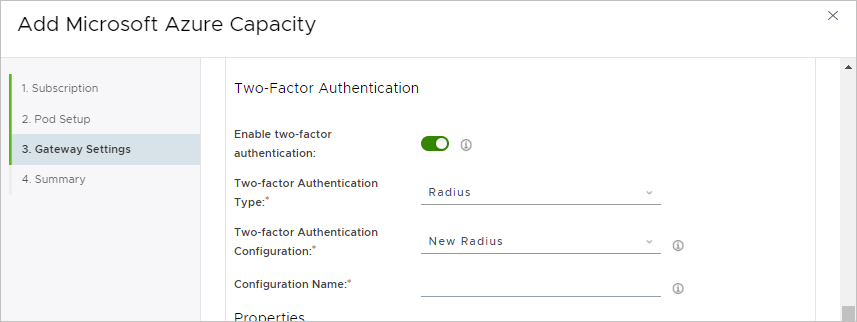

La siguiente captura de pantalla es un ejemplo de lo que se muestra después de habilitar la opción en la sección UAG externa.

- Seleccione el tipo de autenticación en dos fases (RADIUS o RSA SecurID).

Actualmente, los tipos compatibles disponibles son RADIUS y RSA SecurID.

Después de seleccionar el tipo, el menú Configuración de la autenticación en dos fases refleja automáticamente que está agregando una configuración de ese tipo seleccionado. Por ejemplo, si se selecciona el tipo RSA SecurID, el menú Configuración de la autenticación en dos fases muestra Nuevo RSA SecurID.

- En el campo Nombre de la configuración, escriba un nombre identificativo para esta configuración.

- En la sección Propiedades, especifique los detalles relacionados con la interacción de los usuarios finales con la pantalla de inicio de sesión que utilizarán para autenticar el acceso.

El asistente muestra campos en función de la configuración que admite una implementación de Horizon Cloud on Microsoft Azure mediante sus configuraciones de puerta de enlace. Los campos varían según el tipo de autenticación en dos fases seleccionado. Consulte la siguiente tabla, que corresponde al tipo seleccionado, RADIUS o RSA SecurID.

-

RADIUS

-

A medida que complete los campos, se requerirá especificar los detalles sobre el servidor de autenticación principal. Si tiene un servidor de autenticación secundario, habilite la opción Servidor auxiliar y especifique también los detalles del servidor.

| Opción |

Descripción |

| Nombre para mostrar |

Puede dejar este campo en blanco. A pesar de que este campo está visible en el asistente, solo establece un nombre interno en la configuración de Unified Access Gateway. Los clientes de Horizon no utilizan este nombre. |

| Mostrar sugerencia |

Si lo desea, escriba una cadena de texto que se mostrará a los usuarios finales en el mensaje en la pantalla de inicio de sesión de cliente de los usuarios finales cuando le solicita al usuario su código de acceso y el nombre de usuario de RADIUS. Aparece la sugerencia especificada para el usuario final como Enter your DisplayHint user name and passcode, donde DisplayHint es el texto que especifique en este campo. Esta sugerencia puede servir de orientación a los usuarios para introducir el código de acceso de RADIUS correcto. Por ejemplo, especificar una frase como Nombre de usuario de la empresa y contraseña de dominio de ejemplo a continuación derivaría en una solicitud para el usuario final con el texto Enter your Example Company user name and domain password below for user name and passcode. |

| Sufijo de ID de nombre |

Esta opción se usa en los escenarios de SAML, donde el pod está configurado a fin de usar TrueSSO para Single Sign-On. De forma opcional, proporcione una cadena que se anexará al nombre de usuario de confirmación de SAML que se envía en la solicitud al administrador de pods. Por ejemplo, si el nombre de usuario introducido es user1 en la pantalla de inicio de sesión y se especifica aquí un sufijo de identificador de nombre de @example.com, se envía un nombre de usuario de confirmación de SAML [email protected] en la solicitud. |

| Número de iteraciones |

Introduzca el número máximo de intentos erróneos de autenticación que se permiten para el usuario al intentar iniciar sesión con el sistema RADIUS. |

| Mantener nombre de usuario |

Habilite esta opción para mantener el nombre de usuario de Active Directory del usuario durante el flujo de autenticación que se transmite entre el cliente, la instancia de Unified Access Gateway y el servicio RADIUS. Cuando está habilitada:

- El usuario debe tener las mismas credenciales de nombre de usuario para RADIUS que para su autenticación Active Directory.

- El usuario no puede cambiar el nombre de usuario en la pantalla de inicio de sesión.

Si se desactiva esta opción, el usuario puede escribir otro nombre de usuario en la pantalla de inicio de sesión.

|

| Nombre de host/dirección IP |

Introduzca el nombre DNS o la dirección IP del servidor de autenticación. |

| Secreto compartido |

Escriba el secreto para la comunicación con el servidor de autenticación. El valor debe ser idéntico al valor configurado por el servidor. |

| Puerto de autenticación |

Especifique el puerto UDP configurado en el servidor de autenticación para enviar o recibir tráfico de autenticación. El valor predeterminado es 1812. |

| Puerto de cuentas |

De forma opcional, especifique el puerto UDP configurado en el servidor de autenticación para enviar o recibir tráfico de contabilidad. El valor predeterminado es 1813. |

| Mecanismo |

Seleccione el protocolo de autenticación compatible con el servidor de autenticación especificado y que desea que use el pod implementado. |

| Tiempo de espera del servidor |

Especifique el número de segundos que el pod debe esperar para recibir una respuesta del servidor de autenticación. Después de este periodo de tiempo, se enviará un reintento si el servidor no responde. |

| Número máximo de reintentos |

Especifique el número máximo de veces que el pod debe volver a reenviar las solicitudes fallidas al servidor de autenticación. |

| Prefijo del dominio kerberos |

De forma opcional, proporcione una cadena que el sistema colocará delante del nombre de usuario cuando este se envíe al servidor de autenticación. La ubicación de la cuenta de usuario se denomina dominio kerberos. Por ejemplo, si el nombre de usuario introducido es user1 en la pantalla de inicio de sesión y se ha especificado el prefijo de dominio kerberos DOMAIN-A\ aquí, el sistema enviará DOMAIN-A\user1 al servidor de autenticación. Si no especifica ningún prefijo de dominio kerberos, solo se enviará el nombre de usuario. |

| Sufijo del dominio kerberos |

De forma opcional, proporcione una cadena que el sistema anexará al nombre de usuario cuando este se envíe al servidor de autenticación. Por ejemplo, si el nombre de usuario introducido es user1 en la pantalla de inicio de sesión y se ha especificado el sufijo de dominio kerberos @example.com aquí, el sistema enviará [email protected] al servidor de autenticación. |

-

RSA SecurID

-

| Opción |

Descripción |

| Clave de acceso |

Escriba la clave de acceso del sistema RSA SecurID, obtenida en la configuración de la API de autenticación RSA SecurID del sistema. |

| Puerto de servidor |

Especifique el valor configurado en la configuración de la API de autenticación RSA SecurID del sistema para el puerto de comunicación (por lo general, 5555 de forma predeterminada). |

| Nombre de host del servidor |

Introduzca el nombre DNS del servidor de autenticación. |

| Dirección IP del servidor |

Introduzca la dirección IP del servidor de autenticación. |

| Número de iteraciones |

Introduzca el número máximo de intentos de autenticación fallidos que se permiten a un usuario antes de que se bloquee durante una hora. El valor predeterminado es cinco (5) intentos. |

| Certificado de CA |

Este elemento es necesario cuando el servidor del administrador de autenticación RSA SecurID o su equilibrador de carga utilizan un certificado autofirmado. En este caso, copie el certificado de CA y péguelo en este campo. Como se describió anteriormente en esta página, la información del certificado debe proporcionarse en formato PEM. Cuando el servidor tiene un certificado firmado por una entidad de certificación (CA) pública, este campo es opcional. |

| Tiempo de espera de autenticación |

Especifique el número de segundos que desea que el intento de autenticación esté disponible entre las instancias de Unified Access Gateway y el servidor de autenticación RSA SecurID antes de agotarse el tiempo de espera. El valor predeterminado es 180 segundos. |

- Cuando haya establecido todas las configuraciones que desee, haga clic en Guardar y salir.

Aparece un mensaje de confirmación que le pide que confirme el inicio del flujo de trabajo.

- Haga clic en Sí para iniciar el flujo de trabajo.

Resultados

Hasta que el sistema termine de implementar la nueva configuración en el pod, se mostrará el estado Pendiente en la sección de la página de resumen del pod correspondiente a la puerta de enlace en la que agregó la autenticación en dos fases.

Cuando se complete el flujo de trabajo, el estado se mostrará como Listo y la configuración de la autenticación en dos fases se mostrará en la página.

Nota: Al ejecutar este flujo de trabajo para un pod de Microsoft Azure China, el proceso puede tardar más de una hora en completarse. El proceso está sujeto a problemas de red geográficos que pueden provocar bajas velocidades de descarga dado que los archivos binarios se descargan desde el plano de control de nube.

Qué hacer a continuación

Importante: Para que los usuarios finales puedan empezar a utilizar la puerta de enlace con la función de autenticación en dos fases, se deben completar las siguientes tareas.

- Si la puerta de enlace externa del pod tiene configurada la autenticación en dos fases y no se puede acceder al servidor de autenticación en dos fases dentro de la misma topología de VNet en la que se implementan las instancias Unified Access Gateway de la puerta de enlace, configure ese servidor de autenticación en dos fases para permitir la comunicación desde la dirección IP del equilibrador de carga de la puerta de enlace externa.

En este escenario, donde no se puede acceder al servidor de autenticación en dos fases dentro de la misma topología de VNet que la implementación de puerta de enlace, las instancias de Unified Access Gateway intentan ponerse en contacto con ese servidor mediante la dirección del equilibrador de carga. Para permitir el tráfico de comunicación, asegúrese de que la dirección IP del recurso del equilibrador de carga que se encuentra en el grupo de recursos de la puerta de enlace externa esté especificada como un cliente o como un agente registrado en la configuración del servidor de autenticación en dos fases. Consulte la documentación del servidor de autenticación en dos fases para obtener información específica sobre cómo permitir esa comunicación.

- Si se puede acceder al servidor de autenticación en dos fases dentro de la misma topología de VNet, configure el servidor de autenticación en dos fases para permitir la comunicación desde las NIC adecuadas que se crearon para las instancias de Unified Access Gateway de la implementación en Microsoft Azure.

El administrador de red determina la visibilidad de red del servidor de autenticación en dos fases para la topología de VNet de Azure y sus subredes utilizadas para la implementación. El servidor de autenticación en dos fases debe permitir la comunicación desde las direcciones IP de las NIC de las instancias de Unified Access Gateway que corresponden a la subred para la que el administrador de red ha otorgado visibilidad de red hacia el servidor de autenticación en dos fases.

El grupo de recursos de la puerta de enlace en Microsoft Azure tiene cuatro NIC que corresponden a esa subred: dos que están activas actualmente para las dos instancias de Unified Access Gateway, y dos que están inactivas y se convertirán en las instancias activas después de que se actualice el pod y sus puertas de enlace.

Si desea admitir el tráfico de comunicación entre la puerta de enlace y el servidor de autenticación en dos fases para las operaciones del pod en curso y después de cada actualización del pod, asegúrese de que las direcciones IP de esas cuatro NIC estén especificadas como clientes o como agentes registrados en la configuración del servidor. Consulte la documentación del servidor de autenticación en dos fases para obtener información específica sobre cómo permitir esa comunicación.

Para obtener información sobre cómo obtener esas direcciones IP, consulte Actualizar el sistema de autenticación en dos fases con la información requerida de puerta de enlace del pod de Horizon Cloud.