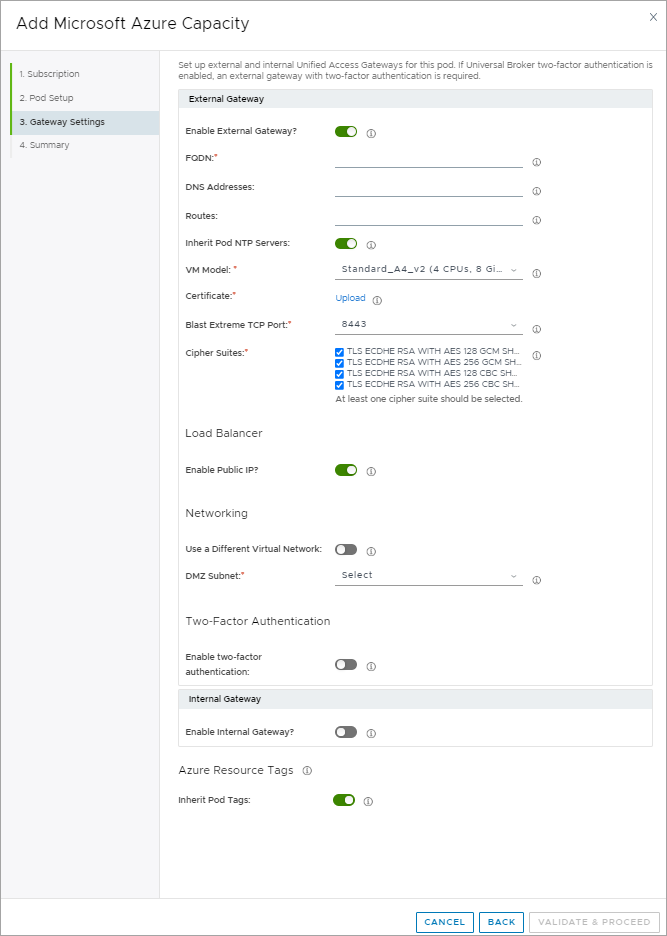

En este paso del asistente, especifique la información necesaria para implementar el pod basado en el administrador de pods con una o varias puertas de enlace configuradas. Unified Access Gateway proporciona el entorno de puerta de enlace para este tipo de pod.

- Configuración de puerta de enlace externa

-

La configuración de puerta de enlace externa permite brindar acceso a escritorios y aplicaciones para los usuarios finales ubicados fuera de la red corporativa. Cuando el pod tiene esta configuración de puerta de enlace externa, incluye un

recurso de equilibrador de carga de Azure e instancias de

Unified Access Gateway para proporcionar este acceso. En este caso, cada instancia tiene tres NIC: una NIC en la subred de administración, una NIC en la subred de escritorio y una NIC en la subred DMZ. En el asistente de implementación, tiene la opción de especificar el tipo de equilibrio de carga como privado o público, en función de si desea una dirección IP privada o pública para el equilibrador de carga. Si desactiva esta opción de IP pública en el asistente, el asistente muestra un campo en el que se debe especificar una dirección IP. En ese tipo de configuración, las conexiones PCoIP a la puerta de enlace desde Horizon Client utilizarán esta dirección IP.

Para una configuración de puerta de enlace externa, también tiene la opción de implementar la configuración en una VNet que sea independiente de la VNet del pod. Las redes virtuales deben estar emparejadas. Este tipo de configuración ofrece la capacidad de implementar el pod en topologías de red más complejas en Microsoft Azure, como una topología de red radial.

Nota: Si habilitó la opción para que la puerta de enlace externa use su propia suscripción en el primer paso del asistente, debe implementar la puerta de enlace externa en su propia red virtual, la red virtual que está asociada con esa suscripción. Si habilitó esa opción, opcionalmente puede seleccionar un grupo de recursos existente en esa suscripción para los recursos de la puerta de enlace externa. Debe haber preparado previamente ese grupo de recursos para que pueda seleccionarlo en este paso del asistente. - Configuración de puerta de enlace interna

- La configuración de puerta de enlace interna permite que los usuarios finales ubicados dentro de la red corporativa puedan establecer conexiones de HTML Access (Blast) de confianza a sus aplicaciones y escritorios. Si el pod no está configurado con una configuración interna de puerta de enlace, los usuarios finales dentro de la red corporativa verán el error de certificado que no es de confianza del navegador estándar cuando utilicen sus navegadores para establecer conexiones de HTML Access (Blast) a sus escritorios y aplicaciones. Cuando el pod tiene esta configuración de puerta de enlace interna, el pod incluye un recurso de equilibrador de carga de Azure e instancias de Unified Access Gateway para proporcionar este acceso. En este caso, cada instancia tiene dos NIC: una NIC en la subred de administración y una NIC en la subred de escritorio. De forma predeterminada, el tipo de equilibrio de carga de esta puerta de enlace es privado.

La siguiente captura de pantalla es un ejemplo del paso, tal como se muestra inicialmente. Algunos controles solo se muestran cuando se seleccionó en el primer paso del asistente la opción para usar una suscripción diferente para la configuración de puerta de enlace externa.

Requisitos previos

Compruebe que cumpla los requisitos descritos en Arrendatarios de first-gen: requisitos previos para ejecutar el asistente de implementación de pods de first-gen.

Seleccione el modelo de máquina virtual que se utilizará para las instancias de Unified Access Gateway. Debe asegurarse de que la suscripción de Microsoft Azure especificada para este pod pueda proporcionar la capacidad para dos máquinas virtuales del modelo seleccionado. Si prevé que el entorno se ampliará a 2000 sesiones por pod, seleccione F8s_v2. Como se indica en Límites del servicio de VMware Horizon Cloud Service on Microsoft Azure, el modelo de máquina virtual de A4_v2 solo es suficiente para pruebas de concepto (PoC), pruebas piloto o entornos más pequeños en los que se sabe que no se superarán las 1000 sesiones activas en el pod.

Compruebe que todos los certificados de la cadena de certificados tengan intervalos de tiempo válidos. Si ningún certificado de la cadena ha caducado. Se pueden producir errores inesperados más adelante en el proceso de incorporación de pods.

Este FQDN no puede contener caracteres de subrayado. En esta versión, se generará un error con las conexiones a las instancias de Unified Access Gateway cuando el FQDN contenga caracteres de subrayado.

Cuando se selecciona una configuración de puerta de enlace externa, Horizon Cloud espera que el FQDN especificado para la configuración de la puerta de enlace externa se pueda resolver públicamente. Si desactiva la opción ¿Habilitar IP pública? en el asistente para especificar una dirección IP de la configuración de NAT o firewall, el usuario es responsable de garantizar que este FQDN esté asignado a esa dirección IP en la configuración de firewall o NAT. Este FQDN se utiliza para las conexiones PCoIP a la puerta de enlace.

Si el arrendatario está configurado con Universal Broker que tiene configurada la autenticación en dos fases, debe configurar un Unified Access Gateway externo con opciones de autenticación en dos fases.