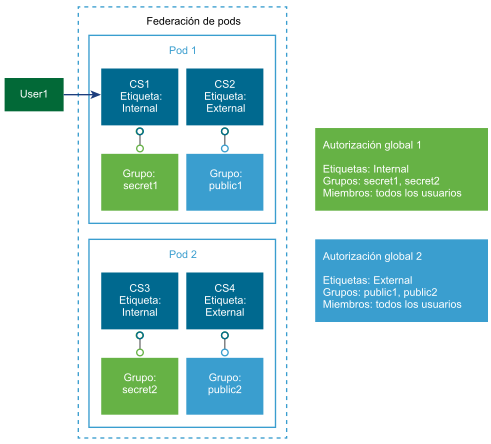

En este ejemplo, se muestra un entorno de Arquitectura de Cloud Pod que incluye dos pods. Ambos pods contienen dos instancias de Connection Server. La primera instancia de Connection Server admite usuarios internos, mientras que la segunda instancia de Connection Server está emparejada con un dispositivo de Unified Access Gateway y es para usuarios externos.

Para evitar que los usuarios externos accedan a determinados grupos de aplicaciones y de escritorios, puede asignar etiquetas como las que se indican a continuación:

- Asigne la etiqueta "Internal" a la instancia de Connection Server que admite usuarios internos.

- Asigne la etiqueta "External" a las instancias de Connection Server que admite usuarios externos.

- Asigne la etiqueta "Internal" a las autorizaciones globales que deban ser accesibles únicamente para los usuarios internos.

- Asigne la etiqueta "External" a las autorizaciones globales que deban ser accesibles únicamente para los usuarios externos.

Los usuarios externos no pueden ver las autorizaciones globales que están etiquetadas como Internal porque inician sesión a través de instancias de Connection Server que están etiquetadas como External. Los usuarios internos no pueden ver las autorizaciones globales que están etiquetadas como External porque inician sesión a través de instancias de Connection Server que están etiquetadas como Internal.

En el siguiente diagrama, User1 se conecta a la instancia de Connection Server denominada CS1. Dado que CS1 está etiquetada como Internal al igual que la autorización global 1, User1 solo puede ver la autorización global 1. Dado que la autorización global 1 incluye grupos secret1 y secret2, User1 solo puede recibir escritorios y aplicaciones de los grupos secret1 y secret2.