Una directiva contiene una o más reglas de acceso. Cada regla consta de opciones que puede configurar para administrar el acceso de los usuarios a todo el portal de Workspace ONE o a las aplicaciones de escritorio y web específicas.

Una regla de directiva puede configurarse para realizar acciones como, por ejemplo, bloquear, permitir o configurar la autenticación de usuarios locales en función de condiciones tales como la red, el tipo de dispositivo, el estado de compatibilidad y registro de dispositivos de AirWatch o la aplicación a la que se va a acceder.

Rango de redes

Para cada regla, determine la base de usuarios especificando un rango de redes. Un rango de redes está compuesto por uno o varios rangos de IP. Los rangos de redes se crean en la pestaña Administración de acceso e identidades, dentro de la página Configuración > Rangos de redes antes de configurar los grupos de directivas de acceso.

Cada instancia del proveedor de identidades de su implementación vincula rangos de redes con métodos de autenticación. Cuando configure una regla de política, asegúrese de que el rango de redes quede cubierto por una instancia de proveedor de identidades existente.

Puede configurar rangos de redes concretos para restringir desde dónde pueden iniciar sesión los usuarios y acceder a sus aplicaciones.

Tipo de dispositivo

Seleccione el tipo de dispositivo que administra la regla. Los tipos de cliente son Navegador web, Aplicación Workspace ONE, iOS, Android, Windows 10, Mac OS X y Todos los tipos de dispositivos.

Puede configurar reglas para designar qué tipo de dispositivo puede acceder al contenido y todas las solicitudes de autenticación que provienen de dicho tipo de dispositivo utilizarán la regla de la directiva.

Métodos de autenticación

En la regla de la directiva, debe establecer el orden en el que se aplican los métodos de autenticación. Los métodos de autenticación se aplican en el orden en que se muestran. Se selecciona la primera instancia del proveedor de identidades que cumple la configuración del rango de red y del método de autenticación de la directiva. La solicitud de autenticación del usuario se reenvía a la instancia del proveedor de identidades para la autenticación. En caso de error de autenticación, se selecciona el siguiente método de autenticación de la lista.

Puede configurar reglas de la directiva de acceso que requieran que los usuarios envíen credenciales mediante dos métodos de autenticación para poder iniciar sesión. Si uno o ambos métodos de autenticación generan errores y también se configuraron métodos de reserva, se solicita a los usuarios que proporcionen sus credenciales para los siguientes métodos de autenticación que estén configurados. En los dos siguientes escenarios se describe cómo funciona este encadenamiento de autenticación.

En el primer escenario, se configura la regla de directiva de acceso para que solicite que los usuarios se autentiquen con su contraseña y con la credencial de Kerberos. Se configuró la autenticación de reserva de forma que solicite la contraseña y la credencial de RADIUS para la autenticación. Un usuario escribe la contraseña correctamente, pero no proporciona la credencial de autenticación Kerberos correcta. Como el usuario escribió la contraseña correcta, la solicitud de autenticación de reserva corresponde solo a la credencial de RADIUS. No es necesario que el usuario vuelva a escribir la contraseña.

En el segundo escenario, se configura la regla de directiva de acceso para que solicite que los usuarios se autentiquen con su contraseña y con la credencial de Kerberos. Se configuró la autenticación de reserva de forma que solicite RSA SecurID y una credencial de RADIUS para la autenticación. Un usuario escribe la contraseña correctamente, pero no proporciona la credencial de autenticación Kerberos correcta. La solicitud de autenticación de reserva se utiliza para la credencial de RSA SecurID como para la de RADIUS.

Para configurar que una regla de directiva de acceso solicite la autenticación y la verificación de la compatibilidad del dispositivo, se debe habilitar Cumplimiento normativo del dispositivo con AirWatch en la página del proveedor de identidades integrado. Consulte Configurar una regla de directiva de acceso para la comprobación de conformidad.

Duración de la sesión de autenticación

Para cada regla, debe establecer el número de horas que resulta válida esta autenticación. El valor Volver a autenticar después de: determina el tiempo que los usuarios tienen desde el último evento de autenticación para acceder a su portal o iniciar una aplicación concreta. Por ejemplo, el valor 4 en una regla de aplicación web proporciona a los usuarios cuatro horas para iniciar la aplicación web, a menos que inicien otro evento de autenticación que prolongue la duración.

Mensaje de error personalizado de acceso denegado

Cuando los usuarios intentan iniciar sesión y se produce un error porque las credenciales no son válidas, la configuración no es correcta o se produce un error en el sistema, se mostrará un mensaje de acceso denegado. El mensaje predeterminado es Se ha denegado el acceso, ya que no se han encontrado métodos de autenticación válidos.

Puede crear un mensaje de error personalizado para cada regla de la directiva de acceso para anular el mensaje predeterminado. El mensaje personalizado puede incluir texto y un vínculo de un mensaje de llamada a la acción. Por ejemplo, en la regla de la directiva para dispositivos móviles que desee administrar, puede crear el siguiente mensaje de error personalizado si un usuario intenta iniciar sesión desde un dispositivo que no esté registrado. Registre su dispositivo para acceder a los recursos corporativos. Para ello, haga clic en el vínculo que encontrará al final de este mensaje. Si su dispositivo ya está registrado, póngase en contacto con el equipo de soporte técnico para obtener ayuda.

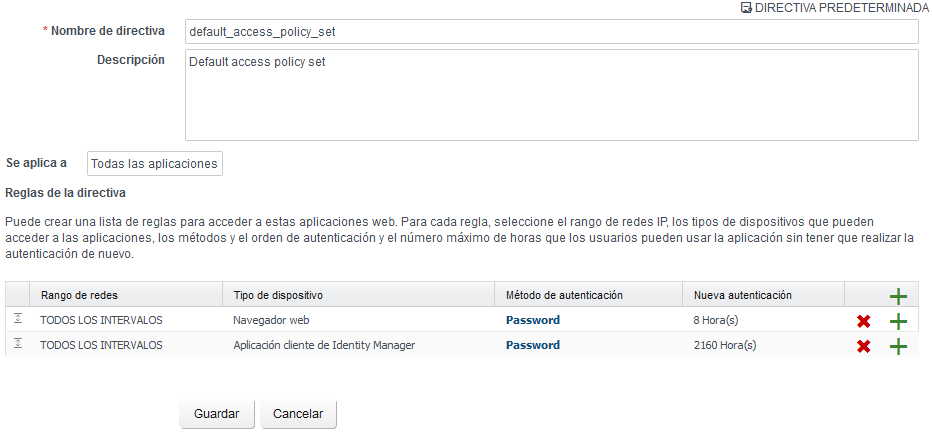

Ejemplo de directiva predeterminada

La siguiente directiva es un ejemplo de cómo puede configurar la predeterminada para controlar el acceso al portal de aplicaciones y a las aplicaciones web que no tienen asignada una directiva concreta.

Las reglas de la directiva se evalúan en el orden en el que aparecen en la directiva. Para cambiar el orden de una regla, arrástrela y colóquela en la sección Reglas de la directiva.

-

Para la red interna se configurarán dos métodos de autenticación para la regla: Kerberos y la autenticación con contraseña como método de reserva. Para acceder al portal de aplicaciones desde una red interna, el servicio intenta autenticar a los usuarios en primer lugar con autenticación Kerberos, ya que es el primer método de autenticación mostrado en la regla. Si esto produce un error, se solicita a los usuarios que escriban la contraseña de Active Directory. Los usuarios inician sesión en un navegador y tienen acceso a su portal de aplicaciones durante una sesión de ocho horas.

Para el acceso desde la red externa (Todos los rangos), solamente se configura un método de autenticación, RSA SecurID. Para acceder al portal de aplicaciones desde una red externa, es necesario que los usuarios inicien sesión con SecurID. Los usuarios inician sesión en un navegador y tienen acceso a su portal de aplicaciones durante una sesión de cuatro horas.

Esta directiva predeterminada se aplica a todas las aplicaciones de escritorio y web que no tienen una directiva específica de aplicaciones.