Puede instalar varios dispositivos virtuales de puertas de enlace de servicios NSX Edge en un centro de datos. Cada Dispositivo NSX Edge puede tener un total de diez interfaces de red de internas y de vínculo superior. Las interfaces internas se conectan a grupos de puertos protegidos y actúan como puerta de enlace para todas las máquinas virtuales protegidas del grupo de puertos. La subred asignada a la interfaz interna puede ser una dirección IP enrutada públicamente o un espacio de direcciones privado (RFC 1918) con uso de NAT. Las reglas de firewall y otros servicios NSX Edge se aplican sobre el tráfico entre interfaces.

Las interfaces de vínculo superior de una ESG se conectan a grupos de puertos de vínculo superior que tienen acceso a una red compartida de la empresa o a un servicio que ofrece redes de capa de acceso.

- DHCP: no se admite en interfaces de vínculo superior. Consulte la nota después de esta lista.

- Reenviador de DNS: no se admite en interfaces de vínculo superior.

- HA: no se admite en interfaces de vínculo superior, requiere al menos una interfaz interna.

- VPN SSL: la dirección IP del agente de escucha debe pertenecer a una interfaz de vínculo superior.

- VPN IPsec: la dirección IP del sitio local debe pertenecer a una interfaz de vínculo superior.

- VPN de capa 2: solo las redes internas pueden ampliarse.

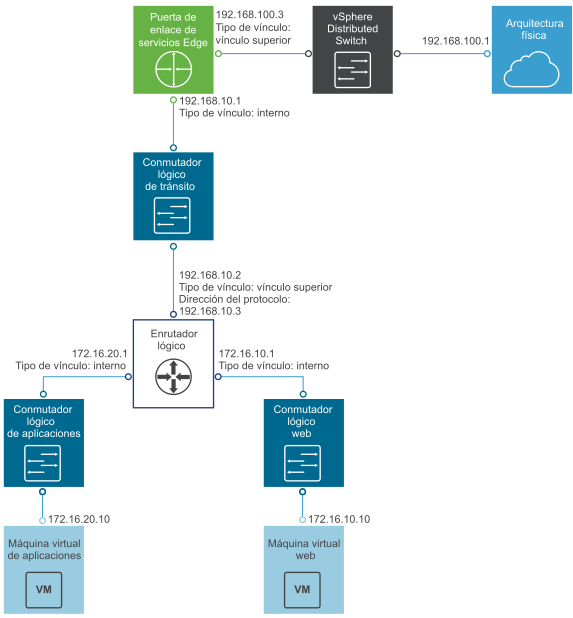

La siguiente cifra muestra una topología como ejemplo. La interfaz de vínculo superior de la puerta de enlace de servicios Edge está conectada a la infraestructura física mediante vSphere Distributed Switch. La interfaz interna de la puerta de enlace de servicios Edge está conectada a un enrutador lógico a través de un conmutador de tránsito lógico.

Puede configurar varias direcciones IP externas para equilibrar la carga, para la VPN de sitio a sitio y los servicios NAT.

Si habilita la alta disponibilidad en NSX Edge en un entorno de Cross-vCenter NSX, los dispositivos Dispositivo NSX Edge activos y en espera deben residir en el mismo vCenter Server. Si migra uno de los dispositivos de un par NSX Edge HA a un sistema vCenter Server diferente, los dos dispositivos de HA dejarán de funcionar como un par HA y es posible que se interrumpa el tráfico.

Requisitos previos

- Debe tener asignada la función de administrador de Enterprise o administrador de NSX.

- Compruebe que el grupo de recursos tenga capacidad suficiente para implementar el dispositivo virtual de la puerta de enlace de servicios Edge (edge services gateway, ESG) . Consulte Requisitos del sistema de NSX Data Center for vSphere para conocer los recursos necesarios según el tamaño del dispositivo.

- Verifique que los clústeres de host en los que se instalará Dispositivo NSX Edge están preparados para NSX. Consulte cómo preparar el clúster del host para NSX en Guía de instalación de NSX.

- Determine si desea habilitar DRS. Si desea crear una puerta de enlace de servicios de Edge con HA y DRS está habilitado, se crean las reglas de antiafinidad de DRS para evitar que los dispositivos se implementen en el mismo host. Si DRS no está habilitado en el momento en el que se crean los dispositivos, las reglas no se crean y es posible que los dispositivos se implementen en el mismo host o se muevan hasta él.

Procedimiento

Resultados

Qué hacer a continuación

Cuando instale un Dispositivo NSX Edge, NSX habilita el encendido o apagado automático de la máquina virtual en el host si vSphere HA está deshabilitado en el clúster. Si posteriormente las máquinas virtuales del dispositivo se migran a otros hosts en el clúster, es posible que los hosts nuevos no tengan habilitada la opción de encendido/apagado automático de la máquina virtual. Por este motivo, cuando instale dispositivos NSX Edge en clústeres que tienen vSphere HA deshabilitado, debe comprobar todos los hosts del clúster para asegurarse de que la opción de encendido o apagado automático de las máquinas virtuales esté habilitada. Consulte la sección sobre cómo editar la configuración de encendido y apagado de la máquina Virtual en Administrar máquinas virtuales de vSphere.

Ahora puede configurar el enrutamiento para permitir la conectividad de los dispositivos externos a las máquinas virtuales.