Puede instalar NSX Edge como una puerta de enlace de servicios Edge (ESG) o un enrutador lógico distribuido (DLR).

Puerta de enlace de servicios Edge

La ESG brinda acceso a todos los servicios de NSX Edge, como firewall, NAT, DHCP, VPN, equilibrio de carga y alta disponibilidad. Puede instalar varios dispositivos virtuales de ESG en un centro de datos. Cada dispositivo virtual de ESG puede tener un total de diez interfaces de red interna y vínculo superior. Con un tronco, una ESG puede tener hasta 200 subinterfaces. Las interfaces internas se conectan a grupos de puertos protegidos y actúan como puerta de enlace para todas las máquinas virtuales protegidas del grupo de puertos. La subred asignada a la interfaz interna puede ser un espacio de IP enrutado públicamente o un espacio de direcciones privado (RFC 1918) con uso de NAT. Las reglas de firewall y otros servicios NSX Edge se aplican en el tráfico entre las interfaces de red.

Las interfaces de vínculo superior de las ESG se conectan a grupos de puertos de vínculo superior que tienen acceso a una red compartida de la empresa o a un servicio que proporciona redes de capa de acceso. Se pueden configurar varias direcciones IP externas para los servicios de NAT, VPN de sitio a sitio y equilibrador de carga.

Enrutador lógico distribuido

El DLR proporciona enrutamiento distribuido de Este a Oeste con espacio de dirección IP de empresa y aislamiento de ruta de acceso de datos. Las máquinas virtuales o cargas de trabajo que residen en el mismo host, en diferentes subredes, pueden comunicarse entre sí sin necesidad de atravesar una interfaz de enrutamiento tradicional.

Un enrutador lógico puede tener ocho interfaces de vínculo superior y hasta mil interfaces internas. Una interfaz de vínculo superior de un DLR generalmente se empareja con una ESG, con un conmutador de tránsito lógico de Capa 2 interviniente entre el DLR y la ESG. Una interfaz interna de un DLR se empareja con una máquina virtual alojada en un hipervisor ESXi, mediante un conmutador lógico interviniente entre la máquina virtual y el DLR.

El DLR tiene dos componentes principales:

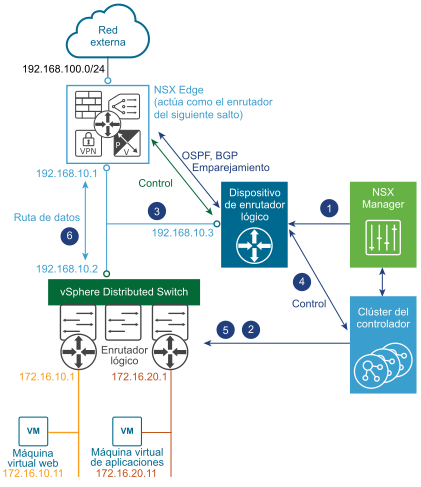

- El plano de control del DLR es un elemento que proporciona el dispositivo virtual del DLR (también denominado máquina virtual de control). Está máquina virtual es compatible con los protocolos de enrutamiento dinámico (BGP y OSPF), intercambia actualizaciones de enrutamiento con el dispositivo de salto de Capa 3 siguiente (generalmente, la puerta de enlace de servicios Edge) y se comunica con NSX Manager y el clúster de NSX Controller. La alta disponibilidad para el dispositivo virtual del DLR se admite mediante la configuración activo-en espera: se proporciona un par de máquinas virtuales que funcionan en los modos activo/en espera cuando se crea el DLR con la característica HA habilitada.

- En el nivel del plano de datos, hay módulos de kernel del DLR (VIB) que se instalan en los hosts ESXi que son parte del dominio NSX. Los módulos de kernel son similares a las tarjetas de línea de un chasis modular que admite el enrutamiento de Capa 3. Los módulos de kernel tienen una base de información de enrutamiento (RIB) (también conocida como tabla de enrutamiento) que se inserta desde el clúster de controladoras. Las funciones del plano de datos de búsqueda de rutas y búsqueda de entradas de ARP se ejecutan mediante los módulos de kernel. Los módulos de kernel están equipados con interfaces lógicas (denominadas LIF) que se conectan a diferentes conmutadores lógicos y a cualquier grupo de puertos respaldado por VLAN. Cada LIF tiene asignada una dirección IP que representa la puerta de enlace IP predeterminada del segmento de Capa 2 lógico al que se conecta y una dirección vMAC. La dirección IP es única para cada LIF, mientras que la misma vMAC se asigna a todas las LIF definidas.

-

Una instancia de DLR se crea a partir de la interfaz de usuario de NSX Manager (o con llamadas API) usando el enrutamiento, con lo cual se aprovechan OSPF o BGP.

- NSX Controller usa el plano de control con los hosts ESXi para insertar la nueva configuración del DLR, incluidas las LIF y sus direcciones IP y vMAC asociadas.

- Si asumimos que el protocolo de enrutamiento también está habilitado en el dispositivo de salto siguiente (NSX Edge [ESG] en este ejemplo), el emparejamiento OSPF o BGP se establece entre la ESG y la máquina virtual de control del DLR. Posteriormente, la ESG y el DLR pueden intercambiar información de enrutamiento:

- La máquina virtual de control del DLR se puede configurar para redistribuir en OSPF los prefijos IP de todas las redes lógicas conectadas (172.16.10.0/24 y 172.16.20.0/24 en este ejemplo). Como consecuencia, esta máquina virtual inserta esos anuncios de ruta en NSX Edge. Observe que el salto siguiente de esos prefijos no es la dirección IP asignada a la máquina virtual de control (192.168.10.3), sino la dirección IP que identifica el componente del plano de datos del DLR (192.168.10.2). La primera se conoce como la "dirección del protocolo" del DLR, mientras que la segunda es la "dirección de reenvío".

- NSX Edge inserta en la máquina virtual de control los prefijos para comunicarse con las redes IP de la red externa. En la mayoría de los casos, es posible que NSX Edge envíe una sola ruta predeterminada, porque representa el único punto de salida hacia la infraestructura de red física.

- La máquina virtual de control del DLR inserta las rutas IP conocidas por NSX Edge en el clúster de controladoras.

- El clúster de controladoras es el responsable de distribuir las rutas conocidas de la máquina virtual de control del DLR a los hipervisores. Cada nodo de controladora del clúster es responsable de distribuir la información de una instancia de enrutador lógico en particular. En una implementación con varias instancias de enrutador lógico implementadas, la carga se distribuye entre los nodos de controladora. Una instancia de enrutador lógico distinta generalmente se asocia con cada empresa implementada.

- Los módulos de kernel de enrutamiento del DLR de los hosts controlan el tráfico de la ruta de acceso de datos para la comunicación con la red externa mediante NSX Edge.