En un dominio NSX, VMware NSX® Virtual Switch™ es el software que funciona en los hipervisores del servidor para formar una capa de abstracción de software entre los servidores y la red física.

NSX Virtual Switch está basado en vSphere Distributed Switches (VDS), que proporcionan vínculos ascendentes para la conectividad del host con los conmutadores físicos ubicados en la parte superior del bastidor (ToR). Como práctica recomendada, VMware aconseja planificar y preparar vSphere Distributed Switches antes de instalar NSX Data Center for vSphere.

Los servicios de NSX no se admiten en vSphere Standard Switch. Las cargas de trabajo de las VM se deben conectar a conmutadores distribuidos de vSphere para poder usar los servicios y características de NSX.

Se puede asociar un solo host a varios VDS. Un solo VDS puede abarcar varios hosts en varios clústeres. Para cada clúster de hosts que participará en NSX, se deben asociar todos los hosts del clúster a un VDS común.

Por ejemplo, supongamos que tiene un clúster con los hosts Host1 y Host2. Host1 está conectado a VDS1 y VDS2. Host2 está conectado a VDS1 y VDS3. Al preparar un clúster para NSX, solo se puede asociar NSX con el VDS1 del clúster. Si agrega otro host (Host3) al clúster y Host3 no está conectado a VDS1, la configuración no es válida y Host3 no está listo para la funcionalidad NSX.

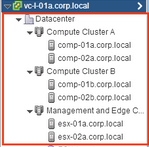

Por lo general, para simplificar una implementación, cada clúster de hosts se asocia solamente a un VDS, aunque algunos VDS abarquen varios clústeres. Por ejemplo, supongamos que vCenter contiene los clústeres de hosts siguientes:

- Clúster de proceso A para hosts de nivel de aplicaciones

- Clúster de proceso B para hosts de nivel web

- Clúster de Edge y de administración para hosts Edge y de administración

La pantalla siguiente muestra cómo aparecen estos clústeres en vCenter.

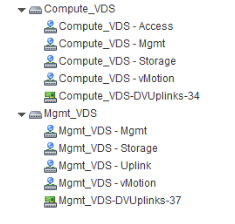

Para un diseño de clúster como este, es posible que haya dos VDS denominados Compute_VDS y Mgmt_VDS. Compute_VDS abarca ambos clústeres de proceso y Mgmt_VDS está asociado solo con el clúster de Edge y de administración.

Cada VDS contiene grupos de puertos distribuidos para los distintos tipos de tráfico que se deben transportar. Los tipos de tráfico típicos incluyen administración, almacenamiento y vMotion. Generalmente, también se necesitan puertos de acceso y vínculo superior. Por lo general, se crea un grupo de puertos para cada tipo de tráfico en cada VDS.

Por ejemplo, la pantalla siguiente muestra cómo aparecen estos puertos y conmutadores distribuidos en vCenter.

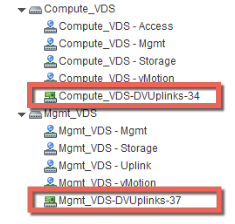

Cada grupo de puertos puede, opcionalmente, configurarse con un identificador de VLAN. La lista siguiente muestra un ejemplo de cómo las VLAN pueden asociarse con los grupos de puertos distribuidos para proporcionar un aislamiento lógico entre los distintos tipos de tráfico:

-

Compute_VDS - Acceso---VLAN 130

-

Compute_VDS - Admin---VLAN 210

-

Compute_VDS - Almacenamiento---VLAN 520

-

Compute_VDS - vMotion---VLAN 530

-

Mgmt_VDS - Vínculo superior---VLAN 100

-

Mgmt_VDS - Admin---VLAN 110

-

Mgmt_VDS - Almacenamiento---VLAN 420

-

Mgmt_VDS - vMotion---VLAN 430

El grupo de puertos DVUplinks es un tronco de VLAN que se crea automáticamente cuando se crea un VDS. Como puerto troncal, envía y recibe tramas etiquetadas. De forma predeterminada, lleva todos los identificadores de VLAN (0-4094). Esto significa que el tráfico con cualquier identificador de VLAN puede transmitirse por los adaptadores de red vmnic asociados con la ranura DVUplink y que los hosts del hipervisor pueden filtrarlo a medida que el conmutador distribuido determina qué grupo de puertos debe recibir el tráfico.

Si el entorno de vCenter existente contiene conmutadores estándar de vSphere en lugar de vSphere Distributed Switches, puede migrar los hosts a conmutadores distribuidos.