En este tema se analizan problemas de configuración comunes relacionados con la VPN de Capa 2.

En el siguiente procedimiento:

- Los pasos 1, 2 y 3 solo son aplicables cuando el servicio VPN de Capa 2 se ejecuta en un túnel SSL.

- Los pasos 4, 5 y 6 se pueden aplicar cuando el servicio VPN de Capa 2 se ejecuta en los túneles SSL e IPSec.

Problema

Los siguientes problemas de configuración son específicos a los clientes de VPN de Capa 2 que usen túneles de SSL VPN para enrutar el tráfico:

- El cliente de VPN de Capa 2 está configurado, pero el firewall de Internet no permite el flujo de tráfico por el túnel a través del puerto de destino 443.

- El cliente de VPN de Capa 2 está configurado para validar el certificado del servidor, pero no con el FQDN o certificado de entidad de certificación correctos.

Los siguientes problemas de configuración son comunes a los clientes de VPN de Capa 2 que usen túneles de SSL VPN o túneles de VPN IPSec para enrutar el tráfico:

- El servidor de VPN de Capa 2 está configurado, pero no se creó la regla de firewall o NAT en el firewall de Internet.

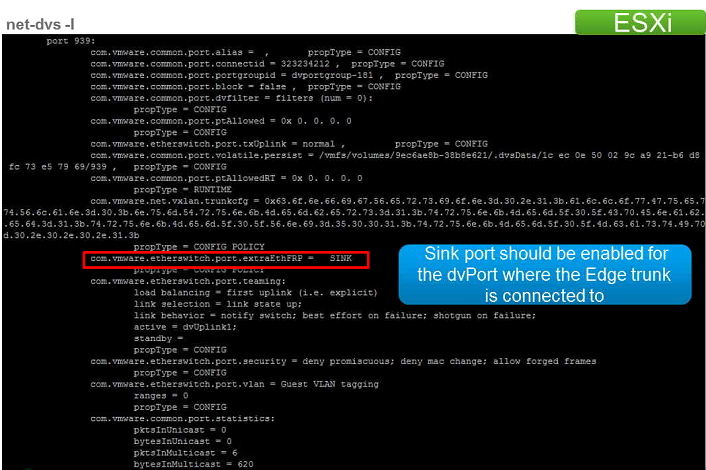

- La interfaz de enlace troncal no está respaldada por un grupo de puertos estándar o distribuidos.

Nota: Para la VPN de Capa 2 en túneles SSL, recuerde:

- El servidor de VPN de Capa 2 escucha en el puerto 443 de forma predeterminada. Este puerto se puede configurar desde los ajustes del servidor de VPN de Capa 2.

- El cliente de VPN de Capa 2 realiza una conexión saliente con el puerto 443 de forma predeterminada. Este puerto se puede configurar en los ajustes del cliente de VPN de Capa 2.