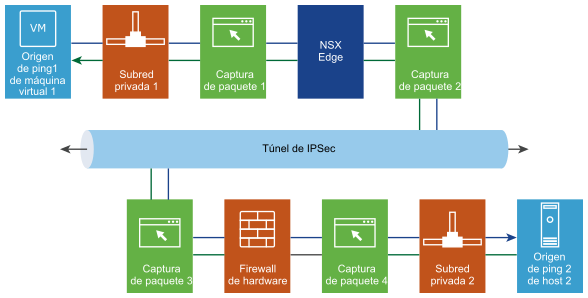

Cuando un túnel de VPN IPSec se vuelva inestable, recopile los registros del producto NSX Data Center for vSphere para comenzar el procedimiento básico de solución de problemas. Puede establecer sesiones de captura de paquetes en la ruta de datos y ejecutar algunos comandos de la CLI de NSX Edge para determinar las causas de la inestabilidad del túnel.

Use el siguiente procedimiento para solucionar los problemas de las causas de la inestabilidad del túnel de VPN IPSec.

Requisitos previos

Antes de configurar las sesiones de captura de paquetes en la ruta de datos, asegúrese de que se cumplan los siguientes requisitos:

- Se pueden enviar y recibir paquetes en los puertos UDP 500 y 4500.

- Las reglas de firewall permiten que el tráfico de datos pase mediante los puertos 500 y 4500.

- Las reglas de firewall admiten los paquetes de carga de seguridad encapsuladora (ESP).

- La subred local que se enruta mediante la interfaz IPSec está configurada correctamente.

- Compruebe la configuración MTU para los problemas de fragmentación enviando una pequeña carga útil de ping y, a continuación, una carga útil de ping mayor a la IP al final del túnel.