Puede solucionar los problemas de conectividad del túnel VPN IPSec ejecutando los comandos de configuración de IPSec desde la CLI de NSX Edge. También puede usar vSphere Web Client y las REST API de NSX Data Center for vSphere para determinar las causas de los errores del túnel y ver los mensajes de error.

Utilice el siguiente procedimiento para solucionar los problemas de conectividad y de creación del túnel.

Procedimiento

- Recopile los registros de soporte de los dos sitios.

- Si desea recopilar información de diagnóstico para NSX Data Center for vSphere, consulte el artículo http://kb.vmware.com/kb/2074678 de la base de conocimientos de VMware.

- Si desea recopilar información de diagnóstico para NSX Edge, consulte el artículo http://kb.vmware.com/kb/2079380 de la base de conocimientos de VMware.

Importante: Debido al espacio de disco limitado del dispositivo NSX Edge, debe redireccionar los registros a un servidor syslog. Para obtener más información, consulte la sección sobre cómo configurar los servidores syslog remotos en la NSX Data Center for vSphereGuía de administración de . - Recopile los registros de las soluciones VPN de terceros.

- Compruebe la configuración de IPSec en los dos lados del Edge ejecutando el siguiente comando de la CLI de NSX Edge:

show config ipsecSugerencia:

Es posible que sea más fácil consultar y capturar los resultados de los comandos de NSX Edge usando SSH. Para obtener más información sobre cómo habilitar SSH en NSX Edge, consulte el tema sobre cómo iniciar sesión y cerrarla en la CLI de la Referencia de la interfaz de línea de comandos de NSX.

- En NSX Edge, registre el estado en tiempo real del momento en el que se produce el problema. Ejecute los siguientes comandos y registre los resultados.

Comando Propósito show service ipsec Compruebe el estado del servicio VPN IPSec. show service ipsec sp Compruebe el estado de directiva de seguridad. show service ipsec sa Compruebe el estado de la asociación de seguridad (SA). - Mientras el problema se sigue produciendo, capture los registros relativos a IPSec y extraiga los resultados de la solución VPN externa.

- Revise los registros relativos a IPSec y extraiga los resultados para identificar los problemas. Verifique que el servicio VPN IPSec se esté ejecutando, que las directivas de seguridad se crearon y que se configuraron las asociaciones de seguridad entre los dispositivo.

Los problemas comunes que puede detectar a partir de los registros son los siguientes:

- ID inválido: INVALID_ID_INFORMATION o PAYLOAD_MALFORMED.

- Una CA que no es de confianza: INVALID_KEY_INFORMATION o un error más específico. Por ejemplo, no se encuentra clave pública RSA para "C=CN, ST=BJ, O=VMWare, OU=CINS, CN=left" o PAYLOAD_MALFORMED (no RSA public key known for 'C=CN, ST=BJ, O=VMWare, OU=CINS, CN=left‘, or PAYLOAD_MALFORMED).

- No se encuentra el ID de proxy propuesto: INVALID_ID_INFORMATION o PAYLOAD_MALFORMED.

- Sin respuesta DPD del par. Por ejemplo, DPD: sin respuesta DPD. Se declara el par inactivo (DPD: No response from peer - declaring peer dead).

- Compruebe el mensaje de error del túnel en vSphere Web Client, en la CLI de NSX Edge o ejecutando las REST API de NSX Data Center for vSphere.

Por ejemplo, para ver el mensaje de error en vSphere Web Client, haga doble clic en NSX Edge, diríjase a la página VPN IPSec (IPSec VPN) y realice los siguientes pasos:

- Haga clic en Mostrar estadísticas de IPSec (Show IPSec Statistics).

- Seleccione el canal de IPSec que está inactivo.

- A continuación, seleccione el túnel que esté desactivado (deshabilitado) y consulte la información sobre el fallo del túnel.

- En NSX 6.4.6 y versiones posteriores, haga clic en Deshabilitado (Disabled) en la columna Estado del túnel (Tunnel State).

- En NSX 6.4.5 y versiones anteriores, haga clic en Ver detalles (View Details) en la columna Estado del túnel (Tunnel State).

La siguiente tabla enumera las posibles causas de los problemas de conectividad del túnel IPSec y el mensaje de error asociado a cada uno de ellos.

Causas Mensaje de error No se puede acceder al par IKEv1. Versión IKEv1: se retransmite el mensaje IKE sin respuesta desde el par. (Version-IKEv1 Retransmitting IKE Message as no response from Peer). Error de coincidencia en propuesta de la fase 1 de IKEv1. Versión IKEv1: sin propuesta elegida. Compruebe la versión de IKE, el cifrado, la autenticación y el DH configurados. (Version-IKEv1 No Proposal Chosen. Check configured Encryption/Authentication/DH/IKE-Version). Error de coincidencia en cualquiera de los siguientes datos: - PSK de IKEv1

- ID de IKEv1

- Certificado de IKEv1

Versión IKEv1: error de autenticación. Compruebe el secreto configurado o la configuración del ID local o del mismo nivel. (Version-IKEv1 Authentication Failed. Check the configured secret or local/peer ID configuration). Error de coincidencia en propuesta de la fase 2 de IKEv1. Los selectores de tráfico o las propuestas de SA IPSec no coinciden. (IPSec-SA Proposals or Traffic Selectors did not match). No se puede acceder al par IKEv2. Versión IKEv2: se retransmite el mensaje IKE sin respuesta desde el par. (Version-IKEv2 Retransmitting IKE Message as no response from Peer). Error de coincidencia en la propuesta SA IKE de IKEv2. Versión IKEv2: sin propuesta elegida. Compruebe la versión de IKE, el cifrado, la autenticación y el DH configurados. (Version-IKEv2 No Proposal Chosen. Check configured Encrypt/Authentication/DH/IKEversion). Error de coincidencia en la propuesta SA IPSec de IKEv2. Los selectores de tráfico o las propuestas de SA IPSec no coinciden. (IPSec-SA Proposals or Traffic Selectors did not match). Error de coincidencia en los selectores de tráfico SA IPSec de IKEv2. Los selectores de tráfico no coincidieron. Compruebe la configuración de subred izquierda/derecha. (Traffic selectors did not match. Check left/right subnet configuration). Error de coincidencia en cualquiera de los siguientes datos: - PSK de IKEv2

- ID de IKEv2

- Certificado de IKEv2

Versión IKEv2: error de autenticación. Compruebe el secreto configurado o la configuración del ID local o del mismo nivel. (Version-IKEv2: Authentication Failed. Check the configured secret or local/peer ID configuration). - Configure la captura de paquetes en NSX Edge para los paquetes de IKE, los paquetes de ESP o ambos.

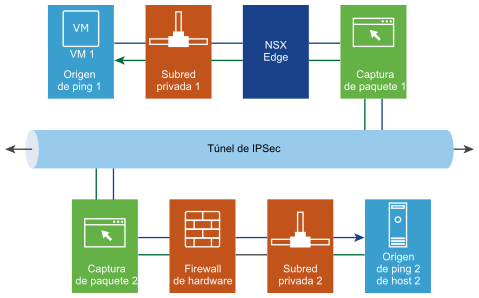

Consulte la siguiente imagen. Determine en qué punto la transferencia del paquete falló o se descartó:

- Configure la captura de paquetes en los puntos 1 y 2.

- Haga ping de la máquina virtual 1 al host 2.

- Haga ping del host 2 a la máquina virtual 1.

Figura 1. Captura de paquetes en varios puntos de transferencia de datos

Consulte el tema "Captura de paquetes para una negociación correcta" en la Guía para solucionar problemas de NSX para obtener un ejemplo de una sesión de captura de paquetes entre NSX Edge y un dispositivo Cisco.

- Revise todos los datos y analícelos. Los datos de la captura de paquetes le ayuda a determinar dónde está el problema.

Por ejemplo, puede determinar los siguientes problemas:

- Errores de túnel y canal IKEv1.

- Errores de túnel y canal IKEv2.

- Errores de ruta de datos.

- Errores de inactividad del túnel de VPN IPSec.

- La dirección en la que el túnel de VPN IPSec está inactivo.