Siga este flujo de trabajo para crear un túnel VPN entre PCG y un endpoint remoto. Estas instrucciones son específicas para las máquinas virtuales de carga de trabajo administradas en el modo Modo forzado de nube nativa.

Requisitos previos

- En AWS: compruebe que implementó una VPC en el modo Modo forzado de nube nativa. Debe ser una VPC de tránsito o de autogestión. La VPN no es compatible con las VPC de equipo en AWS.

- En Microsoft Azure: compruebe que implementó una VNet en el modo Modo forzado de nube nativa. Puede utilizar las VNet de tránsito y de equipo.

- Compruebe que el endpoint remoto esté emparejado con PCG y que tenga capacidades de BGP y VPN de IPSec basadas en rutas.

Procedimiento

- En la nube pública, busque el endpoint local asignado por NSX para la PCG y asigne una dirección IP pública si es necesario:

- Vaya a la instancia de PCG en la nube pública y desplácese hasta Etiquetas.

- Anote la dirección IP en el campo de valor de la etiqueta nsx.local_endpoint_ip.

- (opcional) Si el túnel VPN requiere una dirección IP pública, por ejemplo, si desea configurar una VPN a otra nube pública o a la implementación local de NSX-T Data Center:

- Desplácese hasta la interfaz de vínculo superior de la instancia de PCG.

- Asocie una dirección IP pública a la dirección IP nsx.local_endpoint_ip que anotó en el paso b.

- (opcional) Si tiene un par de HA de instancias de PCG, repita los pasos a y b y asocie una dirección IP pública, si es necesario, como se describe en el paso c.

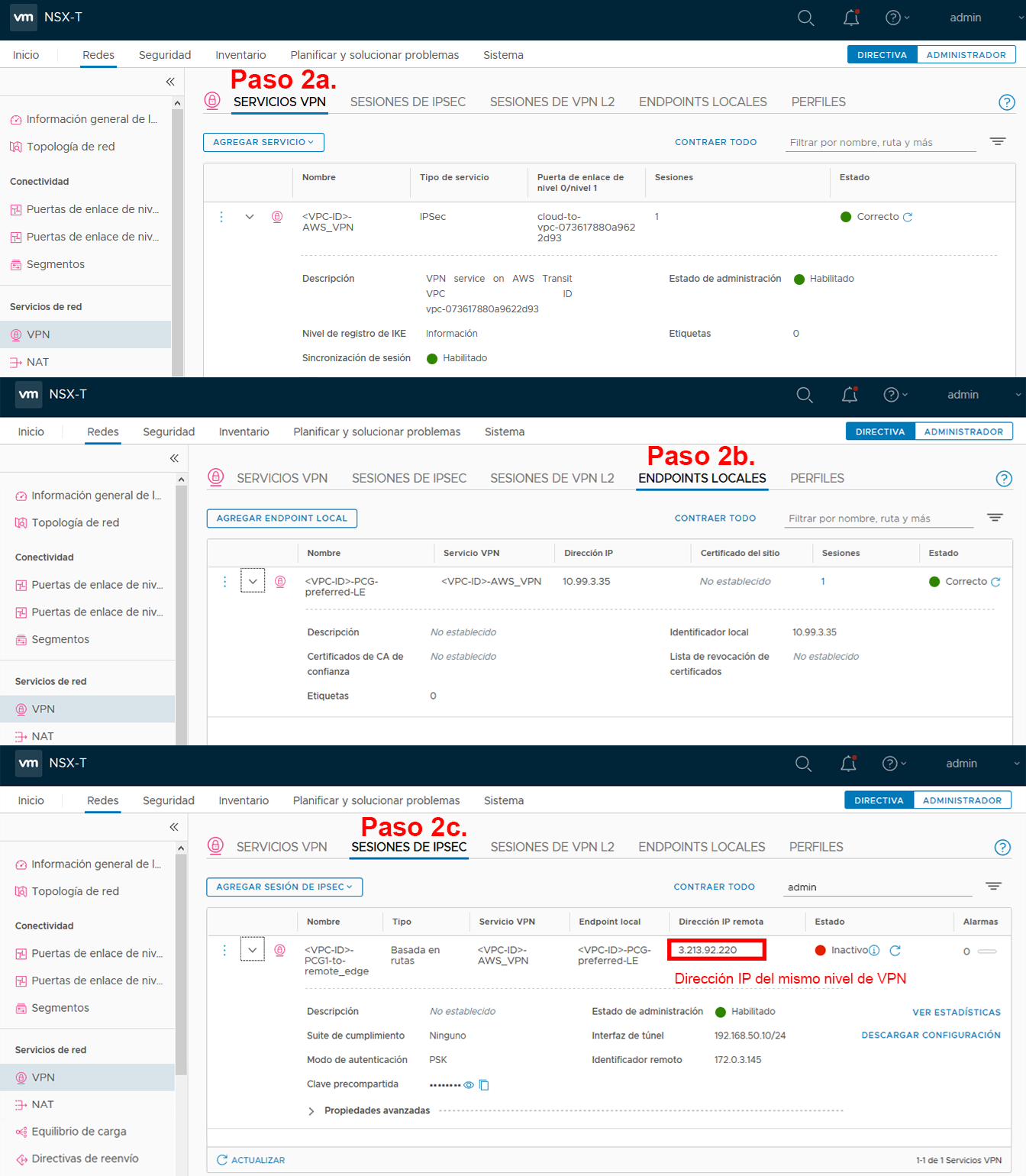

- En NSX Manager, habilite la VPN de IPSec para la PCG que aparece como una puerta de enlace de nivel 0 con el nombre cloud-t0-vpc/vnet-<vpc/vnet-id> y cree sesiones de IPSec de base de ruta entre este endpoint de la puerta de enlace de nivel 0 y la dirección IP remota del mismo nivel de VPN que desee. Consulte Agregar un servicio de VPN de IPSec para obtener otros detalles.

- Vaya a Redes > VPN > Servicios de VPN > Agregar servicio > IPSec. Proporcione los siguientes detalles:

Opción Descripción Nombre Introduzca un nombre descriptivo para el servicio de VPN, por ejemplo VPN_AWS-<ID-VPC> o VPN_AZURE-<ID-VNet>. Puerta de enlace de nivel 0/nivel 1 Seleccione la puerta de enlace de nivel 0 para la PCG en la nube pública. - Vaya a Redes > VPN > Endpoints locales > Agregar endpoint local. Proporcione la siguiente información y consulte Agregar endpoints locales para obtener más información:

Nota: Si tiene un par de HA de instancias de PCG, cree un endpoint local para cada instancia utilizando la dirección IP del endpoint local correspondiente asociada a ella en la nube pública.

Opción Descripción Nombre Introduzca un nombre descriptivo para el endpoint local, por ejemplo LE-preferido-PCG-<ID-VPC> o LE-preferido-PCG-<ID-VNET>. Servicio VPN Seleccione el servicio de VPN para la puerta de enlace de nivel 0 de la PCG que creó en el paso 2a. Dirección IP Introduzca el valor de la dirección IP del endpoint local de la PCG que anotó en el paso 1b. - Vaya a Redes > VPN > Sesiones de IPSec > Agregar sesión de IPSec > Basada en rutas. Proporcione la siguiente información y consulte Agregar una sesión de IPSec basada en rutas para obtener más información:

Nota: Si va a crear un túnel VPN entre varias PCG implementadas en una VPC, y varias PCG implementadas en una VNet, deberá crear un túnel entre cada endpoint local de PCG en la VPC y la dirección IP remota de la PCG en la VNet, y, a la inversa, desde la PCG de la VNet hasta la dirección IP remota de PCG en la VPC. Deberá crear un túnel separado para la PCG activa y en espera. Esto dará como resultado una malla completa de sesiones de IPSec entre las dos nubes públicas.

Opción Descripción Nombre Introduzca un nombre descriptivo para la sesión de IPsec, por ejemplo, PCG1-<ID-VPc>-a-edge-remoto. Servicio VPN Seleccione el servicio VPN que creó en el paso 2a. Endpoint local Seleccione el endpoint local que creó en el paso 2b. Dirección IP remota Introduzca la dirección IP pública del elemento remoto del mismo nivel con el que va a crear el túnel VPN. Nota: La IP remota puede ser una dirección IP privada si se puede acceder direcciones IP privadas, por ejemplo, mediante DirectConnect o ExpressRoute.Interfaz de túnel Introduzca la interfaz de túnel en formato CIDR. Se debe utilizar la misma subred para que el elemento remoto del mismo nivel establezca la sesión de IPSec.

- Vaya a Redes > VPN > Servicios de VPN > Agregar servicio > IPSec. Proporcione los siguientes detalles:

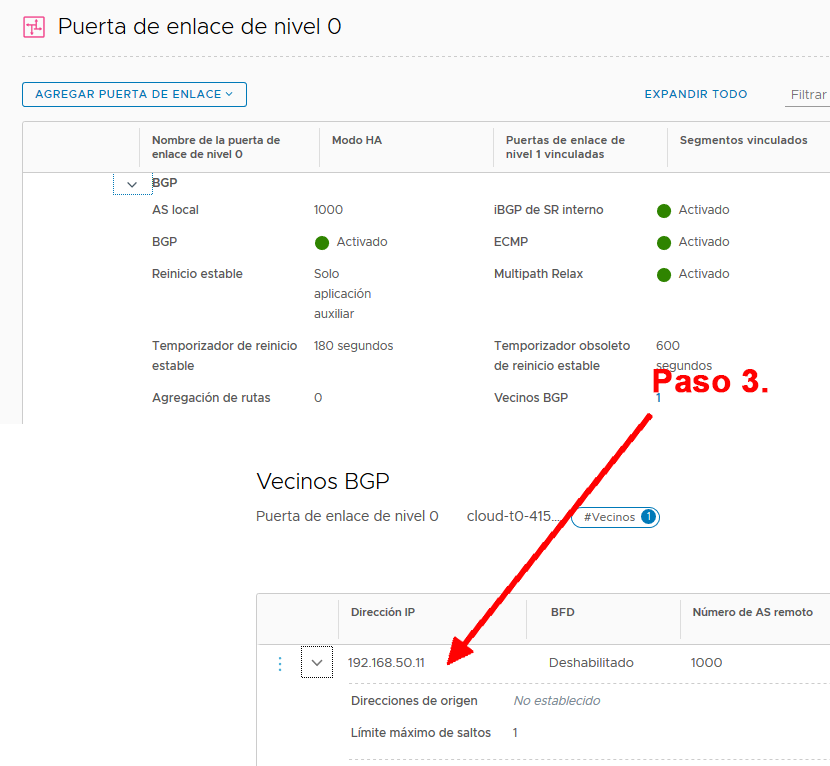

- Configure los vecinos BGP en la interfaz de túnel VPN de IPSec que estableció en el paso 2. Consulte Configurar BGP para obtener detalles.

- Desplácese hasta Redes > Puertas de enlace de nivel 0.

- Seleccione la puerta de enlace de nivel 0 creada automáticamente para la que creó la sesión de IPSec y haga clic en Editar.

- Haga clic en el número o el icono junto a Vecinos BGP en la sección BGP y proporcione los siguientes detalles:

Opción Descripción Dirección IP Utilice la dirección IP de la VTI remota configurada en la interfaz de túnel en la sesión de IPSec para el elemento del mismo nivel de VPN.

Número de AS remoto Este número debe coincidir con el número de AS del elemento remoto del mismo nivel.

-

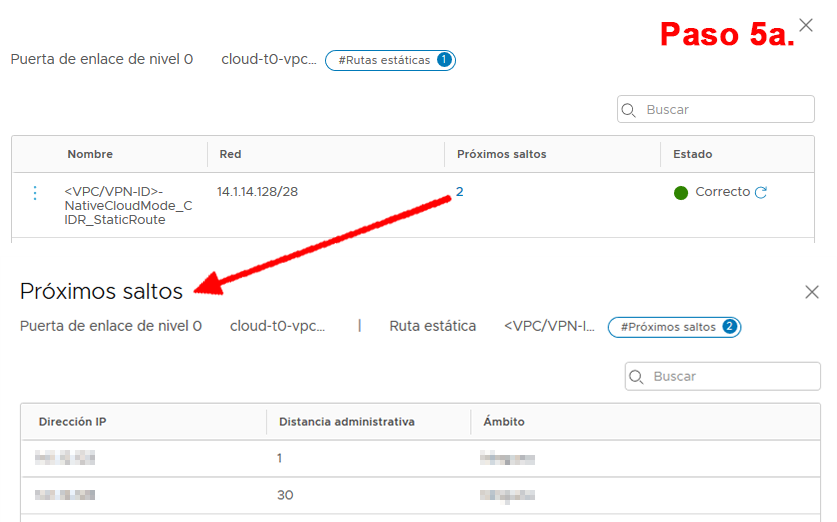

Importante: Este paso solo es para NSX-T Data Center 3.0.0. Omita esta opción si utiliza NSX-T Data Center 3.0.1.Si utiliza Microsoft Azure, después de configurar VPN y BGP en NSX Manager, habilite el reenvío de IP en la interfaz de vínculo superior de la instancia de PCG. Si tiene una instancia de PCG activa y en espera para HA, habilite el reenvío de IP en ambas instancias de PCG. - Anuncie los prefijos que desea utilizar para la VPN mediante el perfil de redistribución. Haga lo siguiente:

-

Importante: Este paso solo es para NSX-T Data Center 3.0.0. Omita esta opción si utiliza NSX-T Data Center 3.0.1.Agregue una ruta estática para el CIDR de la VPC/VNet incorporada con el modo Modo forzado de nube nativa para que apunte a la dirección IP de vínculo superior de la puerta de enlace de nivel 0, es decir, la PCG. Consulte instrucciones en Configurar una ruta estática. Si tiene un par de PCG para HA, configure los próximos saltos a la dirección IP de vínculo superior de cada PCG.

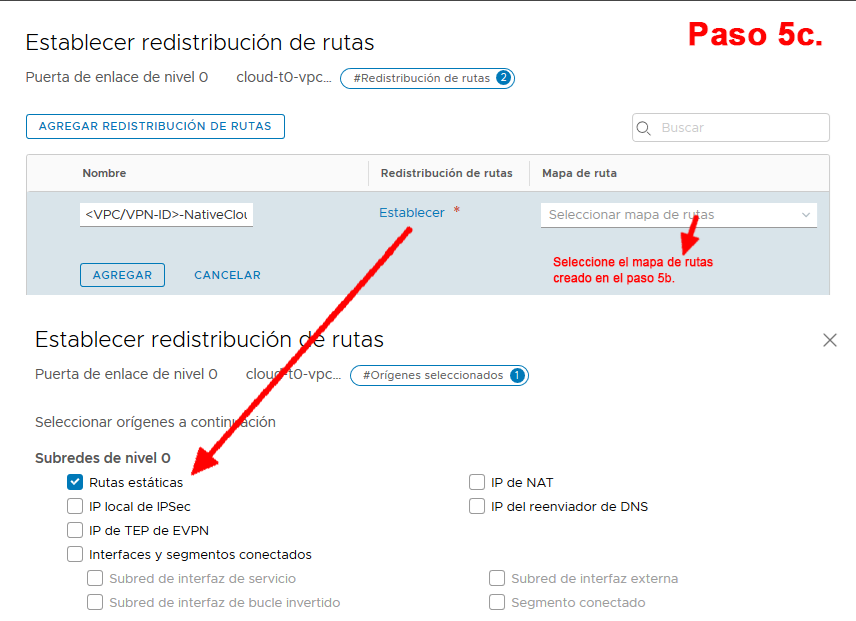

- Agregue una lista de prefijos para el CIDR de VPC/VNet incorporado en el modo Modo forzado de nube nativa y agréguelo como un filtro de salida en la configuración del vecino BGP. Consulte instrucciones en Crear una lista de prefijos IP.

- Configure un perfil de redistribución de rutas, habilite la ruta estática y seleccione el filtro de rutas que creó para los CIDR de VPC/VNet en el paso b.

-

- En la nube pública:

- Vaya a la tabla de enrutamiento de la subred en la que tiene las máquinas virtuales de carga de trabajo.

Nota: No utilice la tabla de enrutamiento de las subredes de administración o el vínculo superior de la PCG.

- Agregue la etiqueta nsx.managed = true a la tabla de enrutamiento.

- Vaya a la tabla de enrutamiento de la subred en la que tiene las máquinas virtuales de carga de trabajo.

-

Importante: Este paso solo es para NSX-T Data Center 3.0.0. Omita esta opción si utiliza NSX-T Data Center 3.0.1.NSX Cloud crea una regla default-snat para la puerta de enlace de nivel 0 (PCG) con el origen 0.0.0.0/0 y el destino Any. Debido a esta regla, todo el tráfico de las máquinas virtuales en el modo Modo forzado de nube nativa tiene la dirección IP de vínculo superior de la PCG. Si desea ver el origen real del tráfico, haga lo siguiente:- Vaya a Redes > NAT y deshabilite la regla default-snat para la puerta de enlace de nivel 0 (PCG).

- Cree una nueva regla SNAT con los siguientes valores si tiene máquinas virtuales en el modo Modo forzado de NSX para seguir proporcionando SNAT para dichas máquinas virtuales:

Opción Descripción Origen CIDR de la VPC/VNet en el modo Modo forzado de NSX . Destino Cualquiera Traducido La misma dirección IP en Traducido que se encuentra en la regla default-snat. Aplicar a Seleccione la interfaz de vínculo superior de la PCG. No edite la regla default-snat. Se revertirá en caso de una conmutación por error.

Resultados

Compruebe que las rutas se crean en la tabla de enrutamiento administrada para todos los prefijos de IP anunciados por el endpoint remoto con el siguiente salto establecido en la dirección IP de vínculo superior de la PCG.