Para configurar IPSec entre dos sitios, debe configurar los dos endpoints de VPN con atributos coincidentes. En este tema explicamos los requisitos para que los atributos del proveedor del dispositivo VPN de IPSec coincidan con los atributos relacionados con la VPN de su sesión local de VPN de IPSec.

Cada proveedor de VPN de IPSec tiene su propio formato de aceptación de configuraciones. En algunos casos, se utilizan valores predeterminados para algunos parámetros. Puede utilizar la función Descargar configuración en la interfaz de usuario de sesiones de VPN de IPSec de NSX-T Data Center, que ofrece todas las configuraciones relacionadas con la VPN que puede usar un administrador para configurar un dispositivo proveedor de VPN del mismo nivel. Se basa en la sesión de VPN de IPSec configurada en NSX-T Data Center. La función presenta todos los atributos predeterminados u ocultos de la sesión de VPN de IPSec para permitir que el administrador configure el dispositivo VPN del mismo nivel, que puede tener valores predeterminados diferentes. Cualquier discrepancia en la configuración puede provocar que el túnel de VPN de IPsec no aparezca correctamente.

- Antes de continuar, debe tener configurados correctamente un servicio VPN IPSec y una sesión.

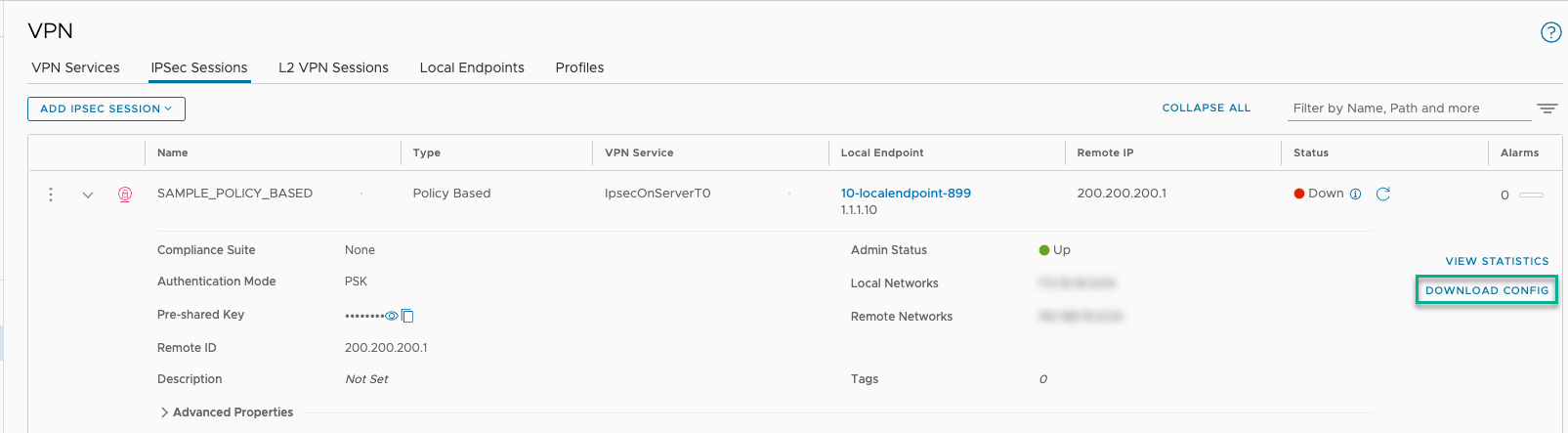

- Vaya a la pestaña para acceder al botón Descargar configuración.

- En la tabla de sesiones de VPN IPSec, expanda la fila de la sesión que desea usar para configurar la sesión de VPN IPSec. Por ejemplo, la fila Sample_Policy_Based está expandida en la imagen del botón Descargar configuración de la página Sesiones de VPN de IPSec.

- Haga clic en Descargar configuración y en Sí en el cuadro de diálogo de advertencia descargar un archivo de texto.

- Utilice el archivo de configuración descargado para configurar la directiva o los atributos de la sesión de VPN de IPSec basada en rutas en el endpoint de VPN del mismo nivel para asegurarse de que contenga los valores coincidentes necesarios.

El siguiente archivo de texto de ejemplo es similar al archivo que se descarga. El nombre de archivo, Sample_Policy_Based.txt, es una sesión de VPN de IPSec basada en directivas configurada en NSX-T Data Center. El nombre del archivo descargado se basa en el nombre de la sesión. Por ejemplo, <nombre-sesión>.txt.

# Suggestive peer configuration for Policy IPSec Vpn Session

#

# IPSec VPN session path : /infra/tier-0s/ServerT0_AS/ipsec-vpn-services/IpsecOnServerT0/sessions/SAMPLE_POLICY_BASED

# IPSec VPN session name : SAMPLE_POLICY_BASED

# IPSec VPN session description :

# Tier 0 path : /infra/tier-0s/ServerT0_AS

#

# Enforcement point path : /infra/sites/default/enforcement-points/default

# Enforcement point type : NSX-T Data

Center

#

# Suggestive peer configuration for IPSec VPN Connection

#

# IPSecVPNSession Id : e7f34d43-c894-4dbb-b7d2-c899f81b1812

# IPSecVPNSession name : SAMPLE_POLICY_BASED

# IPSecVPNSession description:

# IPSecVPNSession enabled : true

# IPSecVPNSession type : Policy based VPN

# Logical router Id : 258b91be-b4cb-448a-856e-501d03128877

# Generated Time : Mon Apr 29 07:07:43 GMT 2024

#

# Internet Key Exchange Configuration [Phase 1]

# Configure the IKE SA as outlined below

IKE version : IKE_V2

Connection initiation mode : INITIATOR

Authentication method : PSK

Pre shared key : nsxtVPN!234

Authentication algorithm : [SHA2_256]

Encryption algorithm : [AES_128]

SA life time : 86400

Negotiation mode : Not applicable for ikev2

DH group : [GROUP14]

Prf Algorithm : [SHA2_256]

#

# IPsec_configuration [Phase 2]

# Configure the IPsec SA as outlined below

Transform Protocol : ESP

Authentication algorithm :

Sa life time : 3600

Encryption algorithm : [AES_GCM_128]

Encapsulation mode : TUNNEL_MODE

Enable perfect forward secrecy : true

Perfect forward secrecy DH group: [GROUP14]

#

# IPsec Dead Peer Detection (DPD) settings

DPD enabled : true

DPD probe interval : 60

#

# IPSec VPN Session Configuration

Peer address : 1.1.1.10 # Peer gateway public IP.

Peer id : 1.1.1.10

#

Local address : 200.200.200.1 # Local gateway public IP.

Local id : 200.200.200.1

#

# Policy Rules

#Rule1

Sources: [192.168.19.0/24]

Destinations: [172.16.18.0/24]

La tabla Atributos del archivo de configuración de sesiones de VPN de IPSec contiene los atributos del archivo de configuración de la sesión de VPN Sample_Policy_Based.txt que se usarán al configurar la VPN de IPSec en el dispositivo VPN del mismo nivel.

| Categoría | Nombre del atributo | Significado y valor del atributo que se configurará en el dispositivo VPN del mismo nivel | Capacidad de configuración del dispositivo del mismo nivel |

|---|---|---|---|

| Parámetros ISAKMP de fase 1 | IKE version | Versión de protocolo IKE | Obligatorio |

| Connection initiation mode | Si el dispositivo inicia la conexión IKE | Opcional. Obligatorio si NSX-T Data Center IPSec está configurado con Connection Initiation Mode = "Respond Only". |

|

| Authentication method | Modo de autenticación para IKE: certificado o clave precompartida | Obligatorio | |

| Pre shared key | Valor de clave compartida si el modo de autenticación es PSK | Obligatorio | |

| Authentication algorithm | Algoritmo de autenticación que se utilizará para IKE | Obligatorio | |

| Encryption algorithm | Algoritmo de cifrado que se utilizará para IKE | Obligatorio | |

| SA life time | Duración de la asociación de seguridad (SA) de IKE en segundos | Opcional | |

| Negotiation mode | Modo del protocolo IKEv1: solo se admite el modo principal. No es relevante para IKEv2 | Obligatorio | |

| DH group | Grupo Diffie-Hellman que se utilizará para la negociación de la SA de IKE | Obligatorio | |

| Prf Algorithm | Función de pseudoaleatoriedad que se utilizará para la negociación de SA de IKE | Obligatorio | |

| Peer address | Dirección IP del endpoint de VPN en el lado de NSX-T Data Center | Obligatorio | |

| Peer id | Identidad del endpoint de VPN en el lado de NSX-T Data Center | Obligatorio | |

| Local Address | Dirección del endpoint de VPN en el lado del endpoint del mismo nivel (en la configuración realizada en el lado de NSX-T Data Center) |

Obligatorio | |

| Local ID | Identidad del endpoint de VPN que se configurará en el lado del endpoint del mismo nivel | Obligatorio | |

| Parámetros ISAKMP de fase 2 | Transform Protocol | Protocolo de transformación | Protocolo de transformación |

| Authentication algorithm | Algoritmo de protección de integridad para paquetes de IPSec | Obligatorio | |

| SA Lifetime | Duración de SA de IPSec en segundos. Las claves se actualizan a medida que se agota la duración de SA. |

Opcional | |

| Encryption algorithm | Protección de cifrado para paquetes de IPSec | Obligatorio | |

| Encapsulation mode | Modo de túnel de IPSec (túnel o transporte) | Obligatorio. Solo se admite el modo de túnel. | |

| Enable perfect forward secrecy | PFS (habilitado o inactivo) | Obligatorio | |

| Perfect forward secrecy DH group | Grupo DH que se utilizará para PFS | Obligatorio | |

| Sources | Se aplica a VPN basadas en directivas. Esta es la subred o las subredes detrás del endpoint de VPN del mismo nivel. |

Obligatorio para VPN basadas en directivas | |

| Destinations | Se aplica a VPN basadas en directivas. Esta es la subred o las subredes detrás del endpoint de VPN de NSX-T Data Center para el que se debe tunelizar el tráfico a través de IPSec. |

Obligatorio para VPN basadas en directivas | |

| Otros parámetros | DPD enabled | Si Dead Peer Detection está habilitado | Opcional |

| Frecuencia con la que se realiza DPD (en segundos) | Opcional |