NSX Edge se puede instalar mediante inicio ISO, OVA/OVF o PXE. Independientemente del método de instalación, asegúrese de que la red del host esté preparada antes de instalar NSX Edge.

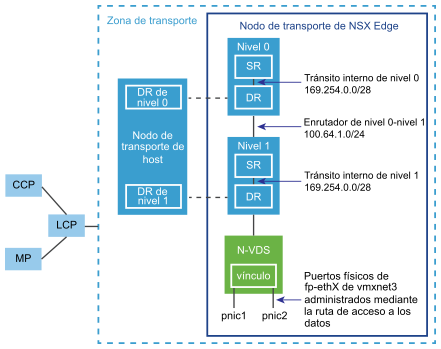

Vista de alto nivel de NSX Edge dentro de una zona de transporte

La vista de alto nivel de NSX-T Data Center muestra dos nodos de transporte en una zona de transporte. Un nodo de transporte es un host. El otro es un NSX Edge.

Cuando implementa NSX Edge por primera vez, puede verlo como un contenedor vacío. NSX Edge no hace nada hasta que usted crea los enrutadores lógicos. NSX Edge proporciona respaldo de proceso para enrutadores lógicos de nivel 0 y 1. Cada enrutador lógico contiene un enrutador de servicios (SR) y un enrutador distribuido (DR). Cuando decimos que un enrutador es distribuido, queremos decir que está replicado en todos los nodos de transporte que pertenecen a la misma zona de transporte. En la figura, el nodo de transporte del host contiene los mismos enrutadores distribuidos (DR) contenidos en los enrutadores de nivel 0 y 1. Se requiere un enrutador de servicios si el enrutador lógico se va a configurar para realizar servicios, como NAT. Todos los enrutadores lógicos de nivel 0 tienen un enrutador de servicios. Un enrutador de nivel 1 puede tener un enrutador de servicios si fuese necesario teniendo en cuenta sus consideraciones de diseño.

De manera predeterminada, los vínculos entre el SR y el DR utilizan la subred 169.254.0.0/28. Estos vínculos de tránsito entre enrutadores se crean automáticamente al implementar un enrutador lógico de nivel 0 o 1. No tiene que configurar ni modificar la configuración de vínculo salvo que ya se esté utilizando la subred 169.254.0.0/28 en su implementación. En un enrutador lógico de nivel 1, el SR solo está presente si selecciona un clúster de NSX Edge al crear el enrutador lógico de nivel 1.

El espacio de dirección predeterminado asignado a las conexiones de nivel 0 a nivel 1 es 100.64.0.0/10. A cada conexión del mismo nivel de nivel 0 a nivel 1 se le proporciona una subred /31 dentro del espacio de direcciones 100.64.0.0/10. Este vínculo se crea de forma automática al crear un enrutador de nivel 1 y conectarlo a un enrutador de nivel 0. No tiene que configurar ni modificar las interfaces de este vínculo salvo que ya se esté utilizando la subred 100.64.0.0/10 en su implementación.

Todas las implementaciones de NSX-T Data Center tienen un clúster de plano de administración (MP) y un clúster de plano de control (CCP). El MP y el CCP insertan configuraciones en el plano de control local (LCP) de cada zona de transporte. Cuando un host o NSX Edge se une al plano de administración, el agente del plano de administración (MPA) establece la conectividad con el host o NSX Edge, y el host o NSX Edge se convierten en un nodo de tejido de NSX-T Data Center. Cuando el nodo de tejido se agrega a continuación como un nodo de transporte, se establece la conectividad del LCP con el host o NSX Edge.

Por último, la figura muestra un ejemplo de dos NIC físicas (pNIC1 y pNIC2) que se conectan para proporcionar una alta disponibilidad. La ruta de datos administra las NIC físicas. Pueden servir como vínculos superiores de VLAN a una red externa o como vínculos de endpoints de túnel a redes de máquinas virtuales (VM) internas administradas por NSX-T Data Center.

Una práctica recomendada es asignar al menos dos vínculos físicos a cada NSX Edge que se implementa como una máquina virtual. De forma opcional, puede solapar los grupos de puertos en la misma pNIC utilizando distintos ID de VLAN. El primer vínculo de red se utiliza para la administración. Por ejemplo, en una VM de NSX Edge, el primer vínculo hallado podría ser vnic1. En una instalación sin sistema operativo, el primer vínculo hallado podría ser eth0 o em0. Los vínculos restantes se utilizan para los vínculos superiores y túneles. Por ejemplo, uno podría ser para un endpoint de túnel utilizado por las VM administradas por NSX-T Data Center. El otro podría utilizarse para un vínculo superior de NSX Edge a TOR externo.

Puede ver la información del vínculo físico de NSX Edge si inicia sesión en la CLI como administrador y ejecuta los comandos get interfaces y get physical-ports. En la API, puede utilizar la llamada API GET fabric/nodes/<edge-node-id>/network/interfaces. En la siguiente sección se habla sobre los vínculos físicos en mayor profundidad.

Independientemente de que instale NSX Edge como un dispositivo de VM o sin sistema operativo, dispone de varias opciones para configurar la red en función de la implementación que lleve a cabo.

Zonas de transporte y N-VDS

Para comprender las redes de NSX Edge, debe conocer algo sobre zonas de transporte y N-VDS. Las zonas de transporte controlan el alcance de las redes de Capa 2 en NSX-T Data Center. N-VDS es un conmutador de software que se crea en un nodo de transporte. El propósito de un N-VDS es asociar enlaces ascendentes y descendentes de enrutador lógico con NIC físicas. Para cada zona de transporte a la que pertenece un NSX Edge, se instala un N-VDS individual en NSX Edge.

- Superposición para tunelización interna de NSX-T Data Center entre los nodos de transporte.

- VLAN para vínculos superiores externos a NSX-T Data Center.

Un NSX Edge puede pertenecer a cero zonas de transporte VLAN o a muchas. En el caso de cero zonas de transporte VLAN, NSX Edge sigue pudiendo tener vínculos superiores, porque los vínculos superiores de NSX Edge pueden utilizar el mismo N-VDS instalado para la zona de transporte superpuesta. Puede hacer esto si quiere que cada NSX Edge tenga solamente un N-VDS. Otra opción de diseño consiste en que el NSX Edge pertenezca a varias zonas de transporte VLAN, una para cada vínculo superior.

La opción de diseño más común está compuesta por tres zonas de transporte: una zona de transporte superpuesta y dos zonas de transporte VLAN para vínculos superiores redundantes.

Para utilizar el mismo ID de VLAN para una red de transporte de tráfico superpuesto y otra para el tráfico VLAN, como un vínculo superior de VLAN, configure el ID en dos N-VDS diferentes, uno para VLAN y otro para superposición.

A partir de NSX-T Data Center 2.5, puede configurar la red usando un único conmutador N-VDS, que administra NSX Edge, los nodos de transporte de host y el tráfico de NSX Manager en un solo clúster. Consulte Implementar un clúster NSX-T de vSphere totalmente contraído en hosts que ejecutan conmutadores de N-VDS.

Redes de NSX Edge de dispositivos virtuales/VM

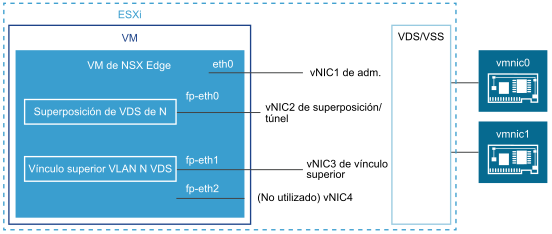

Cuando instala NSX Edge como un dispositivo virtual o VM, se crean interfaces internas, llamadas fp-ethX, donde X es 0, 1, 2 y 3. Estas interfaces se asignan para vínculos superiores a conmutadores para parte superior del rack (TOR) y para la tunelización superpuesta de NSX-T Data Center.

Cuando cree el nodo de transporte de NSX Edge, puede seleccionar interfaces fp-ethX para asociarlas a los vínculos superiores y al túnel superpuesto. Puede decidir cómo utilizar las interfaces fp-ethX.

En el vSphere Distributed Switch o vSphere Standard Switch, debe asignar al menos dos vmnics al NSX Edge: uno para la administración de NSX Edge y otro para vínculos superiores y túneles.

En la siguiente topología física de ejemplo, fp-eth0 se utiliza para el tráfico de túnel superpuesto, que transporta la dirección IP de TEP. fp-eth1 se utiliza para el vínculo superior de la puerta de enlace de nivel 0 que admite el tráfico de norte a sur. fp-eth2 no se utiliza porque la topología solo consta de puertas de enlace. Puede utilizar fp-eth2 si se configura un puente de capa 2. Se asigna eth0/vNIC1 a la red de administración.

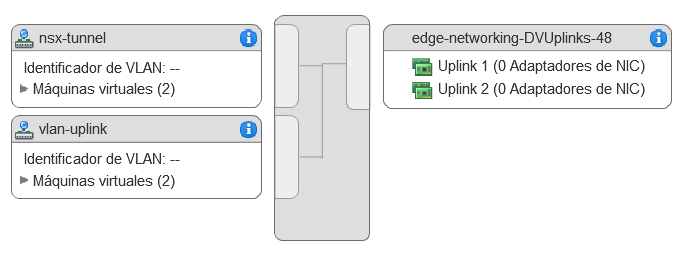

El NSX Edge que se muestra en este ejemplo pertenece a dos zonas de transporte (una de superposición y otra de VLAN) y, por lo tanto, tiene dos N-VDS, uno para el túnel y otro para el tráfico de enlaces ascendentes.

Esta captura de pantalla muestra los grupos de puertos de máquinas virtuales, el túnel de NSX y el vínculo superior de VLAN.

--net:"Network 0-Mgmt" --net:"Network 1-nsx-tunnel" --net:"Network 2=vlan-uplink"

El ejemplo mostrado aquí utiliza los nombres de grupos de puertos de VM Mgmt, nsx-tunnel y vlan-uplink. Puede utilizar el nombre que quiera para sus grupos de puertos de VM.

Los grupos de puertos de VM de vínculos superiores y túnel configurados para el NSX Edge no tienen que asociarse a puertos VMkernel ni a direcciones IP proporcionadas. Esto se debe a que solo se utilizan en la Capa 2. Si la implementación utiliza DHCP para proporcionar una dirección a la interfaz de administración, asegúrese de que solo se asigne una NIC a la red de administración. Si una de las interfaces fp-eth que está asignada a un conmutador N-VDS deja de funcionar, el estado de NSX Edge pasará a ser Degradado. Si todos los túneles de NSX Edge se desactivan, el estado del nodo pasará a ser Inactivo.

Tenga en cuenta que los grupos de puertos de túnel y VLAN se configuran como puertos troncales. Esto es obligatorio. Por ejemplo, en un vSwitch estándar, los puertos troncales se configuran de la siguiente manera: .

Si está utilizando un NSX Edge de VM o basado en dispositivo, puede utilizar conmutadores vSwitch o conmutadores distribuidos vSphere.

La VM de NSX Edge puede instalarse en un host preparado para NSX-T Data Center y configurado como un nodo de transporte. Existen dos tipos de implementación:

- La VM de NSX Edge puede implementarse mediante grupos de puertos VSS/VDS donde VSS/VDS consumen pNIC independiente en el host. El nodo de transporte del host consume pNIC independientes para los N-VDS instalados en el host. El N-VDS del nodo de transporte del host coexiste con un VSS o VDS, que consumen ambos pNIC independientes. El TEP (endpoint de túnel) del host y el TEP de NSX Edge pueden estar en la misma subred o en subredes diferentes.

- La VM de NSX Edge puede implementarse mediante conmutadores lógicos respaldados por VLAN en el N-VDS del nodo de transporte del host. El TEP del host y el TEP de NSX Edge pueden encontrarse en la misma VLAN o subred.

De forma opcional, puede instalar varios dispositivos/VM de NSX Edge en un mismo host, y todos los NSX Edge instalados pueden utilizar los grupos de puertos de endpoint de túnel.

Una vez que estén configurados los grupos de puertos de VM y los vínculos físicos subyacentes activos, puede instalar el NSX Edge.

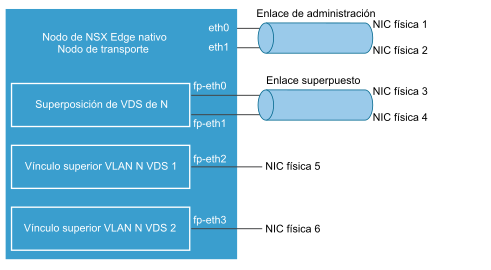

Redes de NSX Edge sin sistema operativo

El NSX Edge sin sistema operativo contiene interfaces denominadas fp-ethX, donde X puede ser hasta 16 interfaces. El número de interfaces fp-ethX creado depende de cuántas NIC físicas tenga su NSX Edge sin sistema operativo. Se pueden asignar hasta cuatro de estas interfaces para vínculos superiores de conmutadores para parte superior de bastidor rack (ToR) y tunelización superpuesta de NSX-T Data Center.

Cuando cree el nodo de transporte de NSX Edge, puede seleccionar interfaces fp-ethX para asociarlas a los vínculos superiores y al túnel superpuesto.

Puede decidir cómo utilizar las interfaces fp-ethX. En la siguiente topología física de ejemplo, fp-eth0 y fp-eth1 se vinculan y se utilizan para el tráfico de túnel superpuesto, que transporta la dirección IP de TEP. fp-eth2 y fp-eth3 se utilizan para el vínculo superior de puerta de enlace de nivel 0 que admite el tráfico de norte a sur. Se asigna eth0/vNIC1 a la red de administración.

Redundancia de vínculos superiores de NSX Edge

La redundancia de vínculos superiores de NSX Edge permite utilizar dos vínculos superiores Multipath de igual coste (ECMP) en la conexión de red de NSX Edge a TOR externa.

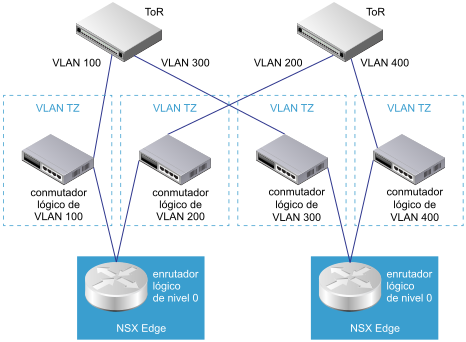

Si tiene dos vínculos superiores de VLAN ECMP, también debe tener dos conmutadores TOR para disfrutar de una alta disponibilidad y una conectividad totalmente de malla. Cada conmutador lógico de VLAN tienen asociado un ID de VLAN.

Cuando agregue un NSX Edge a una zona de transporte de VLAN, se instalará un nuevo N-VDS. Por ejemplo, si agrega un nodo de NSX Edge a cuatro zonas de transporte VLAN, tal como se muestra en la figura, se instalarán cuatro N-VDS en NSX Edge.

- En un conmutador vDS que ejecute una versión anterior a la 6.6, habilite el modo promiscuo para el puerto conectado a la NIC virtual de máquina virtual de NSX Edge que proporciona conectividad de VLAN.

- En un conmutador vDS que ejecute una versión igual o posterior a la 6.6, habilite el aprendizaje de direcciones MAC y deshabilite el modo promiscuo. Esta configuración garantiza que los paquetes se reciban en el destino donde la dirección MAC de destino no coincida con la dirección MAC efectiva de la NIC virtual.

- Habilite la transmisión falsificada en el conmutador vDS. La transmisión falsificada permite el envío de paquetes con direcciones MAC de origen que no coinciden con las direcciones MAC efectivas de la NIC virtual. Esta configuración es necesaria para admitir la creación de puentes o la funcionalidad L2VPN y DHCP para las redes VLAN.