En este ejemplo, su objetivo es crear una directiva de seguridad con reglas de firewall de prevención de malware distribuido que detecte e impida archivos ejecutables portátiles malintencionados en máquinas virtuales de carga de trabajo Windows que ejecutan servidores de base de datos y servidores web en la organización.

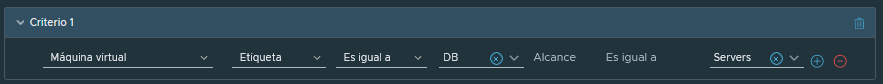

Puede utilizar el servicio de NSX Distributed Malware Prevention en NSX-T Data Center para cumplir este objetivo. En este ejemplo, agrupará las máquinas virtuales de carga de trabajo de los servidores de base de datos y los servidores web mediante un criterio de pertenencia dinámica basado en etiquetas.

Asunciones:

- Las etiquetas necesarias para agrupar las máquinas virtuales de carga de trabajo ya se agregaron al inventario de NSX-T, como se indica a continuación:

- Nombre de etiqueta: DB, Ámbito: Servidores

- Nombre de etiqueta: WEB, Ámbito: Servidores

- La etiqueta DB se asigna a tres cargas de trabajo de base de datos (máquinas virtuales Windows): VM1, VM2 y VM3.

- La etiqueta WEB se asigna a tres cargas de trabajo de aplicaciones (máquinas virtuales Windows): VM4, VM5 y VM6

- La opción Análisis de archivos de nube está seleccionada en el perfil de prevención de malware.

Requisitos previos

La máquina virtual de servicio de Prevención de malware de NSX se implementa en clústeres de hosts de vSphere en los que se ejecutan las máquinas virtuales de carga de trabajo. Para obtener instrucciones detalladas, consulte Implementar el servicio NSX Distributed Malware Prevention.

Procedimiento

Resultados

La regla se insertará en el host.

Cuando se detectan archivos ejecutables portátiles (PE) de Windows en las máquinas virtuales de carga de trabajo, se generarán eventos de archivo y se mostrarán en el panel de control Prevención de malware. Si el archivo es benigno, el archivo se descargará en la máquina virtual de carga de trabajo. Si el archivo es un malware conocido (el archivo coincide con las firmas de archivos de malware conocidos en NSX-T), y Detectar y prevenir se especifica en la regla, el archivo malintencionado se bloqueará en la máquina virtual de carga de trabajo.

Si el archivo es un malware desconocido (amenaza de día cero) y se detecta por primera vez en el centro de datos, se descargará en la máquina virtual de carga de trabajo. Después de que NSX-T haya determinado que el archivo es malintencionado mediante análisis de archivos locales o análisis de archivos de nube, el veredicto se distribuirá a los demás hosts ESXi y las instancias de NSX Edge del centro de datos que se activados para Prevención de malware de NSX. Cuando se vuelve a detectar el archivo con el mismo hash en cualquiera de las máquinas virtuales de carga de trabajo protegidas por Prevención de malware de NSX, se aplica la directiva de seguridad y se bloquea el archivo malintencionado en las máquinas virtuales de carga de trabajo.