La VPN de IPSec basada en rutas proporciona el túnel para el tráfico basado en las rutas estáticas o aprendidas de forma dinámica en una interfaz especial denominada interfaz de túnel virtual (Virtual Tunnel Interface, VTI) que utiliza, por ejemplo, BGP como protocolo. IPSec protege todo el tráfico que circula a través de la VTI.

- El enrutamiento dinámico de OSPF no se admite para enrutar mediante túneles de VPN IPSec.

- No se admite el enrutamiento dinámico para VTI en una VPN basada en puertas de enlace de nivel 1.

- El equilibrador de carga a través de la VPN de IPSec no es compatible con la VPN basada en rutas terminada en puertas de enlace de nivel 1.

- Al configurar NSX con NAT e IPSec, es importante seguir la secuencia correcta de pasos para garantizar una funcionalidad adecuada. Específicamente, configure NAT antes de configurar la conexión VPN. Si configura accidentalmente la VPN antes de NAT (por ejemplo, agregando una regla NAT después de configurar la sesión de VPN), el estado del túnel VPN permanecerá inactivo. Debe volver a habilitar o reiniciar la configuración de VPN para restablecer el túnel VPN. Para evitar este problema, configure siempre NAT antes de configurar la conexión VPN en NSX o ejecute esta solución alternativa.

La VPN IPSec basada en rutas es similar a la encapsulación de enrutamiento genérico (GRE) mediante IPSec, con la excepción de que ninguna encapsulación adicional se agrega al paquete antes de aplicar el procesamiento de IPSec.

En este enfoque de túnees de VPN, las VTI se crean en el nodo de NSX Edge. Cada VTI se asocia a un túnel de IPSec. El tráfico cifrado está enrutado de un sitio a otro mediante las interfaces VTI. El procesamiento de IPSec solo sucede en la VTI.

Redundancia de túnel de VPN

Puede configurar la redundancia del túnel VPN con una sesión de VPN de IPSec basada en rutas que esté configurada en una puerta de enlace de nivel 0. Con la redundancia de túnel, se pueden configurar varios túneles entre dos sitios, usándose un túnel como principal con conmutación por error a otros túneles cuando deja de estar disponible. Esta función es más útil cuando un sitio tiene varias opciones de conectividad, como los distintos ISP para la redundancia de vínculos.

- En NSX-T Data Center, la redundancia de túnel de VPN de IPSec solo se admite usando BGP.

- No utilice el enrutamiento estático en túneles de VPN IPSec basada en rutas para conseguir la redundancia del túnel de VPN.

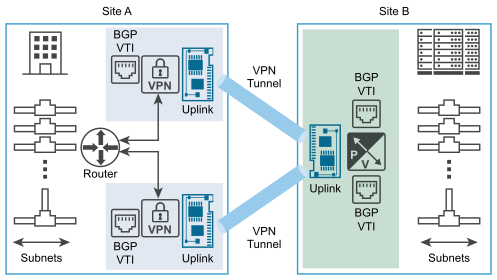

La siguiente imagen muestra una representación lógica de la redundancia del túnel de VPN IPSec entre dos sitios. En esta imagen, el Sitio A y el Sitio B representan dos centros de datos. En este ejemplo, se supone que NSX-T Data Center no administra las puertas de enlace de VPN de Edge en el sitio A y que NSX-T Data Center administra un dispositivo virtual de puerta de enlace Edge en el sitio B.

Como aparece en la imagen, puede configurar dos túneles VPN IPSec independientes usando VTI. El enrutamiento dinámico se configura usando el protocolo BGP para conseguir la redundancia del túnel. Si ambos túneles de VPN de IPSec se encuentran disponibles, permanecen en servicio. Todo el tráfico destinado del Sitio A al Sitio B mediante el nodo de NSX Edge se enruta a través de la VTI. El tráfico de datos se somete al procesamiento de IPSec y sale de su interfaz de enlace ascendente asociada del nodo de NSX Edge. Todo el tráfico IPSec entrante recibido desde la puerta de enlace VPN del Sitio B en la interfaz de enlace ascendente del nodo de NSX Edge se reenvía a la VTI después de que se descifre y, a continuación, tiene lugar el enrutamiento habitual.

Debe configurar los valores de temporizador Mantenimiento y Supresión de BGP para detectar la pérdida de conectividad con el mismo nivel dentro del tiempo de conmutación por error requerido. Consulte Configurar BGP.